Как работает межсетевой экран? Типы межсетевых экранов

Сеть нуждается в защите от внешних угроз. Хищение данных, несанкционированный доступ и повреждения могут сказаться на работе сети и принести серьезные убытки. Используйте специальные программы и устройства, чтобы обезопасить себя от разрушительных воздействий. В этом обзоре мы расскажем об межсетевом экране и рассмотрим его основные типы.

Назначение межсетевых экранов

Межсетевые экраны (МСЭ) или файрволы — это аппаратные и программные меры для предотвращения негативных воздействий извне. Файрвол работает как фильтр: из всего потока трафика просеивается только разрешенный. Это первая линия защитных укреплений между внутренними сетями и внешними, такими как интернет. Технология применяется уже на протяжении 25 лет.

Необходимость в межсетевых экранах возникла, когда стало понятно, что принцип полной связности сетей больше не работает. Компьютеры начали появляться не только в университетах и лабораториях. С распространением ПК и интернета возникла необходимость отделять внутренние сети от небезопасных внешних, чтобы уберечься от злоумышленников и защитить компьютер от взлома.

Для защиты корпоративной сети устанавливают аппаратный межсетевой экран — это может быть отдельное устройство или часть маршрутизатора. Однако такая практика применяется не всегда. Альтернативный способ — установить на компьютер, который нуждается в защите, программный межсетевой экран. В качестве примера можно привести файрвол, встроенный в Windows.

Имеет смысл использовать программный межсетевой экран на корпоративном ноутбуке, которым вы пользуетесь в защищенной сети компании. За стенами организации вы попадаете в незащищенную среду — установленный файрвол обезопасит вас в командировках, при работе в кафе и ресторанах.

Как работает межсетевой экран

Фильтрация трафика происходит на основе заранее установленных правил безопасности. Для этого создается специальная таблица, куда заносится описание допустимых и недопустимым к передаче данных. Межсетевой экран не пропускает трафик, если одно из запрещающих правил из таблицы срабатывает.

Файрволы могут запрещать или разрешать доступ, основываясь на разных параметрах: IP-адресах, доменных именах, протоколах и номерах портов, а также комбинировать их.

- IP-адреса. Каждое устройство, использующее протокол IP, обладает уникальным адресом. Вы можете задать определенный адрес или диапазон, чтобы пресечь попытки получения пакетов. Или наоборот — дать доступ только определенному кругу IP-адресов.

- Порты. Это точки, которые дают приложениям доступ к инфраструктуре сети. К примеру, протокол ftp пользуется портом 21, а порт 80 предназначен для приложений, используемых для просмотра сайтов. Таким образом, мы получаем возможность воспрепятствовать доступу к определенным приложениям и сервисам.

- Доменное имя. Адрес ресурса в интернете также является параметром для фильтрации. Можно запретить пропускать трафик с одного или нескольких сайтов. Пользователь будет огражден от неприемлемого контента, а сеть от пагубного воздействия.

- Протокол. Файрвол настраивается так, чтобы пропускать трафик одного протокола или блокировать доступ к одному из них. Тип протокола указывает на набор параметров защиты и задачу, которую выполняет используемое им приложение.

Типы МСЭ

1. Прокси-сервер

Один из родоначальников МСЭ, который выполняет роль шлюза для приложений между внутренними и внешними сетями. Прокси-серверы имеют и другие функции, среди которых защита данных и кэширование. Кроме того, они не допускают прямые подключения из-за границ сети. Использование дополнительных функций может чрезмерно нагрузить производительность и уменьшить пропускную способность.

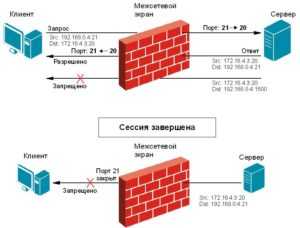

2. МСЭ с контролем состояния сеансов

Экраны с возможностью контролировать состояние сеансов — уже укоренившаяся технология. На решение принять или блокировать данные влияет состояние, порт и протокол. Такие версии следят за всей активностью сразу после открытия соединения и вплоть до самого закрытия. Блокировать трафик или не блокировать система решает, опираясь на установленные администратором правила и контекст. Во втором случае учитываются данные, которые МСЭ дали прошлые соединения.

3. МСЭ Unified threat management (UTM)

Комплексное устройство. Как правило, такой межсетевой экран решает 3 задачи:

- контролирует состояние сеанса;

- предотвращает вторжения;

- занимается антивирусным сканированием.

Порой фаерволы, усовершенствованные до версии UTM, включают и другой функционал, например: управление облаком.

4. Межсетевой экран Next-Generation Firewall (NGFW)

Ответ современным угрозам. Злоумышленники постоянно развивают технологии нападения, находят новые уязвимости, совершенствуют вредоносные программы и усложняют для отражения атаки на уровне приложений. Такой файрвол не только фильтрует пакеты и контролирует состояние сеансов. Он полезен в поддержании информационной безопасности благодаря следующим функциям:

- учет особенностей приложений, который дает возможность идентифицировать и нейтрализовать вредоносную программу;

- оборона от непрекращающихся атак из инфицированных систем;

- обновляемая база данных, которая содержит описание приложений и угроз;

- мониторинг трафика, который шифруется с помощью протокола SSL.

5. МСЭ нового поколения с активной защитой от угроз

Данный тип межсетевого экрана — усовершенствованная версия NGFW. Это устройство помогает защититься от угроз повышенной сложности. Дополнительный функционал умеет:

- учитывать контекст и находить ресурсы, которые находятся под наибольшим риском;

- оперативно отражать атаки за счет автоматизации безопасности, которая самостоятельно управляет защитой и устанавливает политики;

- выявлять отвлекающую или подозрительную активность, благодаря применению корреляции событий в сети и на компьютерах;

В этой версии межсетевого экрана NGFW введены унифицированные политики, которые значительно упрощают администрирование.

Недостатки МСЭ

Межсетевые экраны обороняют сеть от злоумышленников. Однако необходимо серьезно отнестись к их настройке. Будьте внимательны: ошибившись при настройке параметров доступа, вы нанесете вред и файрвол будет останавливать нужный и ненужный трафик, а сеть станет неработоспособной.

Применение межсетевого экрана может стать причиной падения производительности сети. Помните, что они перехватывают весь входящий трафик для проверки. При крупных размерах сети чрезмерное стремление обеспечить безопасность и введение большего числа правил приведет к тому, что сеть станет работать медленно.

Зачастую одного файрвола недостаточно, чтобы полностью обезопасить сеть от внешних угроз. Поэтому его применяют вместе с другими программами, такими как антивирус.

meliorit.ru

Что такое Межсетевой Экран? Для чего нужен? Примеры настройки параметров Безопасности.

Настройка программного обеспечения IPFW выполняется с помощью утилиты ipfw(8). Синтаксис этой команды выглядит очень сложным, но он становится относительно прост как только вы поймете его структуру.

В настоящее время утилита использует четыре различных категории команд: добавление/удаление (addition/deletion), просмотр (listing), сброс (flushing) и очистка (clearing). Добавление/удаление используется для создания правил, определяющих как пакеты принимаются, отбрасываются и протоколируются. Просмотр используется для определения содержимого набора правил (называемого еще цепочкой) и счетчиков пакетов (учет). Сброс используется для удаления всех правил цепочки. Очистка используется для обнуления одного или нескольких счетчиков.

14.9.4.1. Изменение правил IPFW

Синтаксис этой формы команды такой:

ipfw [-N] команда [номер] действие [log] протокол адреса [параметры]

При использовании этой формы команды доступен один флаг:

-NРазрешение адресов и имен сервисов при отображении.

Задаваемая команда может быть сокращена до более короткой уникальной формы. Существующие команды:

addДобавление правила к списку фильтрации/учета

deleteУдаление правила из списка фильтрации/учета

Предыдущие версии IPFW использовали отдельные записи для фильтрации и учета пакетов. Современные версии учитывают пакеты для каждого правила.

Если указано значение номер, оно используется для помещения правила на определенную позицию в цепочке. Иначе правило помещается в конец цепочки с номером на 100 больше, чем у предыдущего правила (сюда не включается правило по умолчанию с номером 65535).

С параметром log соответствующие правила выводят информацию на системную консоль, если ядро собрано с опцией IPFIREWALL_VERBOSE.

Существующие действия:

rejectОтбросить пакет и отправить в адрес источникаICMP пакет, сообщающий о недостижимости хоста или порта.

allowПропустить пакет как обычно. (синонимы: pass, permit, и accept)

denyОтбросить пакет. Источнику не выдается ICMP сообщение (как если бы пакет вообще не достиг цели).

countОбновить счетчик пакета, но не применять по отношению к нему правила allow/deny. Поиск продолжится со следующего правила в цепочке.

Каждое действие может быть записано в виде более короткого уникального префикса.

Могут быть определены следующие протоколы:

allСоответствует всем IP пакетам

icmpСоответствует ICMP пакетам

tcpСоответствует TCP пакетам

udpСоответствует UDP пакетам

Поле адреса формируется так:

источник адрес/маска [порт] цель адрес/маска [порт] [via интерфейс]

Вы можете указать port только вместе с протоколами, поддерживающими порты (UDP и TCP).

Параметр via опционален и может содержать IP адрес или имя домена локального IP интерфейса, или имя интерфейса (например ed0), он настраивает правило на соответствие только тем пакетам, которые проходят через этот интерфейс. Номера интерфейсов могут быть заменены на опциональную маску. Например, ppp* будет соответствовать PPP интерфейсам ядра.

Синтаксис, используемый для указания адреса/маски:

адрес или адрес/маска-биты или адрес:маска-шаблонВместо IP адреса возможно указание существующего имени хоста. маска-биты это десятичный номер, указывающий количество бит, которые должны быть установлены в маске адреса. Например, 192.216.222.1/24 создаст маску, соответствующую всем адресам подсети класса C (в данном случае, 192.216.222). A valid hostname may be specified in place of the IP address. маска-шаблон это IP, который будет логически перемножен с заданным адресом. Ключевое слово any может использоваться для обозначения «любого IP адреса».

Номера портов указываются в следующем формате:

порт [,порт [,порт [.]]]

для указания одного порта или списка портов, илипорт—порт

для указания диапазона портов. Вы можете также комбинировать указание одного диапазона со списком портов, но диапазон всегда должен указываться первым.Доступные параметры:

fragСрабатывает, если пакет не является первым пакетом дейтаграммы.

inСоответствует входящим пакетам.

outСоответствует исходящим пакетам.

ipoptions specСрабатывает, если заголовок IP содержит перечисленный через запятую список параметров, указанных в spec. Поддерживаемые параметры IP: ssrr (strict source route), lsrr (loose source route), rr (record packet route), и ts (time stamp). Действие отдельных параметров может быть изменено путем указания префикса !.

establishedСрабатывает, если пакет является частью уже установленного TCP соединения (т.е. если установлены биты RST или ACK). Вы можете поднять производительность межсетевого экрана, поместив правило с established близко к началу цепочки.

setupСоответствует, если пакет является попыткой установки TCP соединения (установлен бит SYN, а бит ACK не установлен).

tcpflags флагиСрабатывает, если заголовок TCP содержит список перечисленных через запятую флагов. Поддерживаемые флаги: fin, syn, rst, psh, ack, и urg. Действие правил по отдельным флагам может быть изменено указанием префикса !.

icmptypes типыСрабатывает, если тип пакета ICMP находится в списке типы. Список может быть указан в виде любой комбинации диапазонов и/или отдельных типов, разделенных запятыми. Обычно используемые типы ICMP: 0 echo reply (ping reply), 3 destination unreachable, 5 redirect, 8 echo request (ping request), и 11 time exceeded (используется для обозначения истечения TTL, как с traceroute(8)).

www.insotel.ru

Что такое межсетевой экран? — Cisco

Типы межсетевых экранов

Прокси-сервер

Это один из первых типов МСЭ. Прокси-сервер служит шлюзом между сетями для конкретного приложения. Прокси-серверы могут выполнять дополнительные функции, например кэширование и защиту контента, препятствуя прямым подключениям из-за пределов сети. Однако это может отрицательно сказаться на пропускной способности и производительности поддерживаемых приложений.

Межсетевой экран с контролем состояния сеансов

Сегодня МСЭ с контролем состояния сеансов считается «традиционным». Он пропускает или блокирует трафик с учетом состояния, порта и протокола. Он осуществляет мониторинг всей активности с момента открытия соединения и до его закрытия. Решения о фильтрации принимаются на основании как правил, определяемых администратором, так и контекста. Под контекстом понимается информация, полученная из предыдущих соединений и пакетов, принадлежащих данному соединению.

Межсетевой экран UTM

Типичное устройство UTM, как правило, сочетает такие функции, как контроль состояния сеансов, предотвращение вторжений и антивирусное сканирование. Также оно может включать в себя дополнительные службы, а зачастую — и управление облаком. Основные достоинства UTM — простота и удобство.

См. описание наших UTM-устройств.

Межсетевой экран нового поколения (NGFW)

Современные межсетевые экраны не ограничиваются фильтрацией пакетов и контролем состояния сеансов. Большинство компаний внедряет межсетевые экраны нового поколения, чтобы противостоять современным угрозам, таким как сложное вредоносное ПО и атаки на уровне приложений.

Согласно определению компании Gartner, Inc., межсетевой экран нового поколения должен иметь:

- стандартные функции МСЭ, такие как контроль состояния сеансов;

- встроенную систему предотвращения вторжений;

- функции учета и контроля особенностей приложений, позволяющие распознавать и блокировать приложения, представляющие опасность;

- схему обновления, позволяющую учитывать будущие каналы информации;

- технологии защиты от постоянно меняющихся и усложняющихся угроз безопасности.

И хотя эти возможности постепенно становятся стандартными для большинства компаний, межсетевые экраны нового поколения способны на большее.

NGFW с активной защитой от угроз

Эти межсетевые экраны сочетают в себе функции традиционного NGFW с возможностями обнаружения и нейтрализации сложных угроз. Межсетевые экраны нового поколения с активной защитой от угроз позволяют:

- определять благодаря полному учету контекста, какие ресурсы наиболее подвержены риску;

- быстро реагировать на атаки благодаря интеллектуальной автоматизации безопасности, которая устанавливает политики и регулирует защиту в динамическом режиме;

- с большей надежностью выявлять отвлекающую или подозрительную деятельность, применяя корреляцию событий в сети и на оконечных устройствах;

- значительно сократить время с момента распознавания до восстановления благодаря использованию ретроспективных средств обеспечения безопасности, которые осуществляют непрерывный мониторинг на предмет подозрительной деятельности и поведения даже после первоначальной проверки;

- упростить администрирование и снизить уровень сложности с помощью унифицированных политик, обеспечивающих защиту на протяжении всего жизненного цикла атаки.

Узнайте о наших NGFW с активной защитой от угроз до, во время и после сетевой атаки

www.cisco.com

что это такое и для чего он нужен, классификация

Развитие современных технологий приводит к тому, что к сетевому обмену данными проявляют всё больше интереса. Это касается как частных лиц, так и организаций. В связи с этим возникает необходимость защищать конфиденциальные сведения, разрабатывая для этого эффективные системы. Межсетевой экран — одно из таковых решений, применяемых в подобных ситуациях.

Назначение межсетевых экранов и их отличие от других сетевых устройств

Одна из главных функций сетевых экранов — защита от несанкционированного доступа посторонних лиц. Ее организуют для отдельных сегментов либо хостов в сети. Чаще всего проникновения третьих лиц связаны с уязвимостями в двух компонентах:

- программное обеспечение, установленное на ПК;

- сетевые протоколы, по которым легко узнавать отправителя.

Пока работает межсетевой экран, он сравнивает характеристики трафика, который проходит через то или иное устройство. Шаблоны уже известного вредоносного кода используются для получения максимального результата. Если что-то не так, появляется сообщение «Заблокирован входящий трафик, проверьте настройки сетевого экрана».

По сути, межсетевой экран — это программный либо программно-аппаратный тип системы, отвечающий за контроль информационных потоков. Но и аппаратный вариант тоже пользуется большим спросом.

Обратите внимание! Отличие от обычных сетевых устройств в том, что функции по безопасности у межсетевых экранов реализованы лучше, если рассматривать их с технической точки зрения. По умолчанию автоматически включаются многие возможности, которые в случае с другими приспособлениями требуют ручной настройки.

Но есть некоторые функции, изначально доступные только при работе с традиционными маршрутизаторами, которые тоже организуют Firewall. Они обходятся дешевле, поэтому подходят не для крупных организаций, а для небольших компаний и филиалов. Настройки сетевого экрана легко меняются в зависимости от потребностей владельцев оборудования.

История создания

Конец 80-х гг. прошлого века — время, когда это решение и начало свою историю. Тогда Интернет не был ещё доступен для большинства людей. Та же функция раньше передавалась маршрутизаторам.

Обратите внимание! Протокол по сетевому уровню давал информацию, достаточную для проведения анализа. Устройства перешли к транспортному уровню по мере дальнейшего развития технологий.

Маршрутизатор по сути первым реализовывал принцип аппаратно-программного брэндмауэра. Он нужен, чтобы блокировать информацию, способную нанести урон системе.

Намного позже возникли сами межсетевые экраны. Только в 1998 г. разработчики создали Netfilter/Iptables — сетевой экран, разработанный специально для операционной системы Linux. Такой поздний переход к новым стандартам произошёл по причине того, что долгое время функция файервола успешно передавалась антивирусным программам. Но к концу 90-х гг. сами вирусы отличались более сложным устройством.

Обратите внимание! Таким образом, межсетевые экраны — это необходимость, продиктованная временем.

Фильтрация трафика

Ruleset — заданный набор правил, на основе которого фильтруется вся информация, проходящая через межсетевой экран. Эту технологию можно описать как последовательность фильтров, которые анализируют и обрабатывают трафик. Они всегда следуют пакету конфигураций, заданному конкретным пользователем. Без этого блокировка происходит с нарушениями.

Обратите внимание! Каждый фильтр создаётся с определённым назначением. На производительность может влиять и то, в какой последовательности собирается тот или иной пакет. Например, в большинстве случаев происходит сравнение трафика с шаблонами, которые уже известны системе. Наиболее популярные разновидности угроз в этом случае должны располагаться как можно выше.

Существует два основных принципа, по которому обрабатывается большая часть трафика. Узнать, какой используется, достаточно просто.

- Первый, когда разрешаются любые пакеты данных. Исключение — те, на которые изначально накладывают запрет. Если информация при первом рассмотрении не попадает ни под одно из ограничений, значит осуществляется дальнейшая передача. Например, входящий трафик на Hamachi может быть заблокирован по разным причинам.

- Второй принцип предполагает, что разрешается всё, что не попадает под запрет.

Обратите внимание! Благодаря этому методу степень защищённости будет самой высокой, но у администратора возрастает нагрузка. В таком случае обязательно требование повысить производительность оборудования.

Всего у межсетевого экрана две основные функции:

- Deny — запрет на данные;

- Allow — разрешение на то, чтобы пакеты передавались дальше. Позволять допуск можно разным сведениям.

Важно! Reject — запрет на трафик после сообщения отправителю о недоступности сервиса — дополнительная функция, поддерживаемая лишь в некоторых случаях. Это тоже способствует повышению защиты для хоста.

Типы межсетевых экранов

Сетевая модель OSI, поддерживаемая системой — основной признак, по которому классифицируют межсетевые экраны. Существуют такие разновидности:

- инспекторы состояния;

- посредники прикладного уровня;

- шлюзы сеансового уровня;

- пакетные фильтры;

- управляемые коммутаторы, отключить которые можно в любой момент.

Управляемые коммутаторы

Работа на канальном уровне не мешает устройствам причисляться к межсетевым экранам. Способность к обработке внешнего трафика у устройств отсутствует.

Обратите внимание! Некоторым производителям интересно добавлять возможность обработки сведений с Mac-адресами в основе. Их обычно вписывают в заголовки фреймов. Но даже применение такого метода не в каждом случае даёт результаты. Можно использовать специальные программы, чтобы изменить MAC-адрес. Потому в качестве ориентиров часто выступают другие показатели, например, VLAN ID.

Данные будут с большой вероятностью изолированы от внешних серверов сети, если организовать специальные группы хостов. Современные виртуальные локальные сети поддерживают такую возможность.

Эффективность и доступная цена — главные преимущества управляемых коммутаторов для корпоративных сетей. Минус — отсутствие функции по обработке протоколов на более высоких уровнях.

Пакетные фильтры

Они используются на сетевом уровне. Главная функция — контроль трафика, когда основой выступают данные из названий пакетов. Не возникает проблем при обработке заголовков более высоких уровней. Пакетные фильтры — первая разновидность комплексов с функцией межсетевых экранов. Это решение остаётся популярным до сих пор.

Когда приходит входящий трафик, анализируются не один вид данных, а несколько:

- протоколы сетевого, транспортного видов с заголовками;

- порты получателя, источника;

- тип протокола;

- IP получателя и отправителя на «Виндовс» и других системах.

Обратите внимание! Вероятность пропуска информации возрастает при разделении вредоносного кода по нескольким сегментам. В этом случае пакеты выдают себя за часть другого кода, который разрешён. Решение — блокировать фрагментированные разновидности данных. Иногда до того, как произойдет отправка в основной узел, проводится дефрагментация на собственном шлюзе экранов. Но даже в этом случае невозможно полностью избежать атаки DDoS.

Пакетные фильтры часто становятся компонентами ОС. Они могут дополнять персональные сетевые экраны, пограничные маршрутизаторы.

Анализ пакетов ведётся на высокой скорости, в чём их главное преимущество. На границах с сетями, для которых характерна низкая степень доверия, этот инструмент отлично справляется со своими функциями. Но высокие уровни протоколов часто делают проверки по безопасности невозможными. Включить их в программу можно, но это требует времени.

Шлюзы сеансового уровня

Решение исключает взаимодействие между узлом и сетями с внешней стороны. Такие сетевые экраны становятся своеобразными посредниками, которые получили название «прокси». Проверку проводят для каждого входящего пакета. Если что-то не соответствует пакету, установленному ранее, информация блокируется. Отбрасываются и пакеты, которые выдают себя за соединения, ранее завершенные.

Важно! Шлюзы сеансового уровня — связующие звенья между сетями внутреннего и внешнего характера. Благодаря этому становится трудно определить топологию сети, для которой организовали дополнительную защиту. Вероятность DDos атак уменьшается.

Но и у таких решений есть минус — содержание поля данных практически не подвергается проверкам, поэтому хакеры легко могут передавать вирусы.

Посредники прикладного уровня

Это посредники между двумя узлами. Их преимущество, отличающее от предыдущего варианта — анализ контекста передаваемых данных. Функции таких межсетевых экранов расширены по сравнению со стандартными технологиями:

- определение и блокирование нежелательных, несуществующих последовательностей команд;

- полный запрет на передачу некоторых видов данных;

- определение типа передаваемой информации. Тогда она не сможет войти с большой вероятностью.

Обратите внимание! Один из ярких примеров подобной технологии — почтовые службы, способные наложить запрет на передачу файлов, если обнаружена угроза. Может проводиться аутентификация пользователя. Дополнительная возможность — проверка на предмет подписи от конкретного центра у SSL-сертификатов.

Долгий анализ пакетов, связанный с временными затратами — главный минус решения. Новые протоколы и сетевые подключения не поддерживаются системой автоматически. Вход для вирусов из-за этого облегчён.

Инспекторы состояния

Главная цель у создателей этих систем была в объединении преимуществ, характерных для вариантов, описанных выше. Таким образом появился брандмауэр, способный обрабатывать трафик как сетевого, так и прикладного уровней.

Инспекторы состояния проводят контроль большого количества факторов:

- все приложения. Основа — посредники, разработанные ранее;

- все передаваемые пакеты данных, для чего разрабатывается специальная таблица с правилами;

- все сессии. Отдельно изучается таблица, связанная с их состояниями. Исправить ошибки можно без проблем при необходимости.

Обратите внимание! Анализ проводят таким же способом, что и со шлюзами сеансового уровня. Производительность заметно возрастает по сравнению с посредниками прикладного типа. К достоинствам относят понятный и удобный интерфейс, лёгкую настройку. При необходимости функциональность легко расширяется.

Реализация межсетевых экранов

Межсетевые экраны бывают программными либо программно-аппаратными. Программные выполняются в двух основных вариантах:

- специальное устройство;

- отдельный модуль в маршрутизаторе или коммутаторе.

Программным межсетевым экранам предпочтение отдают чаще всего. Для их эксплуатации достаточно установить специальное программное обеспечение, что редко вызывает трудности у тех, кому интересен телекоммуникационный обмен данными.

Программно-аппаратные комплексы специального назначения — выбор крупных предприятий. Они получили название и обозначение Security Appliance.

Обратите внимание! Работа чаще всего ведётся на основе FreeBSD или Linux. Эти системы решают определённые задачи, с чем связаны некоторые ограничения.

У подобных систем имеются следующие преимущества:

- отказоустойчивость. Вероятность сбоя практически исключается, система продолжает работать эффективно, что является важным критерием для многих в бизнесе;

- высокие показатели производительности. Операционная система во время работы выполняет одну-единственную функцию. Любые посторонние сервисы исключаются. Сертифицировать подобные решения удалось уже давно;

- простое управление. Настроить без труда можно любой параметр. Для контроля разрешается использовать любой протокол, соответствующий действующим стандартам. Допускаются и защищённые варианты. Маршрутизатор такого разнообразия не предполагает.

Ограничения межсетевого экрана

Если межсетевой экран не может интерпретировать данные, их фильтрация просто не проводится. В таком случае пользователь сам задаёт действия с данными, которые остались неопознанными. Для этого используют файлы конфигурации. К таким пакетам относят трафик из следующих протоколов:

- TLS — средство для решения множества проблем;

- SSH;

- IPsEC;

- SRTP. Общий у них только принцип работы, конкретные параметры отличаются.

Для скрытия содержимого чаще всего используют различные методы криптографии. Данные прикладного уровня шифруются специальными протоколами:

- сертифицированный Open PGP;

- S/MIME. У каждого решения своё назначение.

Обратите внимание! Фильтрация туннелирования трафика тоже часто становится невозможной, особенно если сам межсетевой экран не смог разобраться с ключевыми механизмами. Но сейчас разрабатываются UTM-системы, исправляющие существующие недостатки.

Требования к межсетевым экранам ФСТЭК

Основных требований со стороны ФСТЭК по отношению к межсетевым экранам не так уж и много.

Их список выглядит следующим образом:

- выдача предупреждающих сообщений пользователям, благодаря чему облегчается блокировка доступа к нежелательному контенту. Роутер при этом не имеет значения;

- переход в режим аварийной поддержки;

- ведение таблиц состояний каждого соединения с указанием статуса. Называться они могут по-разному;

- создание, назначение различных профилей с разными настройками;

- дополнительная поддержка для администраторов. Идентификация, аутентификация тоже относятся к необходимым действиям. Таким образом, разблокировать доступ легко;

- регистрация, учёт по выполнению различных проверок. Обязательна функция по чтению таких записей. То же касается поиска, фильтрации информации по записям;

- разрешение либо запрет на информационные потоки по результатам проверок;

- проверка каждого пакета по таблице состояний. Настраивать работу должен тот, кому оборудование принадлежит;

- фильтрация пакетов с использованием различных показателей;

- фильтрация любого сетевого трафика. Проверять нужно по заранее заданным параметрам.

Требований не так много, но и они нуждаются в доработке.

Обратите внимание! Многие вещи ещё не настроены таким образом, чтобы администратору было максимально удобно работать.

Межсетевые экраны созданы для дополнительной защиты от злоумышленников. Главное — серьёзно отнестись к настройкам программного обеспечения. Любая ошибка при указании параметров может привести к серьёзному ущербу. Из-за этого сеть теряет работоспособность, передача трафика останавливается, особенно когда он нужен.

Похожие статьи

vpautinu.com

Межсетевой экран — это… Что такое Межсетевой экран?

Иллюстрация, показывающая расположение сетевого экрана (Firewall) в сети. Пример пользовательского интерфейса на платформе Debian GNU/LinuxМежсетевой экран или сетевой экран — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами.

Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

Некоторые сетевые экраны также позволяют осуществлять трансляцию адресов — динамическую замену внутрисетевых (серых) адресов или портов на внешние, используемые за пределами ЛВС.

Другие названия

Брандма́уэр (нем. Brandmauer) — заимствованный из немецкого языка термин, являющийся аналогом английского firewall в его оригинальном значении (стена, которая разделяет смежные здания, предохраняя от распространения пожара). Интересно, что в области компьютерных технологий в немецком языке употребляется слово «Firewall».

Файрво́лл, файрво́л, файерво́л, фаерво́л — образовано транслитерацией английского термина firewall.

Разновидности сетевых экранов

Сетевые экраны подразделяются на различные типы в зависимости от следующих характеристик:

- обеспечивает ли экран соединение между одним узлом и сетью или между двумя или более различными сетями;

- на уровне каких сетевых протоколов происходит контроль потока данных;

- отслеживаются ли состояния активных соединений или нет.

В зависимости от охвата контролируемых потоков данных сетевые экраны делятся на:

- традиционный сетевой (или межсетевой) экран — программа (или неотъемлемая часть операционной системы) на шлюзе (сервере, передающем трафик между сетями) или аппаратное решение, контролирующие входящие и исходящие потоки данных между подключенными сетями.

- персональный сетевой экран — программа, установленная на пользовательском компьютере и предназначенная для защиты от несанкционированного доступа только этого компьютера.

Вырожденный случай — использование традиционного сетевого экрана сервером, для ограничения доступа к собственным ресурсам.

В зависимости от уровня, на котором происходит контроль доступа, существует разделение на сетевые экраны, работающие на:

- сетевом уровне, когда фильтрация происходит на основе адресов отправителя и получателя пакетов, номеров портов транспортного уровня модели OSI и статических правил, заданных администратором;

- сеансовом уровне (также известные как stateful) — отслеживающие сеансы между приложениями, не пропускающие пакеты нарушающих спецификации TCP/IP, часто используемых в злонамеренных операциях — сканировании ресурсов, взломах через неправильные реализации TCP/IP, обрыв/замедление соединений, инъекция данных.

- уровне приложений, фильтрация на основании анализа данных приложения, передаваемых внутри пакета. Такие типы экранов позволяют блокировать передачу нежелательной и потенциально опасной информации на основании политик и настроек.

- Некоторые решения, относимые к сетевым экранам уровня приложения, представляют собой прокси-серверы с некоторыми возможностями сетевого экрана, реализуя прозрачные прокси-серверы, со специализацией по протоколам. Возможности прокси-сервера и многопротокольная специализация делают фильтрацию значительно более гибкой, чем на классических сетевых экранах, но такие приложения имеют все недостатки прокси-серверов (например, анонимизация трафика).

В зависимости от отслеживания активных соединений сетевые экраны бывают:

- stateless (простая фильтрация), которые не отслеживают текущие соединения (например, TCP), а фильтруют поток данных исключительно на основе статических правил;

- stateful, stateful packet inspection (SPI) (фильтрация с учётом контекста), с отслеживанием текущих соединений и пропуском только таких пакетов, которые удовлетворяют логике и алгоритмам работы соответствующих протоколов и приложений. Такие типы сетевых экранов позволяют эффективнее бороться с различными видами DoS-атак и уязвимостями некоторых сетевых протоколов. Кроме того, они обеспечивают функционирование таких протоколов, как H.323, SIP, FTP и т. п., которые используют сложные схемы передачи данных между адресатами, плохо поддающиеся описанию статическими правилами, и, зачастую, несовместимых со стандартными, stateless сетевыми экранами.

Типичные возможности

- фильтрация доступа к заведомо незащищенным службам;

- препятствование получению закрытой информации из защищенной подсети, а также внедрению в защищенную подсеть ложных данных с помощью уязвимых служб;

- контроль доступа к узлам сети;

- может регистрировать все попытки доступа как извне, так и из внутренней сети, что позволяет вести учёт использования доступа в Интернет отдельными узлами сети;

- регламентирование порядка доступа к сети;

- уведомление о подозрительной деятельности, попытках зондирования или атаки на узлы сети или сам экран;

Вследствие защитных ограничений могут быть заблокированы некоторые необходимые пользователю службы, такие как Telnet, FTP, SMB, NFS, и так далее. Поэтому настройка файрвола требует участия специалиста по сетевой безопасности. В противном случае вред от неправильного конфигурирования может превысить пользу.

Также следует отметить, что использование файрвола увеличивает время отклика и снижает пропускную способность, поскольку фильтрация происходит не мгновенно.

Проблемы, не решаемые файрволом

Межсетевой экран сам по себе не панацея от всех угроз для сети. В частности, он:

- не защищает узлы сети от проникновения через «люки» (англ. back doors) или уязвимости ПО;

- не обеспечивает защиту от многих внутренних угроз, в первую очередь — утечки данных;

- не защищает от загрузки пользователями вредоносных программ, в том числе вирусов;

Для решения последних двух проблем используются соответствующие дополнительные средства, в частности, антивирусы. Обычно они подключаются к файрволу и пропускают через себя соответствующую часть сетевого трафика, работая как прозрачный для прочих сетевых узлов прокси, или же получают с файрвола копию всех пересылаемых данных. Однако такой анализ требует значительных аппаратных ресурсов, поэтому обычно проводится на каждом узле сети самостоятельно.

Литература

Примечания

См. также

Ссылки

dic.academic.ru

Межсетевые экраны или файерволы

Все статьи

Межсетевым экраном называется программно-аппаратный или программный элемент, контролирующий на основе заданных параметров сетевой трафик, а в случае необходимости и фильтрующий его. Также может называться фаейрволом (Firewall) или брандмауэром.

Назначение межсетевых экранов

Сетевой экран используется для защиты отдельных сегментов сети или хостов от возможного несанкционированного проникновения через уязвимости программного обеспечения, установленного на ПК, или протоколов сети. Работа межсетевого крана заключается в сравнении характеристик проходящего сквозь него трафика с шаблонами уже известного вредоносного кода.

Наиболее часто сетевой экран инсталлируется на границе периметра локальной сети, где он выполняет защиту внутренних узлов. Тем не менее, атаки могут инициироваться изнутри, поэтому при атаке на сервер той же сети, межсетевой экран не воспримет это как угрозу. Это стало причиной, по которой брандмауэры стали устанавливать не только на границе сети, но и между её сегментами, что значительно повышает степень безопасности сети.

История создания

Свою историю сетевые экраны начинают с конца восьмидесятых прошлого века, когда Интернет ещё не стал повседневной вещью для большинства людей. Их функцию выполняли маршрутизаторы, осуществлявшие анализ трафика на основе данных из протокола сетевого уровня. Затем, с развитием сетевых технологий, эти устройства смогли использовать данные уже транспортного уровня. По сути, маршрутизатор являет собой самую первую в мире реализацию программно-аппаратного брандмауэра.

Программные сетевые экраны возникли много позже. Так, Netfilter/iptables, межсетевой экран для Linux, был создан только в 1998 году. Связано это с тем, что ранее функцию фаейрвола выполняли, и весьма успешно, антивирусные программы, но с конца 90-х вирусы усложнились, и появление межсетевого экрана стало необходимым.

Фильтрация трафика

Трафик фильтруется на основе заданных правил – ruleset. По сути, межсетевой экран представляет собой последовательность анализирующих и обрабатываемых трафик фильтров согласно данному пакету конфигураций. У каждого фильтра своё назначение; причём, последовательность правил может значительно влиять на производительность экрана. К примеру, большинство файрволов при анализе трафика последовательно сравнивают его с известными шаблонами из списка – очевидно, что наиболее популярные виды должны располагаться как можно выше.

Принципов, по которому осуществляется обработка входящего трафика, бывает два. Согласно первому разрешаются любые пакеты данных, кроме запрещённых, поэтому если он не попал ни под какое ограничение из списка конфигураций, он передается далее. Согласно второму принципу, разрешаются только те данные, которые не запрещены – такой метод обеспечивает самую высокую степень защищенности, однако существенно нагружает администратора.

Межсетевой экран выполняет две функции: deny, запрет данных – и allow – разрешение на дальнейшую передачу пакет. Некоторые брандмауэры способны выполнять также операцию reject – запретить трафик, но сообщить отправителю о недоступности сервиса, чего не происходит при выполнении операции deny, обеспечивающей таким образом большую защиту хоста.

Типы межсетевых экранов (Firewall)

Чаще всего межсетевые экраны классифицируют по поддерживаемому уровню сетевой модели OSI. Различают:

- Управляемые коммутаторы;

- Пакетные фильтры;

- Шлюзы сеансового уровня;

- Посредники прикладного уровня;

- Инспекторы состояния.

Управляемые коммутаторы

Нередко причисляются к классу межсетевых экранов, но осуществляют свою функцию на канальном уровне, поэтому не способны обработать внешний трафик.

Некоторые производители (ZyXEL, Cisco) добавили в свой продукт возможность обработки данных на основе MAC-адресов, которые содержатся в заголовках фреймов. Тем не менее, даже этот метод не всегда приносит ожидаемый результат, так как мак-адрес можно легко изменить с помощью специальных программ. В связи с этим в наши дни коммутаторы чаще всего ориентируются на другие показатели, а именно на VLAN ID.

Виртуальные локальные сети позволяют организовывать группы хостов, в которые данные стопроцентно изолированы от внешних серверов сети.

В рамках корпоративных сетей управляемые коммутаторы могут стать весьма эффективным и сравнительно недорогим решением. Главным их минусом является неспособность обрабатывать протоколы более высоких уровней.

Пакетные фильтры

Пакетные фильтры используются на сетевом уровне, осуществляя контроль трафика на основе данных из заголовка пакетов. Нередко способны обрабатывать также заголовки протоколов и более высокого уровня – транспортного (UDP, TCP), Пакетные фильтры стали самыми первыми межсетевыми экранами, остаются самыми популярными и на сегодняшний день. При получении входящего трафика анализируются такие данные, как: IP получателя и отправителя, тип протокола, порты получателя и источника, служебные заголовки сетевого и транспортного протоколов.

Уязвимость пакетных фильтров заключается в том, что они могут пропустить вредоносный код, если он разделен на сегменты: пакеты выдают себя за часть другого, разрешённого контента. Решение этой проблемы заключается в блокировании фрагментированных данных, некоторые экраны способны также дефрагментировать их на собственном шлюзе – до отправки в основной узел сети. Тем не менее, даже в этом случае межсетевой экран может стать жертвой DDos-атаки.

Пакетные фильтры реализуются в качестве компонентов ОС, пограничных маршрутизаторов или персональных сетевых экранов.

Пакетные фильтры отличаются высокой скоростью анализа пакетов, отлично выполняют свои функции на границах с сетями низкой степени доверия. Тем не менее, они неспособны анализировать высокие уровни протоколов и легко могут жертвами атак, при которых подделывается сетевой адрес.

Шлюзы сеансового уровня

Использование сетевого экрана позволяет исключить прямое взаимодействие внешних серверов с узлом – в данном случае он играет роль посредника, называемого прокси. Он проверяет каждый входящий пакет, не пропуская те, что не принадлежат установленному ранее соединению. Те пакеты, которые выдают себя за пакеты уже завершённого соединения, отбрасываются.

Шлюз сеансового уровня – единственное связующее звено между внешней и внутренней сетями. Таким образом, определить топологию сети, которую защищает шлюз сеансового уровня, становится затруднительно, что значительно повышает её защищённость от DoS-атак.

Тем не менее, даже у этого решения есть значительный минус: ввиду отсутствия возможности проверки содержания поля данных хакер относительно легко может передать в защищаемую сеть трояны.

Посредники прикладного уровня

Как и шлюзы сеансового уровня, фаейрволы прикладного уровня осуществляют посредничество между двумя узлами, но отличаются существенным преимуществом – способностью анализировать контекст передаваемых данных. Сетевой экран подобного типа может определять и блокировать нежелательные и несуществующие последовательности команд (подобное часто означает ДОС-атаку), а также запрещать некоторые из них вообще.

Посредники прикладного уровня определяют и тип передаваемой информации – ярким примером являются почтовые службы, запрещающие передачу исполняемых файлов. Кроме этого они могут осуществлять аутентификацию пользователя, наличие у SSL-сертификатов подписи от конкретного центра.

Главным минусом такого типа сетевого экрана является долгий анализ пакетов, требующий серьёзных временных затрат. Помимо этого, у посредников прикладного уровня нет автоподключения поддержки новых протоколов и сетевых приложений.

Инспекторы состояния

Создатели инспекторов состояния поставили перед собой цель собрать воедино преимущества каждого их выше перечисленных типов сетевых экранов, получив таким образом брандмауэр, способный обрабатывать трафик как на сетевом, так и на прикладном уровнях.

Инспекторы состояния осуществляют контроль:

- всех сессий – основываясь на таблице состояний,

- всех передаваемых пакетов данных – на основе заданной таблицы правил,

- всех приложений, на основе разработанных посредников.

Фильтрация трафика инспектора состояния происходит тем же образом, что и при использовании шлюзов сеансового уровня, благодаря чему его производительность гораздо выше, чем у посредников прикладного уровня. Инспекторы состояния отличаются удобным и понятным интерфейсом, лёгкой настройкой, обладают широкими возможностями расширения.

Реализация межсетевых экранов

Межсетевые экраны (Firewall) могут быть либо программно-аппаратными, ибо программными. Первые могут быть выполнены как в виде отдельного модуля в маршрутизаторе или коммутаторе, так и специального устройства.

Чаще всего пользователи выбирают исключительно программные межсетевые экраны – по той причине, что для их использования достаточно лишь установки специального софта. Тем не менее, в организациях нередко найти свободный компьютер под заданную цель, бывает затруднительно – к тому же, отвечающий всем техническим требованиям, зачастую довольно высоким.

Именно поэтому крупные компании предпочитают установку специализированных программно-аппаратных комплексов, получивших название «security appliance». Работают они чаще всего на основе систем Linux или же FreeBSD, ограниченных функционалом для выполнения заданной функции.

Такое решение имеет следующие преимущества:

- Лёгкое и просто управление: контроль работы программно-аппаратного комплекса осуществляется с любого стандартного протокола (Telnet, SNMP) – или защищённого (SSL, SSH).

- Высокая производительность: работа операционной системы направлена на одну единственную функцию, из неё исключены любые посторонние сервисы.

- Отказоустойчивость: программно-аппаратные комплексы эффективно выполняют свою задачу, вероятность сбоя практически исключена.

Ограничения межсетевого экрана (Firewall-а)

Сетевой экран не проводит фильтрацию тех данных, которые не может интерпретировать. Пользователь сам настраивает, что делать с нераспознанными данными – в файле конфигураций, согласно которым и осуществляется обработка такого трафика. К таким пакетам данным относятся трафик из протоколов SRTP, IPsec, SSH, TLS, которые используют криптографию для скрытия содержимого, протоколы, шифрующие данные прикладного уровня (S/MIME и OpenPGP). Также невозможна фильтрация туннелирования трафика, если механизм того туннелирования непонятен сетевому экрану. Значительная часть недостатков межсетевых экранов исправлена в UTM-системах — Unified Threat Management, иногда их так же называют NextGen Firewall.

Теги: Firewall, межсетевой экран, брандмауэр

advsoft.ru

Межсетевой экран для компьютерной сети организации: как выбрать лучшее решение

Чтобы сделать правильный выбор, сначала нужно ответить на вопрос: для чего нужен межсетевой экран? В общем смысле он позволяет контролировать и фильтровать проходящий через него сетевой трафик. Другими словами, межсетевые экраны защищают компьютеры (или компьютерные сети) от несанкционированного доступа, взлома хакерами извне, и блокируют подозрительные ресурсы. Для организации данная функция межсетевых экранов очень важна, поскольку злоумышленники могут проникнуть в сеть, зашифровать данные и потребовать за них выкуп.

Даже стражи порядка вынуждены платить хакерам: полиция Массачусетса перевела выкуп, чтобы вернуть зашифрованные файлы

Подобная схема вымогательства распространена среди хакеров, но она далеко не единственная. В любом случае если компьютеры не защищены, то проникновение в сеть организации не подразумевает ничего хорошего, и межсетевое экранирование решает проблему.

Современный межсетевой экран — это, как правило, не только защита, но и целый набор других полезных опций. Такое решение правильнее называть шлюзом безопасности. Наиболее важные функции:

— Блокировка ресурсов с неподобающим контентом. Особенно актуально в заведениях, где доступ в интернет могут получить дети. Подобную блокировку необходимо проводить не только по морально-этическим соображениям, но и по требованию закона № 436-ФЗ «О защите детей от информации, причиняющей вред их здоровью и развитию».

Как проверить, выполняются ли в вашей организациизаконы № 436-ФЗ и № 149-ФЗ

— Блокировка сайтов, отвлекающих сотрудников от работы. Если в организации стоит сетевой шлюз, то вместо Facebook они увидят такую картинку:

Картинка, которую видят вместо Facebook сотрудники организаций c установленным шлюзом безопасности Traffic Inspector Next Generation

— Составление отчетов о том, на какие сайты ходил тот или иной сотрудник. Помогает руководителю понять, кто занимается делом, а кто на рабочем месте решает личные проблемы.

— Равномерное распределение трафика по пользователям. Особенно полезно для отелей, чтобы никто из постояльцев не смог «положить» интернет, скачивая фильмы или игры.

— SMS-идентификация новых пользователей в публичных Wi-Fi-сетях: в кафе, ресторанах и других заведениях. Это требование закона.

www.smart-soft.ru