Урок 45. Описание и принцип работы технологии VPN

Общий обзор

Представим, что имеются головной офис, который находится в Берлине и сотрудник, который, который по служебным делам находится в Москве. В процессе работы ему необходим доступ к внутренним ресурсам сети (серверы, корпоративный чат, приложения и т.д.), которые недоступны “не родным пользователям” данной сети.

Как же быть в такой ситуации?

Можно, конечно, “вынести” серверы в зону DMZ и предоставлять доступ по паролю, но это решает всех задач.

Однако есть другое решение. Достаточно просто идентифицировать пользователя как “своего” и предоставить ему полный доступ во внутреннюю сеть, причем пользователь может иметь IP адрес из диапазона родной сети, хотя это не является обязательным.

Вроде бы все просто — ввел логин и пароль и работай. Но проблема заключается в том, что логин с паролем могут перехватить и преспокойно подключиться к сеансу связи и ко всей корпоративной сети.

Так вот, чтобы этого не произошло весь канал связи шифруется, а удаленные пользователи проходят сложную процедуру идентификации, чтобы наверняка знать кто подключается к сети. Таким образом создается логический виртуальный канал или туннель, который надежно защищен:

То есть все участники связи физически подключены к интернету и разным подсетям, но логически находятся в одной сети, которая и называется Виртуальная Частная Сеть (Virtual Private Network, VPN).

Основными принципами VPN являются:

- Аутентификация участников (маршрутизаторов, компьютеров)

- Шифрование данных

- Обеспечение и контроль целостности передаваемых данных (то есть пакеты не были модифицированы перехватывающей стороной)

- Периодическая смена всех криптографических ключей

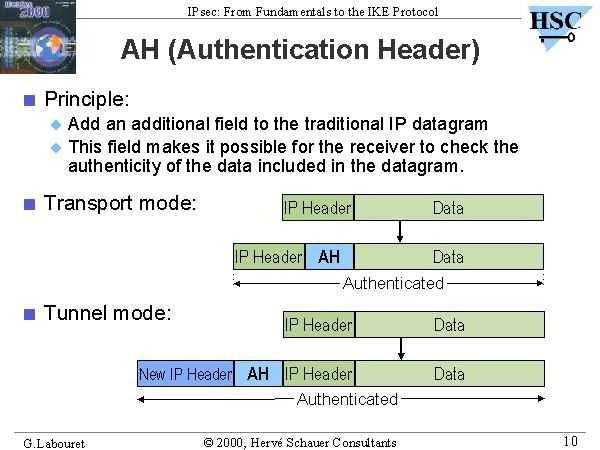

А как осуществляется контроль целостности передаваемых данных?

Для этого используется хэширование неизменяемых полей пакета. Затем этот хэш добавляется в заголовок. Принимающая сторона тоже вычисляет хэш и сравнивает его с принятым. Если в пакете был изменен хотя бы один бит, то вычисленный хэш будет кардинально отличаться от переданного в заголовке.

Типы VPN

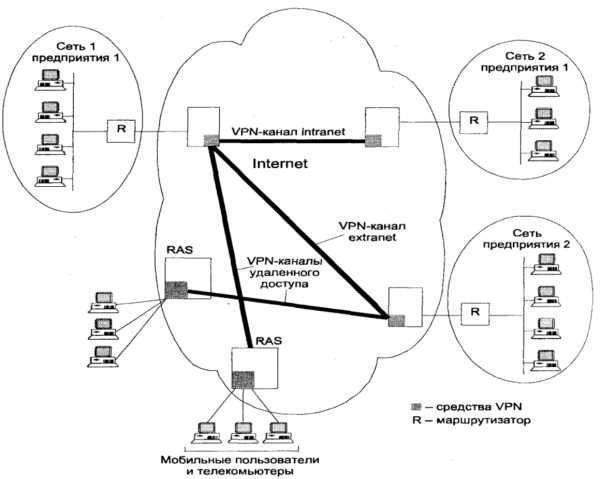

Существует несколько типов VPN:

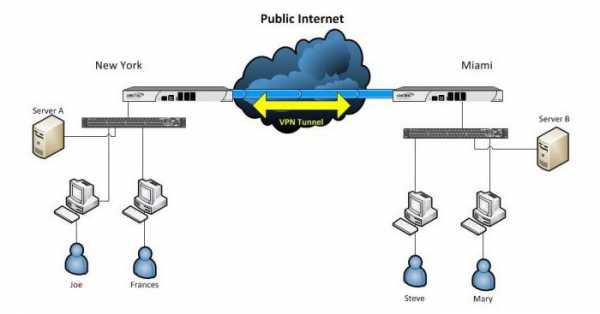

Intranet — удаленные филиалы подключены к головному офису и используют ресурсы его сети. Причем абсолютно все пользователи могут обмениваться данными друг с другом вне зависимости от географического нахождения. Туннель устанавливается между пограничными маршрутизаторами сетей.

Extranet — к корпоративной сети компании могут также подключаться и ее партнеры (например, поставщики, клиенты) и получая возможность пользоваться общими ресурсами. Причем степень доступа регулируется политикой безопасности. Туннель устанавливается между пограничными маршрутизаторами сетей.

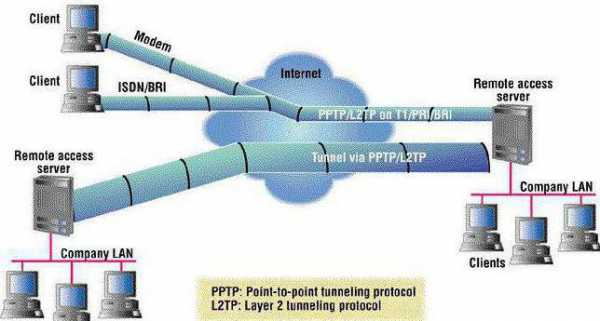

Коммутируемые — сотрудники компании могут подключиться к головному офису с любой точки Земли с помощью своего ноутбука. В компьютере пользователя устанавливается специальная программа для создания VPN либо используются встроенные функции самой операционной системы. Туннель создается от самого ноутбука до пограничного маршрутизатора корпоративной сети.

Принцип работы VPN

Принцип работы заключается в следующем.Отправитель шифрует исходный IP пакет (ничего не меняя в самом пакете) заранее согласованным алгоритмом шифрования. Затем добавляет дополнительную информацию в виде заголовков. После этого данный пакет инкапсулируется в новый IP пакет с новыми IP адресами.

Получатель совершает обратную процедуру. Извлекает зашифрованный пакет с VPN заголовком. Затем удаляет сам VPN заголовок и дешифрует исходный пакет. После этого пакет отправляется во внутреннюю сеть:

Вот как выглядит инкапсулируемый пакет:

На сегодняшний день существует множество протоколов и стандартов для создания VPN. К ним относят:

- GRE — Generic Routing Encapsulation

- IPsec — IP Security

- Easy Cisco VPN

- Web VPN

- L2/L3 VPN

Наиболее популярными являются GRE и IPSec. Мы рассмотрим процесс создания и настройки туннеля на основе технологии IPSec в одном из следующих уроков.

easy-network.ru

Средства построения сетей vpn

Защищенные сети VPN можно строить на основе разнообразных программных и аппаратных средств [6, 7]. Отметим следующие решения:

● VPNна базе сетевых операционных систем;

● VPNна базе маршрутизаторов и межсетевых экранов;

● VPNна базе специализированных аппаратных устройств.

VPN на базе сетевых операционных систем. Многие современные операционные системы (ОС) поддерживают функцию маршрутизацииIP-пакетов, службы сервера удаленного доступа и сервераVPN. Установив на сервер с такой ОС две или более интерфейсных сетевых карты, можно достаточно легко и недорого настроить полноценный серверVPN. Протоколы туннелирования стандартные – РРТР,L2TP,IPSecи др. Недостатки данного решения: относительно невысокая пропускная способность сервераVPN, особенно для протоколовIPSec/L2TP, и ограниченный у компьютера набор интерфейсов глобальных сетей (только один-два портаRS-232С). Для выхода на скоростные цифровые каналы необходимо приобретать и устанавливать специальные, довольно дорогие, сетевые карты.

VPN на базе маршрутизаторов и межсетевых экранов. Маршрутизаторы и межсетевые экраны, находящиеся на границе корпоративной сети с открытой общественной, являются естественным местом расположения сервераVPN.

Маршрутизаторы могут поддерживать функции формирования защищенных туннелей по умолчанию или в качестве дополнительной возможности, предлагаемой за отдельную плату. Маршрутизаторы имеют большой набор разнообразных сетевых интерфейсов что облегчает реализацию VPN. ИнтеграцияVPNс маршрутизатором упрощает администрирование. Недостатки данного решения: работаVPNможет отрицательно повлиять на другой трафик, может также снизиться пропускная способность маршрутизатора.

Межсетевые экраны (МЭ) также могут включать в свой состав и RAS. Учитывая, что МЭ специально предназначены для защиты информационного взаимодействия с открытыми сетями, можно сделать вывод, что при реализации этими устройствами и функцийVPNобеспечивается комплексная защита всего информационного обмена. Недостаток решения: операции, связанные с шифрованием данных, дополнительно загружают процессор МЭ и снижают его пропускную способность.

VPN на базе специализированных аппаратных устройств. Предсталяют собой отдельные устройства на основе специализированной ОС реального времени, имеющими два или более сетевых интерфейсов и

Схемы сетей vpn с протоколом рртр на основе ос

Windows Server 2003/XP

Компания Microsoftразработала много дополнительных средств в своих ОСWindowsServer2003/XPс целью построенияVPN, достаточно защищенных и удобных в настройке (службаRAS, протоколыPPP,MS-CHAPv2,MPPE, РРТР и др.).

Как следует из вышеизложенного, виртуальную частную сеть образуют серверы VPN(другое название – “шлюзыVPN”) иVPN-клиенты. КаждыйVPN-клиент создает отдельный защищенный туннель с серверомVPN, поэтому сервер, в общем случае, должен поддерживать и обслуживать множество клиентских соединений. Так серверVPNна основе ОСWindowsServer2003 поддерживает одновременно до 1000 туннелей

Функции сервера VPN– выполнять задачи установленного протокола туннелирования и маршрутизировать принятые по туннелю пакеты в корпоративную сеть и обратно. При организации туннеля с использованием протокола РРТР, основу которого составляет протокол РРР, многие функции сервераVPNможно реализовать с помощью сервера удаленного доступаRAS. В ОСWindowsServer2003 для создания программных маршрутизаторов, серверовRASиVPNиспользуется одна многофункциональная оснасткаСлужба маршрутизации и удаленного доступа (RoutingandRemoteAccessService).

Относительно VPN-клиентов можно сказать, что программное обеспечение для их поддержки имеется во всех популярных ОС от компанииMicrosoftи, прежде всего, в ОСWindowsХP.VPN-клиенты настраиваются из окнаСетевые соединения(NetworkConnection) выбором п.

Остановимся на базовых схемах VPN.

На рис.1 представлена схема VPN“клиент-сеть” с использованием местной городской телефонной сети и сетиInternet. В отличие от ранее рассмотренной схемы на основе сервераRAS, здесь трафик клиента защищен на всем пути от этого клиента до сервераVPNкорпоративной сети.

Среда Internetдолжна обеспечивать маршрутизациюIP-пакетовмеждусерверомRASISPи серверомVPN.

Рис. 1. Туннель “клиент-сеть” по ТСОП и сети Internet

На рис.2 представлена схема VPN“клиент-сеть” с использованием только внутренних каналов связи корпоративной сети. Упрощенный вариант предыдущей схемы.

Рис. 2. Туннель “клиент-сеть” внутри корпоративной сети

Эта схема интересна тем, что позволяет с помощью VPNзащитить от перехвата внутрисетевой трафик привилегированных клиентов сети (администраторов, директора) к особо важной части сети.

Среда корпоративной сети должна обеспечивать маршрутизациюIP-пакетовмеждуVPN-клиентом и серверомVPN.

На рис.3 представлена схема VPN“сеть-сеть” с использованием каналовInternet. Данная схема, в отличие от ранее рассмотренной, обеспечивает защиту трафика клиентов на всем пути его прохождения по сетиInternet.

Рис. 3. Туннель “сеть-сеть” по каналам Internet

Среда Internetдолжнаобеспечивать маршрутизациюIP-пакетовмежду серверамиS1 иS2. В этой схеме автоматически инициировать туннель может любая сторона, когда у нее появится трафик в другую сеть. После образования туннеля каждый из серверовS1,S2 будет выполнять и рольVPN-клиента, и рольVPN-сервера.

Для обеспечения безопасности при создании туннеля, в данной конфигурации VPNинтерфейсам вызова по требованию (А1 и А2) необходимо присвоить произвольные символьные

Когда на сервере S1 вводится имя СО (и пароль), то эта пара будет сохранена в локальной базе учетных данных пользователей сервераS1. Аналогично имяF(и пароль) после ввода наS2 будут сохранены в базе учетных данных пользователей сервераS2.

При настройке интерфейсов вызова по требованию на каждом сервере необходимо еще указать имя интерфейса и пароль противоположной стороны. Эти учетные данные хранятся на сервере как дополнительные атрибуты интерфейса.

С именами интерфейсов связаны следующие термины, используемые при конфигурировании VPN “сеть-сеть”.

● Сервер S1: СО (и пароль) – учетные данные “входящего подключения”,

F(и пароль) – учетные данные “исходящего подключения”.

● Сервер S2: F(и пароль) – учетные данные “входящего подключения”,

СО (и пароль) – учетные данные “исходящего подключения”.

Если серверу S1 потребуется создать туннель кS2, тоS1 посылает в запросе имяF(и пароль). СерверS2 сравнивает полученные учетные данные входящего подключения с имеющимися данными в своей базе учетных данных пользователей. При совпадении – туннель создается.

Подробности настройки туннеля для типовых VPN-сетей рассмотрены в лабораторной работе [9].

Лекция 17. Использование технологии NAT трансляции сетевых адресов

Технология NAT – средство для экономии адресов

и защиты корпоративных сетей

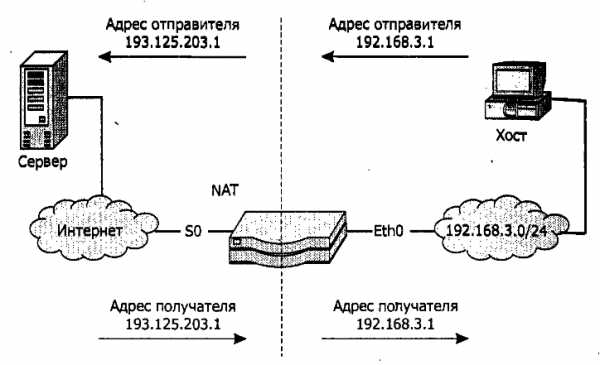

Трансляция сетевых адресов (NetworkAddressTranslation, NAT) используется многими сервис-провайдерами и частными пользователями для решения проблемы нехватки реальных IP-адресов и обеспечения безопасности локальных сетей подключенных к Интернету. Например, предприятие может иметь выделенный диапазон реальных IP-адресов, но гораздо большее количество компьютеров имеющих локальные IP-адреса, которым необходим доступ в Интернет. Для решения этой проблемы используется технология трансляции адресов, которая позволяет компьютерам локальной сети взаимодействовать с сетью Интернет, используя всего один внешний реальный IP-адрес. NAT решает эту проблему с помощью подмены локального IP-адреса на наружный общедоступный адрес. Заменяя внутренний IP-адрес и порт на внешний IP-адрес и порт, NAT сохраняет таблицу соответствия, затем при получении ответного пакета производится обратное преобразование.

а)

б)

Рис.1. Схемы (а, б) работы NAT

Типы трансляторов сетевых адресов NAT

Трансляторы адресов подразделяются на 4 типа:

1. Полный конус (Full Cone)

2. Ограниченный конус (Restricted Cone)

3. Порт ограниченного конуса (Port Restricted Cone)

4. Симметричный (Symmetric)

В первых трех типах NAT разные IP-адреса внешней сети могут взаимодействовать с адресом из локальной сети используя один и тот же внешний порт. Четвертый тип для каждого адреса и порта использует отдельный внешний порт.

NAT не имеют статической таблицы соответствия адресов и портов. Отображение открывается, когда первый пакет посылается из локальной сети наружу через NAT и действует на определенный промежуток времени (как правило 1-3 минуты). Если пакеты через этот порт не проходят, то порт удаляется из таблицы соответствия. Обычно NAT распределяют внешние порты динамически, используется диапазон портов выше 1024.

Полный конус (Full Cone)

При использовании NAT работающего по типу полного конуса внешний отображаемый порт открыт для пакетов приходящих с любых адресов. Если кто-то из внешнего Интернета хочет в этот момент отправить пакет клиенту, расположенному за NAT, то ему нужно знать только внешний порт, через который установлено соединение. Например, если компьютер за NAT с IP-адресом 10.0.0.1 посылает и получает пакеты через порт 8000, отображающийся на внешний IP-адрес и порт 212.23.21.25:12345, то любой в Интернете может послать пакеты на адрес 212.23.21.25:12345 и эти пакеты попадут на клиентский компьютер 10.0.0.1:8000.

Рис.2. NAT работающий по типу полного конуса

Ограниченный конус (Restricted Cone)NAT c ограниченным конусом открывает внешний порт сразу после того, как локальный компьютер отправит данные на определенный внешний IP-адрес. Например, если клиент посылает наружу пакет внешнему компьютеру 1, NAT отображает клиента 10.0.0.1:8000 на 212.23.21.25:12345, и внешний компьютер 1 может посылать пакеты назад по этому назначению. Однако NAT будет блокировать пакеты идущие от компьютера 2 до тех пор, пока клиент не пошлет пакет на IP-адрес этого компьютера. Когда он это сделает, то оба внешних компьютера 1 и 2 смогут посылать пакеты назад клиенту и оба будут иметь одно и то же отображение через NAT.Порт ограниченного конуса (Port Restricted Cone)NAT с портом ограниченного конуса почти идентичен NAT с ограниченным конусом. Только в этом случае NAT блокирует все пакеты, если клиент предварительно не послал наружу пакет на IP-адрес и порт того компьютера, который посылает пакеты клиенту. Поэтому, если клиент посылает внешнему компьютеру 1 на порт 5060, то NAT только тогда пропустит пакет к клиенту, когда он идет с 212.33.35.80:5060. Если клиент послал наружу пакеты к нескольким IP-адресам и портам, то они могут ответить клиенту на один и тот же отображенный IP-адрес и порт.Симметричный (Symmetric)Симметричный NAT кардинально отличается от первых трех в способе отображения внутреннего IP-адреса и порта на внешний адрес и порт. Это отображение зависит от IP-адреса и порта компьютера, которому предназначен посланный пакет. Например, если клиент посылает с адреса 10.0.0.1:8000 компьютеру 1, то он может быть отображен как 202.123.211.25:12345. В то же время, если он посылает с того же самого порта (10.0.0.1:8000) на другой IP-адрес, он отображается по-другому (202.123.211.25:12346).

Рис.3. Симметричный NAT

Компьютер 1 может отправить ответ только на 212.23.21.25:12345, а компьютер 2 может ответить только на 212.23.21.25:12346. Если любой из них попытается послать пакеты на порт с которого он не получал пакеты, то эти пакеты будут игнорированы. Внешний IP-адрес и порт открывается только тогда, когда внутренний компьютер посылает данные наружу по определенному адресу.

Адреса внутренних и внешних сетей

Внутренняя сеть состоит из хостов, входящих в состав одной или более подсетей. Сюда включаются также внутренние сетевые устройства, такие как маршрутизаторы, коммутаторы, серверы, клиенты и т.д.

Внешние сети состоят из тех хостов, которые не являются частью внутренней сети. Они могут находиться или не находиться под административной ответственностью организиции.

Если организация подключена к Интернет, внешней сетью будет весь Интернет.

Адресация в локальной сети

Независимо от технических возможностей, адреса внутренней сети не следует выбирать случайным образом. Специально для этих целей существуют зарезерезерированные (частные) адреса. Эти адреса не присвоены и никогда не будут присвоены какому-либо хосту, непосредственно соединенному с Интернет. Частными являются следующие адреса:

Класс A: от 10.0.0.0 до 10.255.255.255, маска 255.0.0.0

Класс В: от 172.16.0.0 до 172.31.0.0, маска 255.255.0.0

Класс С: от 192.168.0.0 до 192.168.255.255, маска 255.255.255.0

Типы трансляции

Существуют два различных типа преобразования сетевых адресов: 1-1 и много — 1. Каждый из них обладает своими характерными особенностями. Для улучшения результатов обычно применяют их комбинацию.

Тип 1-1 — наиболее понятный, но обычно наименее полезный. Он заключается в создании пары адресов с отображением одного частного адреса в один реальный адрес. В результате различные хосты будут иметь различные адреса трансляции.

Очень существенное ограничение этого типа состоит в невозможности отображения большего количества хостов, чем количество реальных адресов, поскольку они всегда преобразуются по схеме один-в-один. С другой стороны, эта процедура позволяет иметь доступ извне к хостам с частными адресами.

Преобразование много-в-один, как свидетельствует его название, делает возможным нескольким хостам с частными адресами использовать один и тот же реальный адрес. Чтобы достичь этой цели, преобразование использует IP-адреса в комбинации с портами (в случае TCP и UDP протоколов) и в комбинации с порядковыми номерами (в случае ICMP). Это отображение производится динамически межсетевым экраном каждый раз, когда устанавливается соединение. Поскольку существует 65535 портов или различных порядковых номеров, то можно осуществить до 65535 одновременных активных соединений, использующих один и тот же адрес.

Единственным ограничением этой технологии является то, что она не позволяет иметь доступ к внутренним хостам снаружи. Все соединения должны инициироваться изнутри.

Режимы работы NAT

Разработанная компанией Cisco технология NAT используется межсетевым экраном, маршрутизатором или компьютером, которые находятся между внутренней сетью и остальной частью мира. NAT имеет много форм и может работать в разных режимах.

Статический NAT — отображение частного IP адреса на зарегистрированный IP адрес на основании один к одному. Особенно полезно, когда устройство должно быть доступным снаружи сети. В статическом NAT (рис.4) адрес компьютера 192.168.32.10 будет всегда транслироваться в адрес 213.18.123.110:

Рис.4. Статический NAT

Динамический NAT— отображает частный IP адрес на зарегистрированный адрес из группы зарегистрированных IP адресов. Динамический NAT устанавливает непосредственное отображение между частным и зарегистрированным адресом, но отображение во время коммуникации может меняться в зависимости от зарегистрированного адреса, доступного в пуле адресов. В динамическом NAT (рис5) адрес компьютера 192.168.32.10 транслируется в первый доступный адрес из диапазона 213.18.123.100 — 213.18.123.150.

.

Рис.5. Динамический NAT

NAT с совмещением (Overload) — вариант динамического NAT, который отображает несколько частных адресов в единственный зарегистрированный IP адрес, используя различные порты (рис.6). Известен также как PAT (Port Address Translation).

Рис.6. NAT с совмещением адресов

Конфигурирование NAT на маршрутизаторе Cisco для доступа

корпоративных клиентов к ресурсам Internet

Настройка службы NATна маршрутизатореCiscoосуществляется в результате последовательного выполнения следующих пяти шагов.

1. Настроить IP-адреса и маски интерфейсовCiscoчастной (внутренней) и внешней (открытой) локальной сети.

2. Объявить интерфейсы NATкак принадлежащие соответственно внутренней (inside) и внешней (outside) локальной сети. Для этого:

— перейти на внутренний интерфейс;

— выдать команду ip nat inside;

— перейти на внешний интерфейс;

— выдать команду ip nat outside.

3. Сконфигурировать пул внешних адресов NATс помощью следующей команды (глобальный режим):

ip nat pool имя пула начальный адрес пула конечный адрес пула netmask маска

Если пул состоит только из одного адреса, то этот адрес надо прописать дважды.

4. Разрешить только определенным внутренним хостам доступ к NATс помощью стандартного списка доступа (глобальный режим):

access-list 5 permit 192.168.3.0 0.0.0.255

В этом примере ACL5 разрешает передачу трафика кNATот всех хостов только подсети 192.168.3.0.

5. Активизировать ACLпутем “присоединения” его к внутреннему интерфейсуNAT(глобальный режим):

ip nat inside source list 5 pool имя пула [overload]

В команде опциональное ключевое слово overload говорит маршрутизатору, что он может использовать один открытый адрес для представления множества хостов с частными адресами. Такая возможность рассматривается как разновидность мультиплексирования. Подобные средства могут потребоваться в случае, когда пул открытых адресов исчерпается из-за большого количества активных сеансов. При мультиплексировании маршрутизатор будет задействовать уникальные номера портов протоколов ТСР/UDP для выделения множества внутренних хостов.

Для конфигурирования статической трансляции адресов узлов-отправителей, необходимо на шаге 3 использовать другую команду (глобальный режим):

ip nat inside source static частн. адрес во внутрен. сети открыт. адрес во внеш. сети

Команды отладки NAT

show ip nat translations

— распечатывает соответствие внутренних адресов внешним. Действует только после обращения клиентов к NAT.

show ip nat statistics

— распечатывает назначение интерфейсов, пул адресов и др.

Для редактирования пула адресов сначала необходимо удалить текущую таблицу трансляции командой:

clear ip nat translation *

После очистки таблицы можно изменять пул адресов.

studfiles.net

МЫ начинаем VPN | Мир ПК

Производственные мощности размещаются неподалеку от источников ресурсов и транспортных узлов, аппарат управления — в бизнес-центрах, торговые точки и центры предоставления услуг — поближе к потребителю. В таких условиях перед ИТ-отделом предприятия ставится задача объединения нескольких географически разнесенных структур в единую вычислительную сеть.

Все знают, как построить локальную сеть в пределах одного здания. Но многие начинают испытывать затруднения, если необходимо соединить несколько таких сетей, когда расстояние между ними достигает десятков, а то и сотен километров, или дать доступ к вычислительной сети сотруднику, находящемуся в командировке. Начиная с некоторой дистанции трудности прямого подключения растут как снежный ком: прокладка собственного кабеля по карману далеко не всякой фирме, а радиосвязь на больших расстояниях ненадежна, требует получения специального разрешения и не всегда возможна.

В такой ситуации выход видится прежде всего в использовании сети Интернет. Действительно, сейчас практически в любом городе вы получите за разумные деньги быстрое подключение к глобальной сети. А уж выйти на связь с помощью коммутируемого доступа можно из любой гостиницы, в которой есть телефон (или которая находится в радиусе действия сотового оператора).

Но использование для информационного обмена сети Интернет (или другой сети общего пользования, предоставляемой провайдером или национальным оператором электрической связи) способно решить проблему лишь отчасти. Во-первых, программное обеспечение фирмы может попросту не работать через Интернет, например, по причине использования в локальной сети протокола, отличного от TCP/IP. Во-вторых, даже если программы заработают, вряд ли допустимо передавать через общую сеть данные, содержащие коммерческую тайну, в открытом виде (а далеко не всякое прикладное программное обеспечение выполняет шифрование всего сеанса информационного обмена).

И все же выгода от использования услуг связи специализированных организаций оказалась настолько привлекательной, что решение было найдено. Были разработаны технологии, позволяющие передавать данные практически через любую открытую сеть общего пользования таким образом, что для участников информационного обмена это выглядит так, как будто используется частная защищенная локальная сеть. Семейство таких технологий получило название виртуальная частная сеть — VPN (Virtual Private Network).

Принцип работы VPN

Виртуальная частная сеть базируется на трех китах: туннелирование, шифрование и аутентификация.

Туннелирование обеспечивает передачу данных между двумя точками — окончаниями туннеля — таким образом, что для источника и приемника данных оказывается скрытой вся сетевая инфраструктура, лежащая между ними. Транспортная среда туннеля, как паром, подхватывает пакеты используемого сетевого протокола у входа в туннель и без изменений доставляет их к выходу. Построения туннеля достаточно для того, чтобы соединить два сетевых узла так, что с точки зрения работающего на них программного обеспечения они выглядят подключенными к одной (локальной) сети. Однако нельзя забывать, что на самом деле «паром» с данными проходит через множество промежуточных узлов (маршрутизаторов) открытой публичной сети.

Такое положение дел таит в себе две проблемы. Первая заключается в том, что передаваемая через туннель информация может быть перехвачена злоумышленниками. Если она конфиденциальна (номера банковских карточек, финансовые отчеты, сведения личного характера), то вполне реальна угроза ее компрометации, что уже само по себе неприятно. Хуже того, злоумышленники имеют возможность модифицировать передаваемые через туннель данные так, что получатель не сможет проверить их достоверность. Последствия могут быть самыми плачевными. Учитывая сказанное, мы приходим к выводу, что туннель в чистом виде пригоден разве что для некоторых типов сетевых компьютерных игр и не может претендовать на более серь-езное применение.

К счастью, обе проблемы решаются современными средствами криптографической защиты информации. Чтобы воспрепятствовать внесению несанкционированных изменений в пакет с данными на пути его следования по туннелю, используется метод электронной цифровой подписи (ЭЦП). Суть метода состоит в том, что каждый передаваемый пакет снабжается дополнительным блоком информации, который вырабатывается в соответствии с асимметричным криптографическим алгоритмом и уникален для содержимого пакета и секретного ключа ЭЦП отправителя. Этот блок информации является ЭЦП пакета и позволяет выполнить аутентификацию данных получателем, которому известен открытый ключ ЭЦП отправителя. Защита передаваемых через туннель данных от несанкционированного просмотра достигается путем использования сильных алгоритмов шифрования.

Таким образом, связка «туннелирование + аутентификация + шифрование» позволяет передавать данные между двумя точками через сеть общего пользования, моделируя работу частной (локальной) сети. Иными словами, рассмотренные средства позволяют построить виртуальную частную сеть. Дополнительным приятным эффектом VPN-соединения является возможность (и даже необходимость) использования системы адресации, принятой в локальной сети.

Реализация виртуальной частной сети на практике выглядит следующим образом. В локальной вычислительной сети офиса фирмы устанавливается сервер VPN. Удаленный пользователь (или маршрутизатор, если осуществляется соединение двух офисов) с использованием клиентского программного обеспечения VPN инициирует процедуру соединения с сервером. Происходит аутентификация пользователя — первая фаза установления VPN-соединения. В случае подтверждения полномочий наступает вторая фаза — между клиентом и сервером выполняется согласование деталей обеспечения безопасности соединения. После этого организуется VPN-соединение, обеспечивающее обмен информацией между клиентом и сервером в форме, когда каждый пакет с данными проходит через процедуры шифрования/дешифрования и проверки целостности — аутентификации данных.

Чтобы обеспечить совместимость различных реализаций VPN, были приняты стандарты, наиболее распространенными среди которых являются протоколы PPTP и L2TP (см. врезку «Протоколы PPTP и L2TP с IPSEC»). Оба эти стандарта обеспечивают схожий уровень функциональности, однако поскольку L2TP использует протокол UDP для организации туннеля, он может работать через сети ATM (Asynchroneus Transfer Mode), Frame Relay и X.25. Кроме того, L2TP предлагает более высокую защищенность соединения за счет использования протокола обеспечения безопасности IPSec.

Средства для реализации VPN

Приступая к построению VPN, прежде всего необходимо определиться со средствами, которые будут выделены на реализацию проекта. VPN-соединения могут быть организованы как с помощью программного обеспечения (коммерческого или свободно распространяемого), так и с помощью аппаратных средств, в изобилии появившихся на рынке.

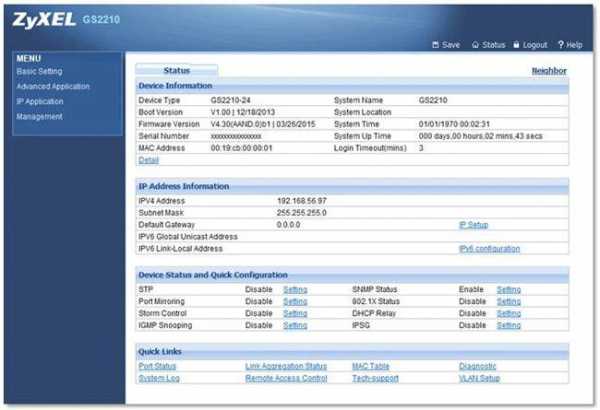

Крупная фирма в случае необходимости обеспечить безопасное соединение нескольких офисов (по схеме route-to-route) и дать возможность удаленной работы (remote access) с ресурсами локальной сети своим сотрудникам скорее всего предпочтет оборудование Cisco как наиболее мощный и гибкий вариант. Если фирма только развивается и ей требуется подключить к главному офису одно региональное представительство, можно ограничиться маршрутизаторами-брандмауэрами производства ZyXEL или D-Link. Это решение существенно дешевле, а главное, не предъявляет таких высоких требований к профессиональному уровню системных администраторов, как настройка маршрутизаторов Cisco. Обе компании предоставляют подробную документацию, описывающую как возможности своих продуктов, так и процедуру их настройки с вариантами использования. Нужно отметить, что аппаратные устройства, как правило, являются комплексными решениями и предлагают целый набор смежных технологий, которые облегчают интеграцию вычислительных устройств через VPN-соединение и увеличивают уровень безопасности.

Обращаясь к программным реализациям VPN, нужно вспомнить о том, что операционные системы Microsoft имеют встроенную поддержку VPN-соединений по протоколам PPTP или L2TP. Если построение VPN-сервера на базе серверной операционной системы этого производителя может вызывать споры и дискуссии, то наличие интегрированного VPN-клиента безусловно является удобством и позволяет организовывать удаленные рабочие места сотрудников с минимальными затратами. Если же в фирме используется другая операционная система или по каким-то причинам интегрированные средства признаны неудовлетворительными, стоит обратить внимание на свободную кросс-платформенную реализацию VPN-сервера OpenVPN, которая доступна по ссылке:

http://openvpn.net/.

При использовании оборудования или программного обеспечения различных производителей нужно убедиться, что устройства поддерживают одинаковые протоколы для VPN. В противном случае их совместное функционирование будет либо невозможным, либо малоэффективным из-за необходимости применения некоторого подмножества поддерживаемых протоколов, что может существенно снизить уровень информационной безопасности.

Протоколы PPTP и L2TP с IPSec

Сетевая технология PPTP (Point-to-Point Tunneling Protocol) — развитие протокола удаленного доступа PPP (Point-to-Point Protocol). PPTP, относящаяся к стеку протоколов TCP/IP, была создана для организации работы многопротокольных сетей через Интернет. Для функционирования PPTP необходимо установить два TCP-соединения: для управления VPN-соединением и для передачи данных. Конфиденциальность передаваемой информации обеспечивается шифрованием по схеме RC4 с ключом до 128 бит.

Улучшенная версия протокола PPTP — индустриальный стандарт L2TP (Layer Two Tunneling Protocol), представляющий собой комбинацию технологий PPTP и L2F (Layer Two Forwarding). Транспортная среда для протокола L2TP — UDP. Шифрование данных обеспечивает комплекс средств, предлагаемых протоколом безопасности IPSec. Доступны следующие методы шифрования: DES (Data Encryption Standard) с 56-бит ключом и 3DES (Triple DES) с тремя 56-бит ключами.

Кроме того, IPSec предоставляет механизм согласования ключей IKE (Internet Key Exchange), аутентификацию Kerberos и другие технологии информационной безопасности.

В основе работы обоих рассмотренных протоколов туннелирования лежит инкапсуляция пакетов протокола сетевого уровня, используемого в локальной сети, в PPP-пакеты. На рисунках представлен вид структуры информации, передаваемой по туннелю. Полезные данные, заключенные в пакеты протоколов сетевого уровня (IP, IPX или NetBEUI), снабжены PPP-заголовками, содержащими информацию о протоколе. Они необходимы для того, чтобы полученные данные направлялись соответствующему драйверу. Протокол PPTP шифрует пришедшую информацию и снабжает ее заголовком, требующимся для доставки получателю — шлюзу VPN. В отличие от него, L2TP добавляет заголовки L2TP и UDP. После этого модуль обеспечения безопасности IPSec выполняет шифрование данных. Затем они, сопровожденные IPSec-заголовком, дополняются адресной информацией, необходимой для доставки.

Аппаратные устройства VPN

Поскольку стоимость аппаратных решений для организации VPN приемлема даже для малых фирм или индивидуальных предпринимателей, а в эксплуатации они гораздо удобнее и надежнее, нежели программные средства на базе ПК, имеет смысл обратить внимание на некоторые из них. Создать точку доступа для нескольких VPN-соединений можно на основе VPN-маршрутизатора DI-804HV/DI-808HV (позволяет организовать до 40 соединений) производства D-Link или брандмауэра ZyWALL (от 1 до 100 соединений в зависимости от модификации) компании ZyXEL. Конфигурирование обоих устройств может быть выполнено через удобный веб-интерфейс, продукты ZyXEL, кроме того, позволяют получить доступ к ZyNOS (сетевой операционной системе ZyXEL) в режиме командной строки по протоколу Telnet, что дает возможность более тонкой настройки и отладки соединений. Интересным и недорогим решением для объединения локальных сетей является использование ADSL модема-маршрутизатора-брандмауэра ZyXEL Prestige P661H. Это устройство позволяет организовать два VPN-соединения, но помимо того может служить мостом между тремя IP-подсетями, разделяющими общую среду Ethernet (с возможностью фильтрации трафика между ними), направлять IP-трафик в соответствии с таблицей статических маршрутов, реализует фирменную технологию Any-IP, которая позволяет задействовать его в качестве шлюза по умолчанию компьютерам, сконфигурированным в расчете на работу в другой подсети.

При настройке описанных устройств нужно внимательно прописывать параметры VPN-соединений, так как в случае даже небольшой ошибки туннели не установятся. Например, предопределенные ключи (Preshared Key) должны быть одинаковыми на обоих окончаниях туннеля, для одного и того же VPN-соединения не могут различаться механизмы согласования ключей (Manual или IKE) и криптографические алгоритмы шифрования и аутентификации. Если что-то отказывается работать, необходимо обратиться к сопроводительной документации, понять принцип, в соответствии с которым должен функционировать проблемный участок, и определить круг возможных причин не-работоспособности.

Выбирая параметры туннеля, следует внимательно ознакомиться с возможными вариантами его реализации, с тем чтобы быть уверенным в получении должной функциональности. Так, например, протокол AH (Authentication Header) организации SA (Security Association) обеспечивает только аутентификацию передаваемых данных без их шифрования. Для получения полной защиты следует выбирать протокол ESP (Encapsulating Security Payload).

www.osp.ru

Как работает VPN-соединение?

Понятие частных виртуальных сетей, сокращенно обозначаемых как VPN (от английского Virtual Private Network), появилось в компьютерных технологиях относительно недавно. Создание подключения такого типа позволило объединять компьютерные терминалы и мобильные устройства в виртуальные сети без привычных проводов, причем вне зависимости от места дислокации конкретного терминала. Сейчас рассмотрим вопрос о том, как работает VPN-соединение, а заодно приведем некоторые рекомендации по настройке таких сетей и сопутствующих клиентских программ.

Что такое VPN?

Как уже понятно, VPN представляет собой виртуальную частную сеть с несколькими подключенными к ней устройствами. Обольщаться не стоит – подключить десятка два-три одновременно работающих компьютерных терминалов (как это можно сделать в «локалке») обычно не получается. На это есть свои ограничения в настройке сети или даже просто в пропускной способности маршрутизатора, отвечающего за присвоение IP-адресов и передачу данных.

Впрочем, идея, изначально заложенная в технологии соединения, не нова. Ее пытались обосновать достаточно давно. И многие современные пользователи компьютерных сетей себе даже не представляют того, что они об этом знали всю жизнь, но просто не пытались вникнуть в суть вопроса.

Как работает VPN-соединение: основные принципы и технологии

Для лучшего понимания приведем самый простой пример, который известен любому современному человеку. Взять хотя бы радио. Ведь, по сути, оно представляет собой передающее устройство (транслятор), посреднический агрегат (ретранслятор), отвечающий за передачу и распределение сигнала, и принимающее устройство (приемник).

Другое дело, что сигнал транслируется абсолютно всем потребителям, а виртуальная сеть работает избранно, объединяя в одну сеть только определенные устройства. Заметьте, ни в первом, ни во втором случае провода для подключения передающих и принимающих устройств, осуществляющих обмен данными между собой, не требуются.

Но и тут есть свои тонкости. Дело в том, что изначально радиосигнал являлся незащищенным, то есть его может принять любой радиолюбитель с работающим прибором на соответствующей частоте. Как работает VPN? Да точно так же. Только в данном случае роль ретранслятора играет маршрутизатор (роутер или ADSL-модем), а роль приемника – стационарный компьютерный терминал, ноутбук или мобильное устройство, имеющее в своем оснащении специальный модуль беспроводного подключения (Wi-Fi).

При всем этом данные, исходящие из источника, изначально шифруются, а только потом при помощи специального дешифратора воспроизводятся на конкретном устройстве. Такой принцип связи через VPN называется туннельным. И этому принципу в наибольшей степени соответствует мобильная связь, когда перенаправление происходит на конкретного абонента.

Туннелирование локальных виртуальных сетей

Разберемся в том, как работает VPN в режиме туннелирования. По сути своей, оно предполагает создание некой прямой, скажем, от точки «A» до точки «B», когда при передаче данных из центрального источника (роутера с подключением сервера) определение всех сетевых устройств производится автоматически по заранее заданной конфигурации.

Иными словами, создается туннель с кодированием при отправке данных и декодированием при приеме. Получается, что никакой другой юзер, попытавшийся перехватить данные такого типа в процессе передачи, расшифровать их не сможет.

Средства реализации

Одними из самых мощных инструментов такого рода подключений и заодно обеспечения безопасности являются системы компании Cisco. Правда, у некоторых неопытных админов возникает вопрос о том, почему не работает VPN-Cisco-оборудование.

Связано это в первую очередь только с неправильной настройкой и устанавливаемыми драйверами маршрутизаторов типа D-Link или ZyXEL, которые требуют тонкой настройки только по причине того, что оснащаются встроенными брэндмауэрами.

Кроме того, следует обратить внимание и на схемы подключения. Их может быть две: route-to-route или remote access. В первом случае речь идет об объединении нескольких распределяющих устройств, а во втором – об управлении подключением или передачей данных с помощью удаленного доступа.

Протоколы доступа

Что касается протоколов, сегодня в основном используются средства конфигурации на уровне PCP/IP, хотя внутренние протоколы для VPN могут различаться.

Перестал работать VPN? Следует посмотреть на некоторые скрытые параметры. Так, например, основанные на технологии TCP дополнительные протоколы PPP и PPTP все равно относятся к стекам протоколов TCP/IP, но для соединения, скажем, в случае использования PPTP необходимо использовать два IP-адреса вместо положенного одного. Однако в любом случае туннелирование предполагает передачу данных, заключенных во внутренних протоколах типа IPX или NetBEUI, и все они снабжаются специальными заголовками на основе PPP для беспрепятственной передачи данных соответствующему сетевому драйверу.

Для TCP/IP вообще рекомендуется выбирать автоматическое получение основного адреса и предпочитаемого DNS-сервера. При этом задействование сервера прокси должно быть отключено (и не только для локальных адресов).

Аппаратные устройства

Теперь посмотрим на ситуацию, когда возникает вопрос о том, почему не работает VPN. То, что проблема может быть связана с некорректной настройкой оборудования, понятно. Но может проявиться и другая ситуация.

Стоит обратить внимание на сами маршрутизаторы, которые осуществляют контроль подключения. Как уже говорилось выше, следует использовать только устройства, подходящие по параметрам подключения.

Например, маршрутизаторы вроде DI-808HV или DI-804HV способны обеспечить подключение до сорока устройств одновременно. Что касается оборудования ZyXEL, во многих случаях оно может работать даже через встроенную сетевую операционную систему ZyNOS, но только с использованием режима командной строки через протокол Telnet. Такой подход позволяет конфигурировать любые устройства с передачей данных на три сети в общей среде Ethernet с передачей IP-трафика, а также использовать уникальную технологию Any-IP, предназначенную для задействования стандартной таблицы маршрутизаторов с перенаправляемым трафиком в качестве шлюза для систем, которые изначально были сконфигурированы для работы в других подсетях.

Что делать, если не работает VPN (Windows 10 и ниже)?

Самое первое и главное условие – соответствие выходных и входных ключей (Pre-shared Keys). Они должны быть одинаковыми на обоих концах туннеля. Тут же стоит обратить внимание и на алгоритмы криптографического шифрования (IKE или Manual) с наличием функции аутентификации или без нее.

К примеру, тот же протокол AH (в английском варианте — Authentication Header) может обеспечить всего лишь авторизацию без возможности применения шифрования.

VPN-клиенты и их настройка

Что касается VPN-клиентов, то и здесь не все просто. Большинство программ, основанных на таких технологиях, используют стандартные методы настройки. Однако тут есть свои подводные камни.

Проблема заключается в том, что как ни устанавливай клиент, при выключенной службе в самой «операционке» ничего путного из этого не выйдет. Именно поэтому сначла нужно задействовать эти параметры в Windows, потом включить их на маршрутизаторе (роутере), а только после приступать к настройке самого клиента.

В самой системе придется создать новое подключение, а не использовать уже имеющееся. На этом останавливаться не будем, поскольку процедура стандартная, но вот на самом роутере придется зайти в дополнительные настройки (чаще всего они расположены в меню WLAN Connection Type) и активировать все то, что связано с VPN-сервером.

Стоит отметить еще и тот факт, что сам виртуальный сервер придется устанавливать в систему в качестве сопутствующей программы. Зато потом его можно будет использовать даже без ручной настройки, попросту выбрав ближайшую дислокацию.

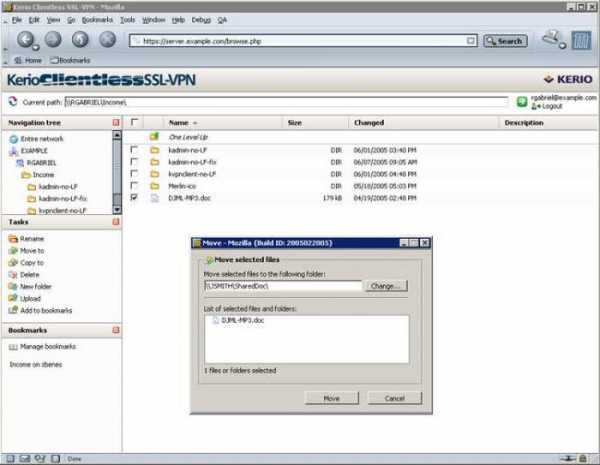

Одним из самых востребованных и наиболее простых в использовании можно назвать VPN клиент-сервер под названием SecurityKISS. Устанавливается программа без сучка и задоринки, зато потом даже в настройки заходить не нужно, чтобы обеспечить нормальную связь для всех устройств, подключенных к раздающему.

Случается, что достаточно известный и популярный пакет Kerio VPN Client не работает. Тут придется обратить внимание не только на настройки маршрутизатора или самой «операционки», но и на параметры клиентской программы. Как правило, введение верных параметров позволяет избавиться от проблемы. В крайнем случае придется проверить настройки основного подключения и используемых протоколов TCP/IP (v4/v6).

Что в итоге?

Мы рассмотрели, как работает VPN. В принципе, ничего сложного в самом подключении ли создании сетей такого типа нет. Основные трудности заключаются в настройке специфичного оборудования и установке его параметров, которые, к сожалению, многие пользователи упускают из виду, полагаясь на то, что весь процесс будет сведен к автоматизму.

С другой стороны, мы сейчас больше занимались вопросами, связанными с техникой работы самих виртуальных сетей VPN, так что настраивать оборудование, устанавливать драйверы устройств и т. д. придется с помощью отдельных инструкций и рекомендаций.

fb.ru

1.7. Средства построения сетей vpn

Защищенные сети VPN можно строить на основе разнообразных программных и аппаратных средств [8, 9]. Отметим следующие решения:

● VPN на базе сетевых операционных систем;

● VPN на базе маршрутизаторов и межсетевых экранов;

● VPN на базе специализированных аппаратных устройств.

VPN на базе сетевых операционных систем. Многие современные операционные системы (ОС) поддерживают функцию маршрутиза-ции IP-пакетов, службы сервера удаленного доступа и сервера VPN. Установив на сервер с такой ОС две или более интерфейсных сетевых карты, можно достаточно легко и недорого настроить полноценный сервер VPN. Протоколы туннелирования стандартные – РРТР, L2TP, IPSec и др. Недостатки данного решения: относительно невысокая пропускная способность сервера VPN, особенно для протоколов IPSec/L2TP, и ограниченный у компьютера набор интерфейсов гло-бальных сетей (только один-два порта RS-232С). Для выхода на ско-ростные цифровые каналы необходимо приобретать и устанавливать специальные, довольно дорогие, сетевые карты.

VPN на базе маршрутизаторов и межсетевых экранов. Маршрутиза-торы и межсетевые экраны, находящиеся на границе корпоративной сети с открытой общественной, являются естественным местом рас-положения сервера VPN.

Маршрутизаторы могут поддерживать функции формирования защищенных туннелей по умолчанию или в качестве дополнительной возможности, предлагаемой за отдельную плату. Маршрутизаторы имеют большой набор разнообразных сетевых интерфейсов, что облегчает реализацию VPN. Интеграция VPN с маршрутизатором упрощает администрирование. Недостатки данного решения: работа VPN может отрицательно повлиять на другой трафик, может также снизиться пропускная способность маршрутизатора.

Межсетевые экраны (МЭ) также могут включать в свой состав и RAS. Учитывая, что МЭ специально предназначены для защиты информационного взаимодействия с открытыми сетями, можно сделать вывод, что при реализации этими устройствами и функций VPN обеспечивается комплексная защита всего информационного обмена. Недостаток решения: операции, связанные с шифрованием данных, дополнительно загружают процессор МЭ и снижают его пропускную способность.

VPN на базе специализированных аппаратных устройств. Представ-ляют собой отдельные устройства на основе специализированной ОС реального времени, имеющие два или более сетевых интерфейсов и аппаратную криптографическую поддержку – так называемый “чер-ный ящик VPN” (VPN Black Box) – и ориентированные на формиро-вание защищенных туннелей. Этот вариант построения VPN может быть использован в сетях, требующих высокой производительности. Чаще всего его применяют для создания туннелей “сеть-сеть” на основе протокола туннелирования IPSec. Недостаток решения – мо-дернизация устройства в будущем может оказаться слишком дорого-стоящей или невозможной.

1.8. Схемы сетей vpn с протоколом рртр на основе ос Windows Server 2003/xp

Компания Microsoft разработала много дополнительных средств в своих ОС Windows Server 2003/XP с целью построения VPN, доста-точно защищенных и удобных в настройке (служба RAS, протоколы PPP, MS-CHAP v2, MPPE, РРТР и др.).

Как следует из вышеизложенного, виртуальную частную сеть образуют серверы VPN (другое название – “шлюзы VPN”) и VPN-клиенты. Каждый VPN-клиент создает отдельный защищенный туннель с сервером VPN, поэтому сервер в общем случае должен поддерживать и обслуживать множество клиентских соединений. Так сервер VPN на основе ОС Windows Server 2003 поддерживает одновременно до 1000 туннелей.

Функции сервера VPN – выполнять задачи установленного прото-кола туннелирования и маршрутизировать принятые по туннелю пакеты в корпоративную сеть и обратно. При организации туннеля с использованием протокола РРТР, основу которого составляет прото-кол РРР, многие функции сервера VPN можно реализовать с помо-щью сервера удаленного доступа RAS. В ОС Windows Server 2003 для создания программных маршрутизаторов, серверов RAS и VPN используется одна многофункциональная оснастка Служба маршрути-зации и удаленного доступа (Routing and Remote Access Service).

Относительно VPN-клиентов можно сказать, что программное обеспечение для их поддержки имеется во всех популярных ОС от компании Microsoft и, прежде всего, в ОС Windows ХP. VPN-клиенты настраиваются из окна Сетевые соединения (Network Connection) выбором Создать соединение (New Connection).

Остановимся на базовых схемах VPN.

На рис. 9 представлена схема VPN “клиент-сеть” с использовани-ем местной городской телефонной сети и сети Internet. В отличие от ранее рассмотренной схемы на основе сервера RAS (см. рис. 4), здесь трафик клиента защищен на всем пути от этого клиента до сервера VPN корпоративной сети.

Среда Internet должна обеспечивать маршрутизацию IP-пакетов между сервером RAS ISP и сервером VPN.

Рис. 9. Туннель “клиент-сеть” по ТСОП и сети Internet

На рис. 10 представлена схема VPN “клиент-сеть” с использова-нием только внутренних каналов связи корпоративной сети. Упро-щенный вариант предыдущей схемы.

Рис. 10. Туннель “клиент-сеть” внутри корпоративной сети

Эта схема интересна тем, что позволяет с помощью VPN защитить от перехвата внутрисетевой трафик привилегированных клиентов сети (администраторов, директора) к особо важной части сети.

Среда корпоративной сети должна обеспечивать маршрутизацию IP-пакетов между VPN-клиентом и сервером VPN.

На рис. 11 представлена схема VPN “сеть-сеть” с использованием каналов Internet. Данная схема, в отличие от ранее рассмотренной (см. рис. 6), обеспечивает защиту трафика клиентов на всем пути его прохождения по сети Internet.

Среда Internet должна обеспечивать маршрутизацию IP-пакетов между серверами S1 и S2.

Рис. 11. Туннель “сеть-сеть” по каналам Internet

В этой схеме автоматически инициировать туннель может любая сторона, когда у нее появится трафик в другую сеть. После образования туннеля каждый из серверов S1, S2 будет выполнять и роль VPN-клиента, и роль VPN-сервера.

Для обеспечения безопасности при создании туннеля в данной конфигурации VPN интерфейсам вызова по требованию (А1 и А2) необходимо присвоить произвольные символьные имена интерфей-сов и пароли (на рис. 11 это имена СО и F). Имена интерфейсов и пароли здесь выступают в роли учетных данных фиктивных пользо-вателей, которым требуется установить соединение с противополож-ной стороной.

Когда на сервере S1 вводится имя СО (и пароль), то эта пара будет сохранена в локальной базе учетных данных пользователей сервера S1. Аналогично имя F (и пароль) после ввода на S2 будут сохранены в базе учетных данных пользователей сервера S2.

При настройке интерфейсов вызова по требованию на каждом сервере необходимо еще указать имя интерфейса и пароль противо-положной стороны. Эти учетные данные хранятся на сервере как дополнительные атрибуты интерфейса.

С именами интерфейсов связаны следующие термины, использу-емые при конфигурировании VPN “сеть-сеть”.

● Сервер S1: СО (и пароль) – учетные данные “входящего под- ключения”,

F (и пароль) – учетные данные “исходящего под- ключения”.

● Сервер S2: F (и пароль) – учетные данные “входящего под- ключения”,

СО (и пароль) – учетные данные “исходящего под- ключения”.

Если серверу S1 потребуется создать туннель к S2, то S1 посылает в запросе имя F (и пароль). Сервер S2 сравнивает полученные учет-ные данные входящего подключения с имеющимися данными в своей базе учетных данных пользователей. При совпадении – туннель создается.

studfiles.net

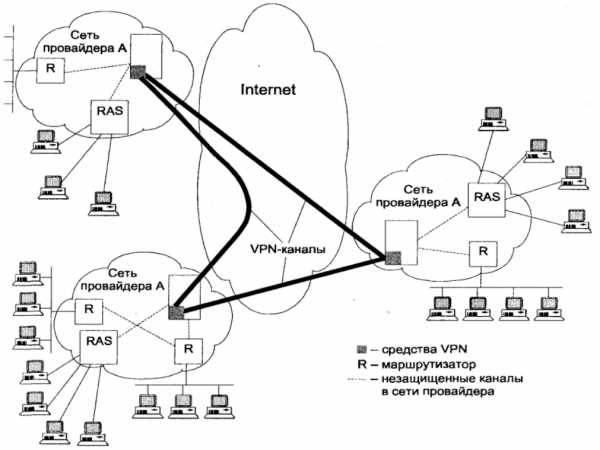

2.2.2 Провайдерская схема

В данном случае виртуальная частная сеть организуется исключительно с помощью средств провайдера, поэтому такая схема и называется провайдерской (рис. 2.2). Провайдер устанавливает в своей сети некоторое количество VPN-шлюзов, образующих защищенные каналы внутри публичной сети для тех своих клиентов, которые пожелали воспользоваться услугами VPN. Это хорошо масштабируемое и экономичное решение, управляемое централизованно администратором сети провайдера.

Для компьютеров корпоративной сети (как объединенных в локальные сети, так и автономных) защищенный канал прозрачен. Программное обеспечение этих конечных узлов остается без изменений, а также отпадает необходимость приобретения, конфигурирования и поддержки собственного VPN-шлюза. Реализация провайдерского варианта VPN по-прежнему требует участия администратора корпоративной сети, хотя и в гораздо меньшем объеме по сравнению с предыдущим вариантом. Как минимум, администратор должен предоставить провайдеру перечень адресов, входящих в состав интрасети и экстрасети предприятия, а возможно, и данные для аутентификации пользователей и оборудования корпоративной сети.

Гибкость этой схемы состоит в легкости подключения новых пользователей к существующим защищенным каналам, независимо от места их расположения. Особенно это полезно при подсоединении к экстрасети — вместо индивидуального конфигурирования VPN-средств на каждом конце канала вносятся изменения только в VPN-шлюзы провайдера данного предприятия и провайдера предприятия-партнера. При этом необходимо, чтобы оба провайдера использовали совместимые средства VPN.

Рис.

2.2. Организация VPN средствами провайдера

Рис.

2.2. Организация VPN средствами провайдера

Вариант, когда все заботы по поддержанию защищенного канала берет на себя провайдер публичной сети, оставляет тем не менее сомнения в надежности защиты: во-первых, незащищенными оказываются каналы доступа к публичной сети, во-вторых, потребитель услуг чувствует себя в полной зависимости от добросовестности провайдера. И тем не менее, специалисты прогнозируют, что именно вторая схема в ближайшем будущем станет основной в построении защищенных каналов.

Приведенная на рис. 2.2 схема требует уточнения, что Internet — это не однородное облако, никому не принадлежащее, а совокупность сетей, находящихся под административным контролем большого количества предприятий и организаций. Если услуги VPN предоставляет провайдер, владеющий некоторой магистральной частью Internet, то схема расположения VPN-оборудования может быть уточнена. На рис. 2.3 показаны IP-сети провайдера А, которые являются неотъемлемыми частями Internet и в то же время полностью контролируются данным провайдером.

Рис.

2.3. Структура VPN провайдера с собственной

магистралью

Рис.

2.3. Структура VPN провайдера с собственной

магистралью

В пределах своей сети провайдер обычно гарантирует безопасность передаваемых данных своим клиентам без использования средств VPN, и только в точках соединения своих сетей с публичной частью Internet устанавливает VPN-шлюзы. Поэтому, когда трафик клиентов интрасети и экстрасети проходит только через магистраль одного провайдера, то он обслуживается, как правило, без создания защищенных каналов VPN. И только в том случае, когда необходимо либо соединить сети одного провайдера через публичный Internet, либо создать экстрасеть для предприятий, подключенных к разным провайдерам, используется технология VPN.

Можно отметить следующие достоинства и недостатки провайдерской схемы построения VPN.

Достоинства для пользователя:

Недостатки для пользователя:

Участок пути между помещением пользователя и оборудованием провайдера, включающий канал доступа к глобальной сети и промежуточные каналы между провайдером доступа и VPN-провайдером, не защищен.

Достоинства для провайдера:

провайдеру легче обеспечить высокую готовность VPN, используя оборудование провайдерского класса;

провайдеру легче диагностировать и устранять проблемы, не командируя сотрудников на предприятия заказчика;

провайдер может тесно интегрировать VPN-услуги с его возможностями по поддержанию дифференцированного качества обслуживания для приложений пользователя;

закрепление за собой клиентов из-за недостаточного уровня стандартизации услуг VPN в настоящее время.

Учитывая, что каждая из рассмотренных схем имеет свои достоинства и недостатки, можно ожидать, что в ближайшем будущем станут применяться обе.

studfiles.net

Технологии виртуальных защищенных сетей VPN

Задача реализация корпоративной сети компании в рамках одного здания может быть решена относительно легко. Однако на сегодня инфраструктура компаний имеет географически распределенные отделы самой компании. Реализация защищенной корпоративной сети в таком случае задача более сложного плана. В таких случаях зачастую используют безопасные vpn сервера.

Концепция построения виртуальных защищенных сетей VPN

В концепции создании виртуальных сетей VPN лежит простая идея — если в глобальной сети есть 2 узла, которым нужно обменяться данными, то между ними нужно создать виртуальный защищенный туннель для реализации целостности и конфиденциальности данных, передающих через открытые сети.

Основные понятие и функции сети VPN

При наличии связи между корпоративной локальной сетью и сетью Интернет возникают угрозы информационной безопасности двух типов:

- несанкционированный доступ к ресурсам локальной сети через вход

- несанкционированный доступ к информации при передаче через открытую сеть Интернет

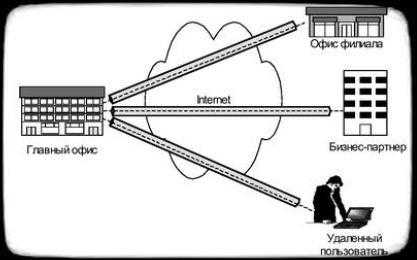

Защита данных при передаче по открытым каналам основана на реализации виртуальных защищенных сетей VPN. Виртуальной защищенной сетью VPN называют соединение локальные сетей и отдельных ПК через открытую сеть в единую виртуальную корпоративную сеть. Сеть VPN разрешает с помощью туннелей VPN создавать соединения между офисами, филиалами и удаленными пользователями, при этом безопасно транспортировать данные (рис.1).

Рисунок — 1

Рисунок — 1

Туннель VPN являет собой соединение, проходящее через открытую сеть, где транспортируются криптографически защищенные пакеты данных. Защита данных при передаче по туннелю VPN реализована на следующих задачах:

- криптографическое шифрование транспортируемых данных

- аутентификация пользователей виртуальной сети

- проверка целостности и подлинности передаваемых данных

VPN-клиент являет собой программный или аппаратный комплекс, работающий на основе персонального компьютера. Его сетевое ПО изменяется для реализации шифрования и аутентификации трафика.

VPN-сервер — также может быть программным или аппаратным комплексом, реализующий функции сервера. Он реализует защиту серверов от несанкционированного доступа из других сетей, а также организацию виртуальной сети между клиентами, серверами и шлюзами.

Шлюз безопасности VPN — сетевое устройство, подключаемое к 2 сетям и реализует функции аутентификации и шифрования для множества хостов, находящихся за ним.

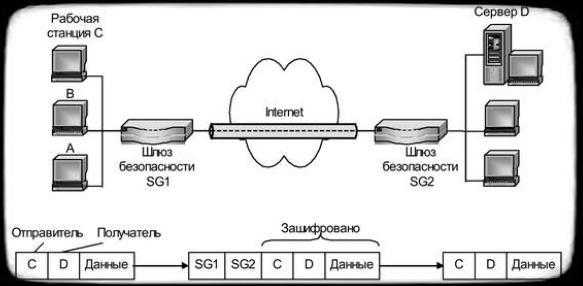

Суть туннелирования заключается в том, чтобы инкапсулировать (упаковать) данные в новый пакет. Пакет протокола более низкого уровня помещается в поле данных пакета протокола более высокого или такого же уровня (рис.2). Сам процесс инкапсуляции не защищает от искажения или несанкционированного доступа, он разрешает защитить конфиденциальность инкапсулированных данных.

Рисунок — 2

При прибытии пакета в конечную точка виртуального канала из него извлекается внутренний исходных пакет, расшифровывают и используют дальше по внутренней сети (рис.3).

Рисунок — 3

Рисунок — 3

Также инкапсуляция решает проблему конфликта двух адресов между локальными сетями.

Варианты создания виртуальных защищенных каналов

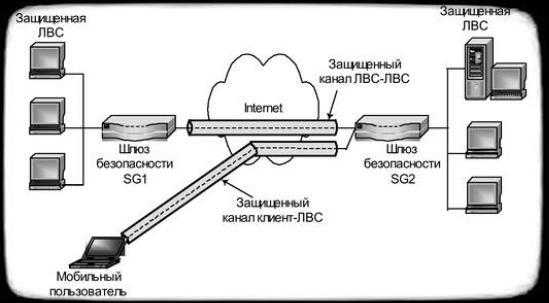

При создании VPN есть два популярных способа(рис.4):

- виртуальных защищенный канал между локальными сетями (канал ЛВС-ЛВС)

- виртуальный защищенных канал между локальной сетью и узлом (канал клиент-ЛВС)

Рисунок — 4

Рисунок — 4

Первый метод соединения разрешает заменить дорогие выделенные каналы между отдельными узлами и создать постоянно работающие защищенные каналы между ними. Здесь шлюз безопасности служит интерфейсом между локальной сетью и туннелем. Многие предприятия реализуют такой вид VPN для замены или дополнения к Frame Relay.

Вторая схема нужна для соединения с мобильными или удаленными пользователями. Создания туннеля инициирует клиент.

С точки зрения информационной безопасности самым лучшим вариантом является защищенный туннель между конечными точками соединения. Однако такой вариант ведет к децентрализации управления и избыточности ресурсов, ибо нужно ставить VPN на каждом компьютере сети. Если внутри локальной сети, которая входит в виртуальную, не требует защиты трафика, тогда в качестве конечной точки со стороны локальной сети может выступать межсетевой экран или маршрутизатор этой же сети.

Методы реализации безопасности VPN

При создании защищенной виртуальной сети VPN подразумевают, что передаваемая информация будет иметь критерии защищаемой информации, а именно: конфиденциальность, целостность, доступность. Конфиденциальность достигается с помощью методов асимметричного и симметричного шифрования. Целостность транспортируемых данных достигается с помощью электронно-цифровой подписи. Аутентификация достигается с помощью одноразовых/многоразовых паролей, сертификатов, смарт-карт, протоколов строгой аутентификации.

Для реализации безопасности транспортируемой информации в виртуальных защищенных сетях, нужно решить следующие задачи сетевой безопасности:

- взаимная аутентификация пользователей при соединении

- реализация конфиденциальности, аутентичности и целостности транспортируемых данных

- управление доступом

- безопасность периметра сети и обнаружение вторжений

- управление безопасностью сети

VPN-решения для создания защищенных сетей

Классификация сетей VPN

На основе глобальной сети Интернет можно реализовывать почти все виды трафика. Есть разные схемы классификации VPN. Самая распространенная схема имеет 3 признака классификации:

- рабочий уровень модели OSI

- архитектура технического решения VPN

- метод технической реализации VPN

Защищенный канал — канал между двумя узлами сети, вдоль определенного виртуального пути. Такой канал можно создать с помощью системных методов, основанных на разных уровнях модели OSI (рис.5).

Рисунок — 5

Можно заметить, что VPN создаются на достаточно низких уровнях. Причина такова, что чем ниже в стеке реализованы методы защищенного канала, тем проще их реализовать прозрачными для приложений. На канальном и сетевом уровнях зависимость приложений от протоколов защиты исчезает. Если для защиты информации реализован протокол из верхних уровней, то способ защиты не зависит от технологии сети, что можно считать плюсом. Однако приложение становится зависимым от конкретного протокола защиты.

VPN канального уровня. Методы на таком уровня разрешают инкапсулировать трафик третьего уровня (и более высоких) и создавать виртуальные туннели типа точка-точка. К таким относят VPN-продукты на основе протокола L2F, PPTP, L2TP.

VPN сетевого уровня. VPN-продукты такого уровня реализуют инкапсуляцию IP в IP. К примеру используют протокол ipsec.

VPN сеансового уровня. Некоторые VPN реализуют подход «посредники каналов», такой метод работает над транспортным уровнем и ретранслирует трафик из защищенной сети в общедоступною сеть Интернет для каждого сокета отдельно.

Классификация VPN по архитектуре технического решения

Делят на:

- внутрикорпоративные VPN — нужны для реализации защищенной работы между отделами внутри компании

- VPN с удаленным доступом — нужны для реализации защищенного удаленного доступа к корпоративным информационным ресурсам

- межкорпоративные VPN — нужны между отдельными частями бизнеса разнесенных географически

Классификация VPN по методу технической реализации

Делят на:

- VPN на основе маршрутизаторов — задачи защиты падают на устройство маршрутизатора

- VPN на основе межсетевых экранов — задачи защиты падают на устройство межсетевого экрана

- VPN на основе программных решений — применяется ПО, которое выигрывает в гибкости и настройке, однако проигрывает в пропускной способности

- VPN на основе специальных аппаратных устройствах — устройства, где шифрование реализовано специальными отдельными микросхемами, реализуют высокую производительность за большие деньги

infoprotect.net