Интернет через VPN плюсы и минусы

В последние годы многие пользователи стали использовать технологию VPN. На русский эту англоязычную аббревиатуру можно перевести примерно как частная приватная сеть. Первыми преимущества технологии VPN оценили работники корпораций разбросавших свои филиалы по различным странам мира.

Организация связывает свои филиалы в единую сеть, распечатка документа из компьютера находящегося за океаном происходит в один клик.

Когда следует пользоваться VPN?

Сама приватная сеть объединяет различные компьютеры и передает информацию между ними в зашифрованном виде. Доступ к ресурсам производится не с компьютера пользователя, а с внешнего сервера расположенного в другой стране. Для обычных пользователей мировой паутины VPN станет незаменимым помощником в следующих ситуациях:

- Провайдер заблокировал определенный ресурс, а пользоваться им желательно. Так сейчас очень актуальным стал вопрос использования соцсетей Вконтакте и Одноклассники для жителей Украины. Сменив с помощью VPN свой IP адрес, каждый украинец может пользоваться любимой социальной сетью.

- Пользователь активно использует интернет-банкинг, часто проводит оплату за товары и услуги с помощью интернета. В таком случае установленное приложение VPN даст гарантию, что деньги дойдут до плательщика. Также тайной останутся данные банковских карт. Злоумышленники при всем желании не смогут воровать деньги.

- Сам сервис не предусматривает использование в стране в которой проживает пользователь. Смена IP адреса решает эту проблему.

- Бывает так, что правительственные и неправительственные организации собирают сведения о посетителях тех или иных сайтов. Использование технологии VPN не дает возможности отслеживать пользователей по IP адресам их компьютеров. В такой ситуации на сайт приходит вызов из совершенно другой страны.

- Когда нет роутера с помощью технологии VPN можно соединить 2 компьютера и дать возможность обоим выходить в интернет.

Принцип работы VPN.

Приватные виртуальные сети работают по принципу создания туннеля между компьютером пользователя и удаленным внешним сервером. Установленное на компьютер приложение шифрует исходный запрос и уже в шифрованном виде он подается на внешний сервер. Далее на сайт поступает запрос от внешнего сервера с IP адресом другого государства. Полученный отклик шифруется внешним сервером, дешифровка проводится уже сервисом VPN установленным на компьютере.

Для использования технологии VPN пользователю достаточно иметь устройство способное выходить в интернет (компьютер, ноутбук, смартфон, планшет и прочее). На него нужно скачать одно из платных или бесплатных приложений находящихся в свободном распространении в интернете, например RocketVPN.

Зачем нужен VPN?

Сейчас по просторам интернета курсирует множество вредоносных программ, цель которых сбор данных о пользователях. Злоумышленники воруют логины и пароли, данные банковских карт, рабочую и частную переписки, проводят промышленный шпионаж. Особенно большую угрозу представляет собой использование Wi-Fi с открытых точек доступа в общественных местах — аэропортах, железнодорожных вокзалах, ресторанах и кафе и тому подобное.

Важной для многих пользователей является возможность посещать сайты заблокированные или просто недоступные на территории его государства. К примеру, популярный среди меломанов сайт Last.fm доступен пользователям только в странах Западной и Центральной Европы, а также в США и Канаде. Послушать любимые передачи жителям Российской Федерации невозможно. Однако использование технологии VPN позволяет избежать ограничений по географическому принципу.

Отличие VPN от TOR.

По принципу своей работы VPN и TOR весьма близки — и та, и другая технологии работают за счет передачи шифрованных запросов к внешним серверам, только затем следует запрос с внешнего сервера на необходимый сайт. Однако если VPN создает постоянный туннель для передачи данных, то TOR для каждого запроса создает новый туннель, что негативно сказывается на скорости интернет-соединения. Кроме этого, VPN приложения создаются профессионалами, цель создателей создание устойчивого канала передачи данных. Технология TOR поддерживается энтузиастами своего дела, устойчивость создания канала передачи данных значительно ниже, разрывы связи при этой технологии редкостью не являются. Зайти на нужный сайт с помощью TOR можно, но вот смотреть с его помощью видеоролики или фильмы вряд ли удастся.

Отличие VPN от proxy.

Технология proxy, как и VPN также основана на использовании смены IP адреса. Однако proxy не проводит шифрование запросов и откликов, так что информация передается в обычном виде. Перехватить такую информацию не очень сложно — следовательно данные компьютера и сама информация остаются под угрозой взлома. О безопасности в такой ситуации говорить не приходится.

RocketVPN лучшее решение для интернета через ВПН.

Российским программистам удалось создать приложение RocketVPN полностью превосходящее своих конкурентов. При использовании платных или бесплатных сервисов VPN имеются 2 существенные проблемы. Шифровка и дешифровка данных уменьшает скорость передачи, так что просмотр видео часто становится невозможным, также увеличивается мобильный трафик.

Падение скорости соединения при использовании RocketVPN весьма незначительное — видео можно смотреть в качестве 1080 пикселей. Увеличение мобильного трафика сложно зафиксировать даже самым опытным пользователям.

Обычные VPN приложения, как платные, так и бесплатные, имеют всего 1-3 варианта создания туннеля. RocketVPN предлагает своим клиентам возможность использовать внешние сервера сразу в 8 развитых государствах, размещенных на различных континентах нашей планеты.

Само приложение платное, но для оценки его возможностей разработчики предусмотрели различные акции и время бесплатного тестирования. Стоимость месяца пользования всего 5 долларов, причем при годичной подписке месячная стоимость уменьшается до 2,5 доллара. А это в разы дешевле, чем у конкурентов.

rocketvpn.net

Как настроить VPN-подключение между двумя компьютерами

Частная виртуальная сеть (VPN) хороша тем, что предоставляет пользователю защищенный или доверительный канал с другим ПК без необходимости предоставления выделенного канала связи. Её создают поверх другой сети — Интернет, например.

Windows имеет встроенные инструменты для налаживания VPN-подключения между компьютерами, размещенными на больших расстояниях. Наладим VPN-туннель между двумя ПК, которые управляются средой Windows.

Содержание статьи

- Настройка сервера

- Настройка клиентской части

- Подключение

Создадим серверную часть

Подсоединение удаленных клиентов к VPN-сети организовывается через специальный сервер доступа. От входящего подключения он может потребовать прохождения процедур идентификации и аутентификации. Он знает, какие пользователи обладают доступом к виртуальной сети. Также, он располагает данными о разрешенных IP-адресах.

Для налаживания VPN-сервера доступа в центре управления сетями надо открыть апплет изменений параметров адаптеров. Если главное меню апплета не отображается, нажмите кнопочку «Alt». В верхней части апплета должно появиться главное меню, в котором следует найти пункт «Файл», а затем выбрать «Новое входящее подключение». Рассмотрим более подробнее.

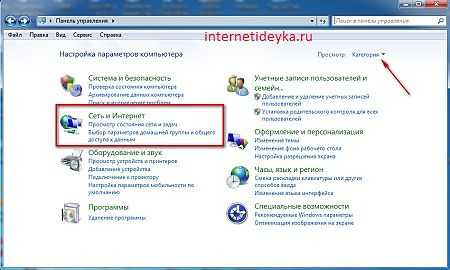

В панели управления пройдем «Сеть и Интернет».

На следующем шаге откроем сетевой центр.

Далее, понадобится пройти по ссылке, на которую указывает стрелка.

Создадим новое входящее соединение.

Появившееся окошко предложит выбрать из существующих пользователей или определить нового, которым будет разрешено подсоединяться к данному ПК.

При добавлении нового «юзера» нужно указать имя и пароль, с которыми ему дозволено будет соединяться с VPN-сервером доступа.

На следующем шаге мастер настройки частной сети спросит, как будут подключаться пользователи.

Надо указать, что делать они это будут поверх Интернет, поэтому отметим флажком требуемую опцию.

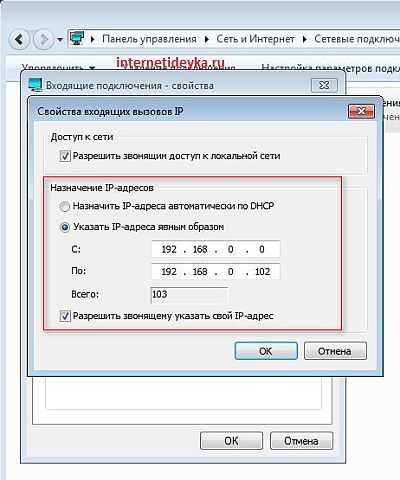

Следующий шаг связан с налаживанием сетевых приложений, которые должны принимать входящие подключения. Среди них есть компонент «Интернет-протокол версии 4(TCP/IPv4)». Понадобится открыть его свойства и вручную ввести диапазон IP-адресов, которым дозволен доступ к серверу.

Иначе, предоставьте это дело DHCP-серверу для автоматического определения «айпишников». В нашем случае понадобилось вручную их определять.

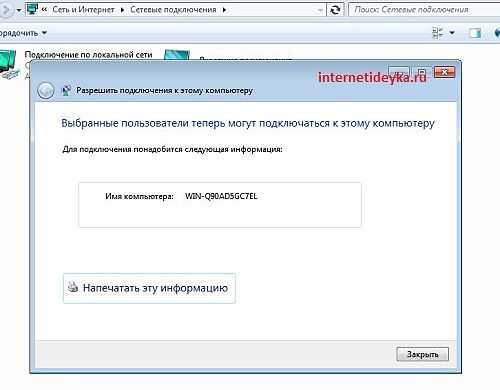

После выполнения процесса обработки введенных данных, сервер доступа получит требуемую информацию для предоставления необходимых разрешений авторизующимся пользователям. Одновременно система подскажет имя компьютера, которое понадобится в будущем.

В итоге, мы получим такой результат. Подключенных клиентов еще нет.

Настроим клиента

Современные сети чаще всего выстраиваются по клиент-серверной архитектуре. Она позволяет выделить главный компьютер в сетевом окружении. Клиенты инициируют запросы к серверу и делают первыми попытку подключения к серверу.

Серверную часть этой архитектуры мы уже настроили. Теперь осталось наладить работу клиентской части. В качестве клиента должен выступать другой компьютер.

В сетевом центре другого ПК (клиента) наладим новое подключение.

Нам надо подсоединяться напрямую к рабочему месту.

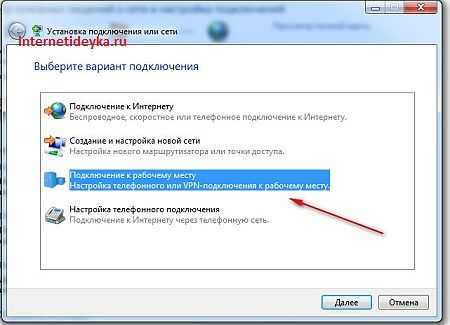

Опять же обратимся в сетевой центр Windows только теперь другого ПК. Выберем опцию настройки нового подсоединения. Появившийся апплет предложит несколько вариантов на выбор, однако нам понадобится опция подключения к рабочему месту. Мастер спросит, как выполнять подсоединение. Нам же надо остановить свой выбор на настройке подсоединения к Интернету (VPN).

Мастер попросит на следующем шаге указать IP-адрес VPN-сервера доступа и назначить имя местоназначения. IP-адрес сервера доступа можно узнать на первом нашем компьютере, введя в командной строке команду ipconfig. IP-адрес Ethernet-сети и будет искомым адресом.

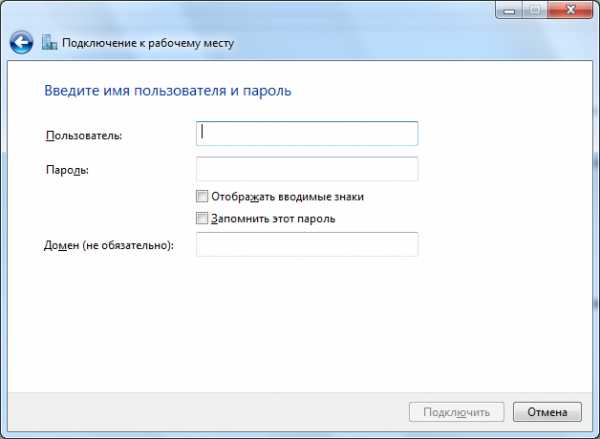

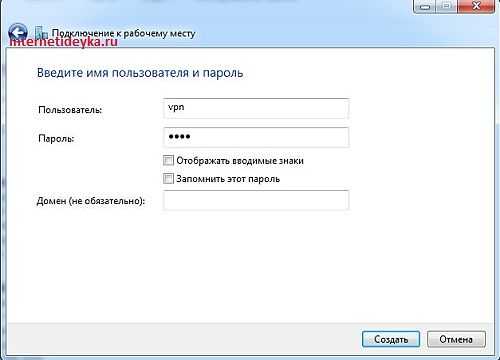

Далее, для клиента мы должны определить его имя и указать пароль, которые мы определяли на сервере, когда добавляли нового пользователя.

Затем, система применит все введенные настройки.

Выполним подключение

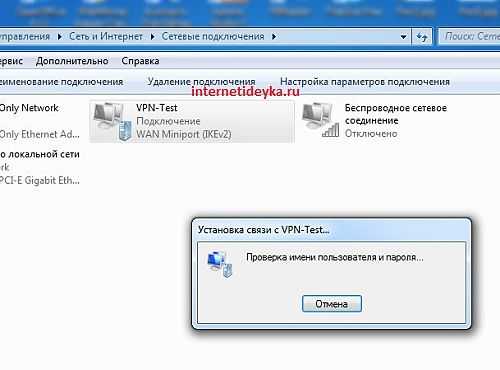

Временем X для нашего эксперимента является выполнение подсоединения клиента к серверной части нашей сети. В сетевом центре выберем опцию «Подключиться к сети». В появившемся окошке кликнем VPN-Test (мы указали местоназначение именно с данным именем) и кликнем кнопочку подключиться.

Так, мы откроем апплет соединения с VPN-Test. В текстовых полях укажем имя и пароль «юзера» для осуществления авторизации на сервере доступа. Если все пройдет успешно и наш пользователь не только зарегистрируется в сети, но и сможет полностью подсоединиться к серверу доступа, то на противоположной стороне появится обозначение подключившегося «юзера».

Но иногда, может случиться ошибка такого рода. VPN-сервер не отвечает.

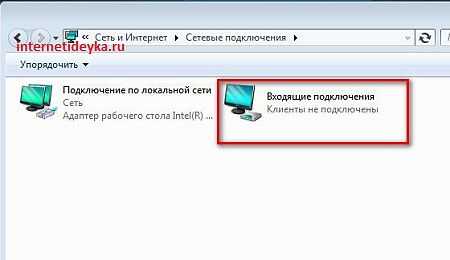

Кликнем ярлычок входящих соединений.

На отмеченной вкладке откроем свойства протокола IP.

Установим опцию указывать IP адреса явным образом и пропишем, какие «айпишники» надо обслуживать.

Когда же повторно подключимся, то увидим такую картину. Система нам показывает, что подключен один клиент и этот клиент vpn(SimpleUser).

Краткий итог

Итак, для налаживания VPN-сети между двумя ПК понадобится определиться с тем, какой из них должен стать «главным» и играть роль сервера. Остальные ПК должны подсоединяться к нему через систему авторизации. В Windows есть средства, обеспечивающие создание серверной части для нашей сети. Она настраивается через создание нового входящего соединения, указания пользователя, а также приложений, которые должны принимать соединение. Клиента настраивают через установление соединения к рабочему месту, указывая пользователя и данные сервера, к которому этот пользователь должен подключаться.

Вы можете пропустить чтение записи и оставить комментарий. Размещение ссылок запрещено.

internetideyka.ru

Не совсем обычное VPN соединение обычными средствами / Habr

Искал интересную тему, заслуживающую внимания, чтобы получить инвайт на Хаброхабре и вот нашёл. Такой особенный случай мне пришлось недавно реализовать.Постановка задачи: Получить доступ к узлам удалённой сети.

Здесь мы будем говорить о двух сетях, которые нужно объединить, одну из которых я буду называть «моя офисная сеть», а другую «удалённая сеть».

Системный администратор удалённой сети отказывается вносить наименьшие изменения, для подключения и единственное что можно сделать — это поместить своё оборудование в удалённой сети. Выход в интернет из этой сетиv4 производится через шлюз, который натит в мир. Нужно построить тоннель, между двумя офисами, чтобы узлы моей офисной сети могли получать доступ к узлам удалённой сети, при минимальных изменениях c обеих сторон.

Для выполнения задачи объединения двух сетей и построения виртуального тоннеля нужно использовать Virtual Private Network. В ходе поиска подходящего варианта подключения, для себя разделил VPN на два вида: клиент-серверный вариант и равноправный. В следующих моментах заключается принципиальное отличие:

- В равноправном VPN, использующем глобальную сеть интернет, нужно иметь один реальный IP адрес, для каждого из узлов (минимум 2-ва узла). Здесь соединение может быть инициировано каждой из сторон (именно поэтому я так и обозвал его, равноправный), их может быть больше двух.

- В клиент-серверном варианте, использующем глобальную сеть интернет, нужен только один реальный IP адрес, для сервера. Соединение здесь происходит по требованию клиента, сервер всегда ожидает, клиентов может быть больше одного.

Примечание1: В обоих вариантах должно соблюдается одно из условий (для клиент-серверного варианта, только для сервера):

- A. VPN peer, должен находится непосредственно на шлюзе (должно быть установлено дополнительное ПО, или устройство должно быть способно устанавливать нужный тип VPN соединений).

- B. Если же нет возможности запустить VPN peer непосредственно на шлюзе, нужно его сконфигурировать так, чтобы он смог пропускать порт на другое устройство, настроенное как VPN peer.

Примеры VPN протоколов:

Клиент-серверный VPN:

- PPTP;

- L2TP;

- OpenVPN;

- PPPoE;

- …

Равноправный VPN:

Таким образом, становится очевиден выбор варианта — Клиент-серверный VPN. Так как менять со стороны клиента ничего не нужно в этом варианте.

Какой же из клиент-серверных вариантов выбрать?

И первое что приходит на ум — старый добрый PPTP. Недостатков в плане безопасности у него полно, хотя существуют его более продвинутые, новые, версии. Не смотря на огрехи в плане безопасности, у PPTP есть ещё одна очень не приятная особенность — это протокол GRE, используемый PPTP клиентом для установления соединения с сервером. В случае установки связи по схеме указанной в Примечании1.B оборудование которое производит перенаправление порта (Port Forwarding) должно уметь пропускать соединение по протоколу PPTP (Часто расположен в секции Application Level Gateway) через себя (Функция часто называется pass through PPTP, что с английского так и переводится пропустить PPTP через себя). Это связано с особенностями протокола и тем, что изначально PPTP не был рассчитан на работу через NAT. Если такой функции нет, то в этой схеме VPN канал установлен не будет по той простой причине, что сервер не увидит входящего запроса на соединение.

PPPoE, L2TP и PPTP использует далёкие от совершенства протоколы авторизации pap, chap, mscap1 и mscap2.

К счастью протокол OpenVPN лишен большинства выше перечисленных недостатков, не использует протокол GRE и был специально разработан с учётом особенностей сетей использующих NAT.

Немного об Open VPN: Работает на порту 1194, может использовать как TCP так и UDP протоколы. Протокол уровня приложения, по модели OSI.

Таким образом, выбор из этих протоколов стал тоже очевиден — OpenVPN. Конечно же, он не идеален и не панацея, но для этого случая подойдёт наилучшим образом.

Немного подрезюмируем.

Будем использовать OpenVPN сервер со стороны моей офисной сети (где я могу что-то менять, по большому счёту могу всё менять, просто не хочу) будет сервер, а со стороны удалённой сети будет клиент. Для того, чтобы сильно не менять схему своей офисной сети, в которой фаервол является аппаратным устройством (и у которого нет встроенного OpenVPN сервера), нужно поставить за ним устройство с OpenVPN сервером и пробросить на него порт 1194.

Теперь мы представляем, как будет устанавливаться связь между клиентом и сервером, но как узлы сети моего офиса смогут видеть узлы удалённой сети?

Чтобы не вносить изменения в маршруизаторы удалённой сети будем скрывать сеть моего офиса НАТом. Со стороны моего офиса, на маршрутизаторе, запишем маршрут, к удалённой сети через ВПН тоннель.

Недостатком маскирования, в данном случае, может стать, не возможность получения доступа узлов удалённой сети к узлам моего офиса, что в данном случае, скорее, преимущество.

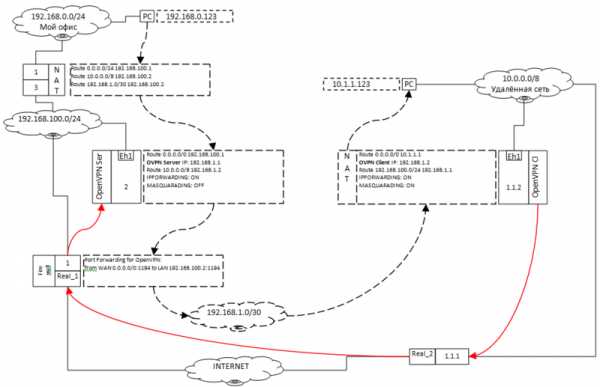

Созревшая схема.

На схеме красным цветом отображен тоннель установленный клиентом к серверу, чёрным пунктиром отображен маршрут пакета от узла из моего офиса к узлу из удалённого офиса через тоннель.

На прокси-сервере 192.168.0.1-192.168.100.3 были добавлены маршруты: Route 10.0.0.0/8 192.168.100.2

Route 192.168.1.0/30 192.168.100.2

Здесь мы заворачиваем все пакеты, адресованные сети 192.168.1.0/30 и 10.0.0.0/8 на маршрутизатор 192.168.100.2-192.168.1.1. На этом же маршрутизаторе работает OpenVPN Server. Все пакеты по умолчанию пересылаются в интернет через шлюз 192.168.100.1-Real_1, а для сети 10.0.0.0/8 пересылаются через виртуальный канал, построенный в сети интернет на OpenVPN Client 192.168.1.2-10.1.1.2.

Для нормальной работы OpenVPN Server’а на шлюзе 192.168.100.1-Real_1 проброшен на него порт 1194.

На OpenVPN Client’е прописан адрес из удалённой подсети 10.1.1.2. Шлюз по умолчанию для него 10.1.1.1. Клиент устанавливает связь в интернет через реальный IP адрес Real_1. Для сети 192.168.100.0/24 прописан маршрут через 192.168.1.1-192.168.100.2 для того чтобы пакеты пришедшие из моего офиса благополучно вернулись обратно. Здесь же, на клиенте, установлено правило в файерволе (таблица NAT): пакеты, пришедшие из сети 192.168.100.0/24, маскируются (masquerading) под адрес из этой подсети (10.1.1.2).

Теоретическая проверка прохождения пакетов

Так пакеты из моей сети будут попадать в удалённую сеть и обратно в соответствии с правилами:

Пакеты, посланные узлом 192.168.0.123 из моего офиса в удалённую сеть 10.0.0.0/8 на узел 10.0.0.123 будут замаскированы шлюзом 192.168.0.1-192.168.100.3 под адрес 192.168.100.3 и по правилу направятся в маршрутизатор 192.168.100.2-192.168.1.1, откуда они перенаправятся через адрес 192.168.1.1 на адрес маршрутизатора 192.168.1.2-10.1.1.2, где они снова будут замаскированы под адрес 10.1.1.2, откуда благополучно дойдут до адресата 10.0.0.123. Адрес 10.0.0.123 пошлёт ответ 10.1.1.2-192.168.1.2, который отошлёт ответ с адреса 192.168.1.2 на адрес 192.168.1.1-192.168.100.2, который вернёт пакет с адреса 192.168.100.2 серверу 192.168.100.3-192.168.0.1, который передаст пакет обратно 192.168.0.123 с адреса 192.168.0.1.

Эта подробная процедура прослеживания прохождения пакетов понадобилась для того чтобы удостоверится, что все настройки были сделаны правильно и ничего не было пропущено.

Какое оборудование выбрать в качестве OpenVPN сервера и клиента?

Можно использовать обычный компьютер с установленной системой *nix и пакетом ПО OpenVPN.

А можно использовать специализированное оборудование. Так сложилось, что у меня были два Mikrotik RB450.

Настройка RB450 или почему я не тестировал PPTP.

Дело в том, что первый раз я пытался тестировать всё на PPTP, но клиент не мог установить связь с сервером, хотя с компьютера под Windows установить связь было возможно.

Обновление Mikrotik RB450 с версии 3.22 на 4.20:

Только с версии 3.25 или выше можно обновляться до 4.20, так написано на официальном сайте www.mikrotik.com/download.html#2.php.

Поэтому в разделе загрузки выбираем нашу систему, а в разделе Software выбираем Legacy. Здесь я выбрал последний релиз 3.30, который без лишних вопросов ставится поверх 3.22:

Делал по аналогии со статьей www.asp24antenna.com.ua/obnovlenie-s-328-os-na-routeros-40.

Открываем WinBOX заходим в files, перетягиваем туда файл прошивки 3.30, перезагружаемся и ждём двойного пика — всё прошивка уже стоит. Потом заходим в System>License и жмём обновить (роутер должен быть в это время подключён к сети интернет с настроенным DNS). После обновления снова скачиваем только уже новую прошивку и кидаем её в роутер, перезагружаемся — всё у нас самая новая прошивка! Провозился с обновлением обоих микротиков RB450 с версии 3.22 на 3.30 а потом на 4.20, но это не помогло и никак не исправило ситуации с PPTP 🙁

Решил строить сразу на OpenVPN.

По руководству этой стати wiki.mikrotik.com/wiki/OpenVPN я создал сертификаты и импортировал их. За подробностями обращайтесь к указанной статье. Опишу только ключевые моменты или те, которые вызывали трудности.

Создал аккаунт на CAcert.org, хотя это вовсе не обязательно, можно выдать самоподписанный сертификат.

На роутере, который будет OpenVPN server’ом, выполняем команды:

/certificate create-certificate-request

#Обязательно заполнить следующие поля:

passphrase:

(Your name) common name:

#Мы получим два файла

certificate-request.pem

private-key.pem

Открываем файл certificate-request.pem копируем его содержимое (скопировать на компьютер, к примеру, по FTP или перетяните на рабочий стол из WinBOX’а) и вставляем в форму на сайте CAcert.org (нужна регистрация) Server Certificates>New, полученный ответ копируем в файл certificate-response.pem (нужно залить на OpenVPN server).

Теперь импортируем сертификаты в WinBOX:

System> Certificates> Import

сначала добавим certificate-response.pem

потом private-key.pem

После чего у добавляемого сертификата появится пометка KR. Если вместо неё вы видите QR, импортируйте private-key.pem ещё раз (мне помогло).

Теперь приступаем к созданию сервера (не забудьте поменять под свои нужды):

/ interface ethernet

set ether1 name="ether1"

#Этого можно и не делать

/ interface bridge

add name=»lan» arp=proxy-arp

#Внимание, этот аргумент важен arp=proxy-arp!

/ interface bridge port

add interface=ether1 bridge=lan

/ ip address

add address=192.168.1.1/24 interface=lan

#Это адрес сервера

/ ip pool

add name=»ovpn-pool» ranges=192.168.1.2-192.168.1.2

#В пуле будет только один адрес.

/ ppp profile

add name=»ovpn-profile» local-address=192.168.1.1 remote-address=ovpn-pool use-encryption=yes only-one=yes change-tcp-mss=default

#Странно, но это создается в / ppp %)

/interface ovpn-server server

set enabled=yes auth=sha1 netmask=24 certificate=cert1 max-mtu=1500 port=1194 cipher=aes256 keepalive-timeout=60 mode=ip require-client-certificate=no default-profile=ovpn-profile

#Настраиваем наш сервер на необходимый уровень безопасности

#Важно выбрать mode=ip !

/ ppp secret

add name=»user-1″ service=pptp password=»123456″ profile=ovpn-profile

#Обязательно указывайте имя пользователя и пароль в кавычках!

На роутере, который будет OpenVPN Client’ом выполняем:

/interface ovpn-client

add name="ovpn-out1" connect-to=Real_1 port=1194 mode=ip user="user-1" password="123456" profile=default certificate=none cipher=aes256 add-default-route=no

#Вместо Real_1 поставьте реальный IP вашего OpenVPN сервера.

#Имя пользователя и пароль указываем в кавычках!

#Важно выбрать mode=ip !

/ip firewall nat

chain=srcnat out-interface=ether1 src-address=192.168.100.0/24 action=masquerade

#Маскируем адреса пришедшие с 192.168.100.0/24

#На этом всё 🙂

Лирическое отступление

Интересно отметить, что, теоретически, есть возможность установки ВПН соединения, не имея ни одного реального IP адреса. Аналог такого соединения – устанавливаемое голосовыми интернет месагерами типа скайп. Суть такого соединения состоит в том, что есть несколько узлов и один сервер. Каждый узел соединён с сервером, но когда узел1 хочет установить сеанс связи с узлом2, он запрашивает параметры установленного соединения на сервер узла2, у сервера, после чего «вклинится» вместо сервера, до разрыва установленного соединения и установит его напрямую. Это реализуется при помощи протокола SIP (Session Initiation Protocol). Именно по этому сервера Скайп не загружены промежуточным трафиком, генерируемым клиентами. Результат таких изысканий установки соединения ВПН тоннеля используя SIP контроль привёл по ссылке www.ietf.org/mail-archive/web/sipping/current/msg10092.html. К сожалению, широкого распространения эта идея не приобрела, не смотря на то, что существуют наброски VPN-SIP от IETF и также существует описание от ETSI TS 185 010 V2.1.1 (2009-07) (Нужно ввести «TS 185 010» и быть зарегистрированным членом ETSI чтобы прочесть документ).

Пример установки VPN соединения, используя SIP контроль:

Рис.1 Удалённый доступ к домашней сети.

Всё же существуют закрытые, программы с аналогичным функционалом, такие как Hamachi, Teamviewer, которые, вполне возможно, используют именно эту идею.

Только представьте, как преобразился бы мир, если бы он имел распространенный и стандартизированный протокол, по которому можно было бы установить VPN соединение, используя SIP контроль!

habr.com

Настройка VPN сервера на Windows 7

В данной статье мы ознакомимся с тем, как можно организовать собственный VPN сервер на Windows 7 без использования стороннего софта

Напомню, что VPN (Virtual Private Network) этотехнология, используемая для доступа к защищенным сетям через общую сеть Internet. VPN позволяет обеспечить защиту информации и данных, передаваемой по общедоступной сети, путем их шифрования. Тем самым злоумышленник не сможет получить доступ к данным, передаваемым внутри VPN сессии, даже если он получить доступ к передаваемым по сети пакетам. Для расшифровки трафика ему необходимо иметь специальный ключ, либо пытаться расшифровать сессию при помощи грубого брутфорса. Кроме того, это дешевое решение для построения сети предприятия по каналам WAN, без необходимости аренды выделенного дорогостоящего канала связи.

Для чего может понадобиться организация VPN сервера на Windows 7? Наиболее распространенный вариант – необходимость организации удаленного доступа к компьютеру с Windows 7 дома или в малом офисе (SOHO) при нахождении, например, в командировке, в гостях, в общем, не на рабочем месте.

Стоит отметить, что VPN сервер на Windows 7 имеет ряд особенностей и ограничений:

- Вы должны четко понимать и принять все потенциальные риски, связанные с VPN подключением

- Одновременно возможно только одно подключение пользователя и организовать одновременный VPN доступ к компьютеру с Win 7 нескольким пользователям сразу, легально нельзя.

- VPN доступ можно предоставить только локальным учетным записям пользователей, и интеграция с Active Directory невозможна

- Для настройки VPN сервера на машине с Win 7 необходимо иметь права администратора

- Если вы подключаетесь к интернет через роутер, вам необходимо иметь к нему доступ, и нужно уметь настраивать правила для организации проброса портов (port forward) для разрешения входящих VPN подключений (собственно процедура настройки может существенно отличаться в зависимости от модели роутера)

Данная пошаговая инструкции поможет вам организовать собственный VPN сервер на Windows 7, не используя сторонние продукты и дорогостоящие корпоративные решения.

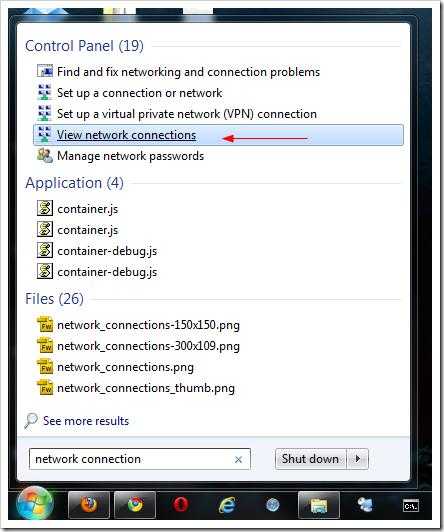

Откройте панель Network Connections (Сетевые подключения), набрав «network connection» в поисковой строке стартового меню, выберете пункт “View network connections”.

Затем зажмите кнопку Alt, щелкните по меню File и выберете пункт New Incoming Connection (Новое входящее подключение), в результате чего запустится мастер создания подключений к компьютеру.

В появившемся окне мастера укажите пользователя, которому будет разрешено подключаться к этому компьютеру с Windows 7 посредством VPN.

Затем укажите тип подключения пользователя (через Интернет или через модем), в данном случае выберите “Thought the Internet”.

Затем укажите типы сетевых протоколов, которые будут использоваться для обслуживания входящего VPN подключения. Должен быть выбран как минимум TCP/IPv4.

Нажмите кнопку Properties и укажите IP адрес, который будет присвоен подключающемуся компьютеру (доступный диапазон можно задать вручную, либо указать что ip адрес выдаст DHCP сервер).

После того, как вы нажмете кнопку Allow access , Windows 7 автоматически настроит VPN сервер и появится окно с именем компьютера, которое нужно будет использоваться для подключения.

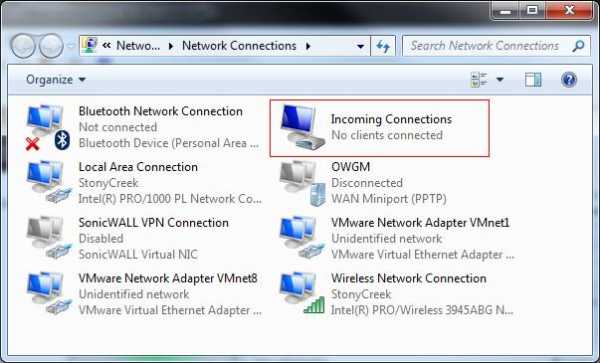

Вот и все VPN север настроен, и в окне сетевых подключений появится новое подключение с именем Incoming connections.

Есть еще несколько нюансов при организации домашнего VPN сервера на Windows 7.

Настройка межсетевых экранов

Между Вашим компьютером с Windows 7 и сетью Интернет могут находится файерволы, и для того, чтобы они пропускали входящее VPN соединение, Вам придется осуществить их донастройку. Настройка различных устройств весьма специфична и не может быть описана в рамках одной статьи, но главное уяснить правило – необходимо открыть порт VPN PPTP с номером 1723 и настроить форвард (переадресацию) подключений на машину с Windows 7, на которой поднят VPN сервер.

Нужно не забыть проверить параметры встроенного брандмауэра Windows. Откройте панель управления Advanced Settings в Windows Firewall, перейдите в раздел Inbound Rules (Входящие правила) и проверьте что правило “Routing and Remote Access (PPTP-In)” включено. Данное правило разрешает принимать входящие подключения по порту 1723

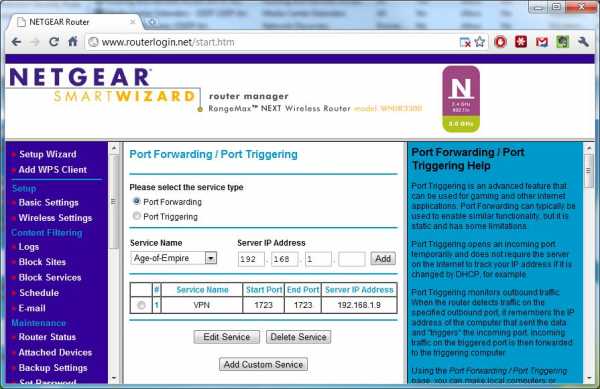

Проброс портов

Ниже я выложил скриншот, показывающий организацию проброса (форвардинг) порта на моем роутере от NetGear. На рисунке видно, что все внешние подключения на порт 1723 перенаправляются на машину Windows 7 (адрес которой статический).

Настройка VPN подключения

Чтобы подключиться к VPN серверу с Windows 7, на подключающейся машине-клиенте необходимо настроить VPN подключение

Для этого для нового VPN соединения задайте следующие параметры:

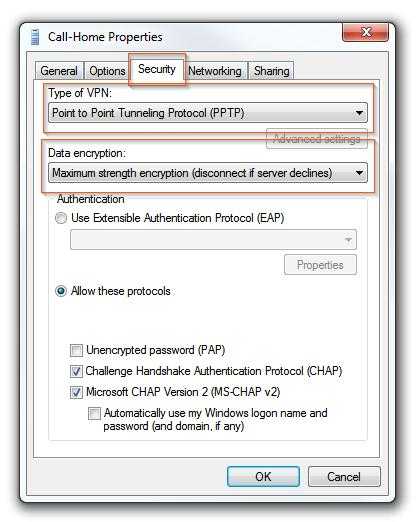

- Щелкните правой кнопкой по VPN подключению и выберите Properties.

- На вкладке Security в поле Type of VPN (тип VPN) выберите опцию Point to Point Tunneling Protocol (PPTP) и в разделе Data encryption выберите Maximum strength encryption (disconnect if server declines).

- Нажмите OK , чтобы сохранить настройки

winitpro.ru

КАК подключиться удаленно к офису/компьютеру/серверу по VPN

База знаний — Windows

Часто клиенты по обслуживанию компьютеров задают вопрос:»Как подключиться к рабочему компьютеру/серверу из дома или находясь в командировке». Здесь описано как установить подключение с компьютера пользователя. При этом предполагается, что в сети организации установлено и настроено необходимое оборудование для создания подключения.

Есть два этапа подключения: создание VPN подключения, подключение через «Подключение к удаленному рабочему столу». В ряде случаев VPN подключение не устанавливается, а сразу производится подключение к удаленному рабочему столу. Здесь описано как создать VPN подключение в Windows 7. Как создать VPN подключение в Windows XP описано отдельно. Как подключиться к удаленному компьютеру/серверу описано в инструкции по созданию подключения к удаленному рабочему столу.

Как создать VPN подключение в Windows 7

- В системном трее есть иконка сети. Кликаем на нее правой кнопкой мышки и в появившемся меню выбираем пункт «Центр управления сетями и общим доступом»

- В появившемся окне кликаем на пункт «Настройка нового подключения или сети»

- В появившемся окне кликаем на пункт «Подключение к рабочему месту»

- В появившемся окне оставляем выбранным пункт «Нет, создать новое подключение»

- В появившемся окне выбираем пункт «Использовать мое подключение к Интернету»

- В следующем окне в поле интернет-адрес вводим имя или адрес сервера к которому подключаемся. Если Вы не знаете имя сервера, то обратитесь к системному администратору. В поле «Имя местоназначения» указываем название подключения на свой выбор.

- В следующем окне вводим свое имя пользователя и пароль. Их нужно получить у системного администратора.

- Нажимаем кнопку подключить.

Windows создаст и установит подключение VPN. В дальнейшем, чтобы отключить/включить это подключение необходимо кликнуть на иконке сети в системном трее мышкой, и в появившемся меню выбрать созданное подключение.

На этом этапе мы создаем подключение к сети организации. Для того чтобы подключиться к компьютеру/серверу необходимо создать подключение к удаленному рабочему столу.

stiltech.ru

Как настроить VPN на Android: подключить и пользоваться

Современные мобильные устройства ничуть не реже подвергаются атакам вредоносных программ или вирусов, которые часто маскируются под заманчивые предложения или бесплатные услуги. Эти вирусы способны не только нанести вред персональным данным, хранящимся на устройстве, но и вообще блокировать пользователю доступ к его смартфону или планшету. Чтобы защитить мобильное устройство от подобных проблем, иногда приходится прибегать к использованию VPN соединения.

Современные мобильные устройства ничуть не реже подвергаются атакам вредоносных программ или вирусов, которые часто маскируются под заманчивые предложения или бесплатные услуги. Эти вирусы способны не только нанести вред персональным данным, хранящимся на устройстве, но и вообще блокировать пользователю доступ к его смартфону или планшету. Чтобы защитить мобильное устройство от подобных проблем, иногда приходится прибегать к использованию VPN соединения.

Что представляет собой VPN

VPN – это объединение нескольких устройств, которые приписаны к разным локальным сетям, в одну общую виртуальную частную сеть (сервер). Соединение обеспечивается посредством Интернета. Подобное соединение отличается высоким уровнем защиты и помогает обезопасить пользователя от возможных вредоносных программ.

Доступ к этому виртуальному серверу возможен лишь при наличии учетной записи, зарегистрированной в ней, а также логин и пароль. Подключить vpn сеть можно при помощи встроенных инструментов операционной системы андроид либо с использованием специальных vpn-клиентов. Как настроить vpn на android без использования сторонних программ?

Настройка VPN без дополнительных приложений

Подключить VPN-соединение можно с любого устройства под управлением андроид. Это осуществляется благодаря встроенным инструментам этой операционной системы, при этом используются такие закрытые протоколы, как L2TP, PPTP или IPSec. Подключение к серверу производится поэтапно:

Подключить VPN-соединение можно с любого устройства под управлением андроид. Это осуществляется благодаря встроенным инструментам этой операционной системы, при этом используются такие закрытые протоколы, как L2TP, PPTP или IPSec. Подключение к серверу производится поэтапно:

- Вначале нужно войти в настройки смартфона или планшета, перейти в раздел «Сеть» или «Другие сети» (в некоторых смартфонах этот раздел называется «Подключения»). Если речь идет о планшете, то в настройках нужно найти раздел «Беспроводные сети» – «Еще» – «VPN».

- Далее следует выбрать раздел «Дополнительные настройки», затем перейти к разделу VPN. Теперь потребуется ввести пин-код или пароль для разблокировки. Без ввода пин-кода соединение с VPN-сетью будет невозможным.

- Теперь необходимо добавить vpn-соединение. Для этого понадобится ввести адрес сервера, имя профиля и вид подключения. После того, как данные введены, нужно нажать «Сохранить».

- После того как соединение с сервером создано, надо всего лишь выбрать его в списке соединений, ввести учетные данные (то есть, логин и пароль) и подключиться к виртуальной сети.

- Когда vpn-соединение установлено, на панели уведомлений в андроиде будет виден значок, указывающий на наличие соединения. Если нажать на данный значок, можно будет ознакомиться со статистикой переданных и полученных данных. С помощью этого же значка можно отключить соединение.

Подключение к VPN при помощи VPN-клиентов

Различных приложений, обеспечивающих доступ к VPN-сетям, на андроиде существует огромное множество. Наиболее популярными являются Hideman VPN, Hot Spot Shield VPN, Tunnelbear VPN, Hideninja VPN и другие. Кроме них, имеется еще и официальный vpn-клиент андроида, который называется OpenVPN Connect. Как подключить vpn через эту программу?

Чтобы создать соединение, потребуется установить клиент, зарегистрироваться в сети OpenVPN и получить файл профиля, который имеет расширение opvn. Подключение производится следующим образом:

- Вначале нужно открыть приложение OpenVPN Connect, выбрать «Меню» – «Import» – «Import Access from SD Card». В открывшемся окне нужно найти сохраненный на устройстве файл профиля с разрешением ovpn и нажать кнопку выбора («Select»).

- Далее потребуется ввести свои учетные данные, то есть логин и пароль и нажать на кнопку «Connect». Других данных и адреса сервера вводить не требуется, поскольку они автоматически добавляются из сохраненного файла профиля.

Если для настройки vpn используется другое приложение, операционная система просигналит о создаваемом vpn-соединении и попросит подтверждения у пользователя, доверяет ли он данному приложению. Нужно будет отметить галочкой «Доверяю», а потом нажать кнопку «Да».

VPN-соединение, настроенное через приложения, отображается не только в панели уведомлений, но и в самом приложении, которое используется для этого соединения. Там же можно в любое время убрать соединение.

Особенных сложностей эти процедуры не представляют. Чтобы пользоваться vpn-соединением на андроиде, нужно всего лишь пошагово следовать данным инструкциям, что позволит сохранять высокий уровень конфиденциальности и защищенности любого вашего андроид-устройства.

androidkak.ru

Как настроить VPN-соединение?

С каждым днем всё чаще нам предлагают использовать технологию VPN для подключения к Интернету. На работе, в интернет-кафе, даже дома мы сталкиваемся с этим термином едва ли не ежедневно. Справедливо возникают вопросы: как настроить VPN-соединение, и что же это такое? На эти вопросы мы подробно ответим в сегодняшней статье, посвященной VPN-серверам.

Что такое VPN server?

VPN — аббревиатура от «Virtual Private Network», переводится как «Виртуальная Частная Сеть». VPN-соединение выполняется поверх уже созданной сети, к примеру, домашней локальной сети или сети Интернет. Оно легко объединяет компьютеры из разных частей планеты в единую логическую сеть. Одно из важнейших достоинств VPN – шифрование данных, защита их от возможного перехвата.

В том случае, когда компьютеры соединены физически (специальным кабелем или по Wi-fi), их объединение возможно только с применением специализированного VPN-сервера. Не пугайтесь, эту роль отыгрывает вполне обычный компьютер, начиненный специальным программным обеспечением.

VPN-сервер занимается тем, что управляет подключением дочерних машин к виртуальной частной сети.

Настройка Интернета посредством VPN

На компьютерах (далее – машины), необходимо настроить специальное VPN-соединение. В общих чертах это включает в себя конфигурирование имени ви-пи-эн сервера, его адреса и пароля, необходимого для успешного коннекта. Но ведь все ОС разные! Рассмотрим самые популярные из используемых, и начнем со старичка – Windows XP.

Настройка VPN-подключения в Windows XP

- Пуск – Настройка – Панель управления – Сетевые подключения (путь может слегка отличаться «благодаря» пропатченности оной системы у автора).

- Находим раздел «Сетевые задачи» — Создание нового подключения.

- Ничего интересного, лишь приветствие мастера. Жмем «Далее».

- Отметчаем «Подключить к сети на рабочем месте», кликаем на «Далее».

- «Подключение к виртуальной частной сети». Снова «Далее».

- Время креатива. Задаем удобное для вас имя будущей сети. И что же? Да, «Далее».

- Звоним провайдеру, узнаем

elhow.ru