Проверяем безопасность своего VPN-сервиса

18499 16.05.2017Поделиться

Класснуть

Поделиться

Твитнуть

Плюсануть

Многие пользователи уже давно знакомы с различными VPN-сервисами, которые необходимы для безопасного и свободного использования сети Интернет без ограничений цензуры.

Но далеко не все VPN-провайдеры могут обеспечить высокий уровень безопасности в Интернете. Далее мы расскажем, как проверить свой VPN-сервис, и на что важно обратить внимание.

Мы будем говорить только о том, что может самостоятельно проверить каждый пользователь и убедиться, насколько надежную защиту предоставляют VPN-сервисы. Все сравнения производим на примере использования VPN Monster, в котором полностью реализованы описанные ниже уровни безопасности.

Безопасное соединение по протоколу https

В ходе исследования оказалось, что несколько сайтов VPN-компаний, работают по протоколу http. Использование такого соединения небезопасно, и позволяет перехватывать ключи, а затем – расшифровать весь интернет-траффик пользователя.

На сегодня, важным условием безопасности сайта является использование протокола https с применением сертификатов SSL, что позволит защитить получение ключей и файлов конфигурации от VPN-провайдера к пользователю.

Уязвимости фирменных VPN клиентов

Для более удобного подключения к VPN сети разные компании предлагают свои фирменные VPN-клиенты. Использование фирменного клиента всегда проще и быстрее, но не всегда безопасно.

Мы обнаружили несколько VPN-компаний, которые используют незашифрованное http-соединение с сервером авторизации в своих фирменных клиентах. Опасность может заключаться в отсутствии шифрования процесса получения файлов конфигурации и ключей. В результате – ключи и файлы конфигурации могут быть перехвачены посторонними и использованы для расшифровки всего интернет-трафика.

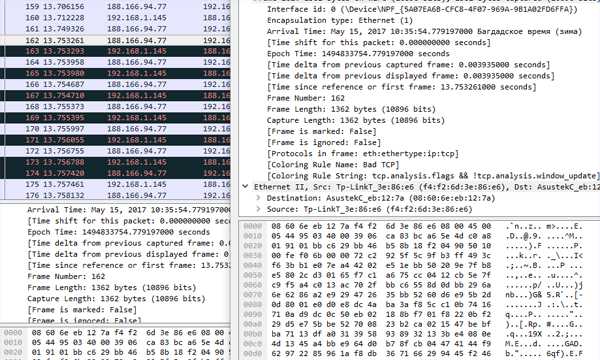

Проверить, используется ли в клиенте шифрование передачи данных, возможно при помощи различных программ-сниферов, которые позволяют перехватить трафик. Если шифрование не применялось – в перехваченных данных можно найти файлы конфигурации и ключи. В свою очередь, при включенном шифровании – полученный зашифрованный трафик покажет случайный набор данных без указания на содержимое.

Общие или индивидуальные ключи шифрования?

Интересные подробности были обнаружены при проверке нескольких крупных VPN-провайдеров. Многие практикуют раздачу одного ключа на все серверы и всех пользователей с различием только в процессе авторизации по логину и паролю. В случае взлома логина и пароля, перехваченный ключ позволит расшифровать весь интернет-трафик пользователя.

Некоторые компании используют различные ключи шифрования для каждого пользователя, но все же с одинаковым ключом для всех серверов. И только индивидуальный ключ для каждого пользователя и каждого сервера может обеспечить надежную защиту. Таким образом, если ключи пользователя на одном сервере будут скомпрометированы, то при подключении к другому серверу соединение останется безопасным.

Для проверки можно открыть папку с файлами конфигурации и ключами. Количество серверов должно соответствовать такому же количеству ключей, если сами ключи не находятся в ovpn файлах.

Возможность смены ключа для безопасности пользователей

В процессе работы на компьютере могут возникать различные ситуации, связанные с потерей ключей: заражение вирусами, взломы или потеря устройства. Именно для таких ситуаций некоторые VPN-провайдеры предлагают пользователям возможность смены ключей без потери подписки. При любых подозрительных происшествиях относительно информационной безопасности рекомендуется производить смену VPN-ключей.

Ведение и хранение логов

Вопрос о ведении и сохранении логов задают все пользователи при выборе VPN-провайдера. Это важно, поскольку ведение логов позволит связать действия клиента в Интернете с его реальным IP-адресом.

В рамках эксперимента мы обратились к топовым VPN-компаниям с предложением о сотрудничестве. И узнали, что обязательным условием для ресселеров является хранение и предоставление всех данных пользователей (IP, email, телефон и тд…). Такие сведения могут указывать на ведение логов пользователей в крупных VPN-компаниях.

VPN-провайдер может доказать, что на сервере не ведется логирование, только в том случае, если предоставит полный Root-доступ для проверки пользователю. Если нужна полная гарантия отсутствия логирования, лучше иметь собственный VPN сервер с полным root доступом и в этом поможет компания RootVPN.

В случае отсутствия возможности вышеупомянутой проверки следует обратить внимание на физическое расположение VPN-компании. Юрисдикция офшорных зон позволяет VPN-провайдерам не вести логирование и не зависеть от запросов иностранных спецслужб.

Цифровой отпечаток VPN fingerprint выдает использование VPN

Современные технологии помогают с легкостью определять, использует ли человек VPN-соединение или нет.

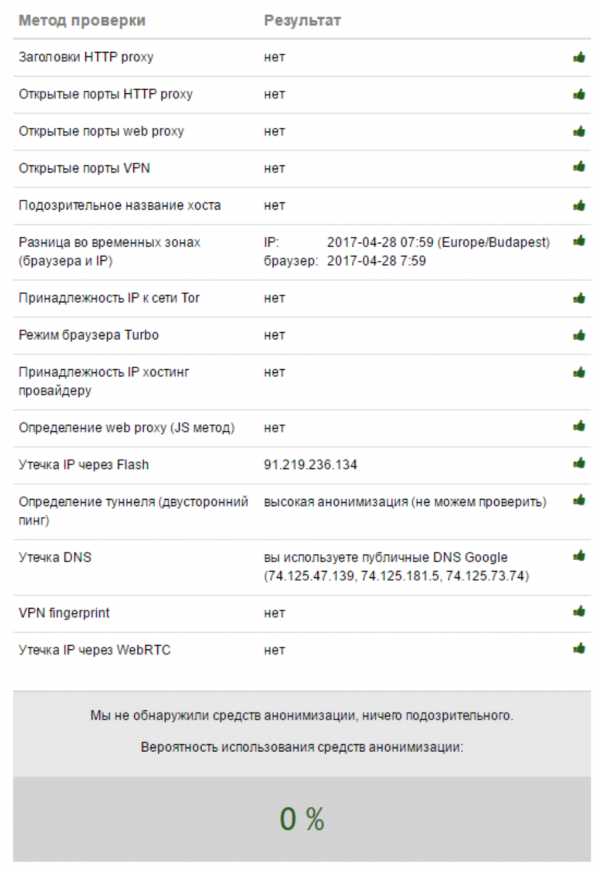

Большинство VPN-провайдеров не скрывают цифровой отпечаток. Если же требуется скрывать использование VPN-технологий, то рекомендуется протестировать работу выбранного сервиса. К примеру, сервис компании VPN Monster скрывает факт использования OpenVPN, что доказывает результат следующей проверки на сайте https://2ip.ru/privacy/

При этом важно учесть, что часовой пояс выбранного VPN-сервера должен совпадать с временем, установленным на устройстве пользователя.

Утечка по DNS

В некоторых VPN-компаниях при использовании OpenVPN в Windows 8 и 10 существует риск утечки реального значения DNS. Есть возможность самостоятельно убедиться в отсутствии утечки по DNS. Для этого потребуется найти в файле конфигурации, полученном у VPN-провайдера, опцию block-outside-dns. Наличие опции block-outside-dns позволяет автоматически блокировать утечку по DNS.

Надежность алгоритмов шифрования

Многие VPN-сервисы зачастую используют недостаточно надежные методы шифрования, что позволяет экономить ресурсы сервера. Иногда, в ущерб безопасности, VPN-компании продолжают использовать протокол PPTP, который имеет ряд уязвимостей.

Следует всегда обращать внимание на то, какую технологию и алгоритмы шифрования использует VPN-провайдер. Для достижения максимальной надежности рекомендуется использовать технологию OpenVPN с алгоритмом AES 256, ключами Diffie-Hellmanа от 2048 bits и хеш алгоритмом 512 mb.

Какие выводы?

Мы постарались показать, что пользователи могут проверить безопасность услуг своего VPN-провайдера самостоятельно, простыми и доступными способами. И тогда привлекательная цена или красочный дизайн сайта популярной VPN-компании не смогут ввести в заблуждение пользователей, для которых анонимность и безопасность превыше всего.

Поделиться

Класснуть

Поделиться

Твитнуть

Плюсануть

Please enable JavaScript to view the comments powered by Disqus.2ip.ru

Определяем пользователей VPN (и их настройки!) и прокси со стороны сайта / Habr

We can save the day from dark, from bad

There’s no one we need

Многие из вас используют VPN или прокси в повседневной жизни. Кто-то использует его постоянно, получая доступ к заблокированным на государственном или корпоративном уровне ресурсам, многие используют его изредка, для обхода ограничений по географическому положению. Как вы можете знать, крупные интернет-игроки в сфере стриминга видео, музыки и продажи игр никогда не любили пользователей, которые легко обходят географические ограничения, разблокируя недоступный в их стране контент, или совершая покупки заметно дешевле. За примерами не нужно далеко ходить: Netflix изменил свое соглашение об использовании, добавив пункт о блокировке VPN, всего 2 месяца назад; Hulu тоже грешил блокировкой пользователей, а Steam вообще подозрительно смотрит на не-русскоязычных пользователей из России. В последнее время, компании пытаются блокировать уже не конкретных пользователей, а сами IP-адреса VPN-сервисов, создавая определенные неудобства уже самому VPN-сервису и его пользователям. Похоже, они не используют никаких спецсредств, а блокируют выборочно и вручную. Хоть я и не поддерживаю какие-либо блокировки вообще, меня заинтересовала техническая часть вопроса: можно ли как-то определить использование прокси-серверов и VPN со стороны сервера, не прикладывая особых усилий?

MSS и MTU

MTU, или Maximum Transmission Unit — максимальное количество данных, которые могут быть переданы в одном пакете. MTU установлен у каждого сетевого адаптера, даже у тех маршрутизаторов, через которые трафик от вас до удаленного сервера идет транзитом. В подавляющем большинстве случаев, в интернете используют MTU 1500, однако бывают заметные исключения, которые, к слову, зачастую подчиняются некоторым правилам.Когда вы отправляете пакет, будучи подключенным к VPN по какому-то протоколу (PPTP, L2TP(±IPsec), IPsec IKE), он помещается (инкапсулируется) в еще один пакет, что вносит свои накладные расходы, и большие пакеты, которые были бы отправлены без фрагментации без VPN, теперь придется фрагментировать. Чтобы избежать такой фрагментации, ОС устанавливает на сетевом интерфейсе MTU меньше, чем MTU реального сетевого интерфейса, из-за чего ОС не пытается создавать большие пакеты, которые требовали бы фрагментации.

В случае с PPTP, L2TP(±IPsec), IPsec, как я понимаю, нет каких-то стандартов на MTU туннеля, все устанавливают такие значения, чтобы работало в большинстве случаев, и устанавливаются они на глаз. Как правило, это 1400, что позволяет использовать, скажем, PPTP на каналах с MTU до 1440 без фрагментации (например, когда для доступа в интернет требуется еще один туннель, как часто бывает у российских провайдеров). OpenVPN — пожалуй, самый популярный вариант VPN — напротив, пошел другим путем.

OpenVPN

В целях совместимости со старым или просто кривым софтом, OpenVPN по умолчанию не устанавливает меньшее значение MTU на VPN-интерфейсе, а изменяет значение MSS внутри инкапсулированного TCP-пакета. За это отвечает параметр mssfix, установленный по умолчанию в значение 1450. Он изменяет MSS таким образом, чтобы он полностью утилизировал канал с MTU 1450, т.е. высчитывает свои накладные расходы таким образом, чтобы они проходили через канал с MTU 1450 и более без фрагментации. Вследствие этого, у нас появляется возможность не просто определить пользователей OpenVPN со стандартным mssfix 1450, но и определить их протокол подключения (IPv4, IPv6), протокол транспортного уровня (TCP, UDP), параметры шифрования, сжатия и MAC, т.к. они вносят свои уникальные накладные расходы и отражаются в MSS.| Протокол | Размер блока | MAC | Сжатие | MSS |

|---|---|---|---|---|

| UDP | 64 | SHA1 | — | 1369 |

| UDP | 64 | SHA1 | + | 1368 |

| TCP | 64 | SHA1 | — | 1367 |

| TCP | 64 | SHA1 | + | 1366 |

| UDP | 128 | SHA1 | — | 1353 |

| UDP | 128 | SHA1 | + | 1352 |

| TCP | 128 | SHA1 | — | 1351 |

| TCP | 128 | SHA1 | + | 1350 |

| UDP | 128 | SHA256 | — | 1341 |

| UDP | 128 | SHA256 | + | 1340 |

| TCP | 128 | SHA256 | — | 1339 |

| TCP | 128 | SHA256 | + | 1338 |

Для пущей проверки теории было протестировано 2 VPN-сервиса: VyprVPN и ibVPN. Оба сервиса подвержены определению настроек описанным методом.

Если вы не хотите, чтобы вас обнаруживали таким способом, вы можете либо отключить mssfix, установив его в 0 и на сервере, и на клиентах, получив таким образом MSS 1460 (в случае с IPv4), что соответствует MTU 1500 — типичному MTU для обычного проводного соединения, которое есть у подавляющего большинства пользователей. Однако, в этом случае вы получите излишнюю фрагментацию, что ведет к повышению задержек и уменьшению пропускной способности, поэтому может иметь смысл установить MTU в 1400, 1380 или похожее (должно быть кратно 2, а лучше 10), т.к. такие значения часто используются провайдерами, например, мобильного интернета.

Прокси

Способов определения прокси-сервера, если он не добавляет никаких заголовков (вроде X-Forwarded-For), не так-то много. Чем же технически отличается прокси от VPN? В случае с VPN, удаленный сервер получает от вас пакет, которая создала ваша ОС, в неизменном (зачастую) виде. Прокси же, напротив, получает только всю информацию об удаленном сервере (IP, порт, прочие параметры) и данные, создавая пакет на стороне самого прокси, и отправляет его. Разные ОС по-разному создают пакеты, различия можно встретить даже от версии к версии. Мы с большой точностью можем определить ОС создателя пакета, версия нас не слишком интересует.Как мне кажется, прокси чаще всего запускают на Linux и BSD, а используют чаще под Windows. Пользователи часто не думают о смене User-Agent, который включает используемую ОС, в браузере, а это нам на руку.

p0f

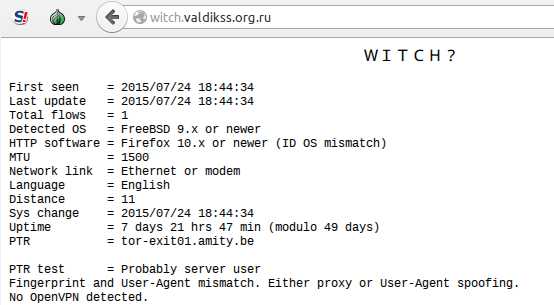

Существует замечательный проект p0f, который отлично впишется под наши нужды. Пассивно прослушивая трафик, он может определить ОС, MTU и браузер, оповестить о несовпадении ОС создателя пакетов и ОС в User-Agent. К тому же, он имеет API. Немного модифицировав его, добавив экспорт MTU через API и обновив сигнатуры, мы можем с определенной точностью детектировать пользователей популярных VPN-протоколов, пользователей прокси и тех пользователей, которые подделывают User-Agent.WITCH?

Немного подумав, я решил сделать небольшой веб-сервис для реализации своих идей, т.к., по какой-то причине, я не смог найти ничего похожего.Из этого получился WITCH?, который с легкостью расскажет вам о настройках вашего OpenVPN-соединения (если вы не трогали mssfix, конечно же), попытается определить вашу ОС и сравнить ее с ОС в User-Agent, получит PTR-запись для вашего IP и сравнит ее с набором правил, определяя, используете ли вы интернет-канал, рассчитанный на домашних или серверных пользователей.

First seen = 2015/07/24 17:19:29

Last update = 2015/07/24 18:39:37

Total flows = 7

Detected OS = Linux 3.11 and newer

HTTP software = Firefox 10.x or newer (ID seems legit)

MTU = 1409

Network link = OpenVPN UDP bs64 SHA1

Language = Russian

Distance = 15

Uptime = 1 days 19 hrs 39 min (modulo 165 days)

PTR test = Probably home user

Fingerprint and OS match. No proxy detected.

OpenVPN detected. Block size is 64 bytes long (probably Blowfish), MAC is SHA1.WITCH? также без проблем определяет пользователей Tor Browser, т.к. он использует одинаковый статичный User-Agent (с Windows) на всех ОС, а exit nodes запущены под Linux и FreeBSD.

В ходе тестов выяснилось много интересных подробностей:

- Мобильный интернет от Beeline пропускает все соединения через прокси под Linux. Обнаружилось это, когда человек с Beeline зашел с iPhone на WITCH?, и ОС определилась как Linux. Вероятно, именно через него они меняют HTML-теги, добавляют тулбар с поиском mail.ru и изменяют дизайн сайтов.

- MTU у мобильных устройств может быть буквально какой угодно, но, как правило, заканчивается на 0. Исключение — Yota с 1358. От чего это зависит — непонятно, подозреваю, что и от настроек на стороне оператора, и от телефонного модуля. Одна и та же SIM в разных телефонах использует разные MTU.

- Код, который отвечает за mssfix в OpenVPN, очень медленный. Если у вас есть знания в сетях, C, желание и время, пожалуйста, посмотрите, можно ли его оптимизировать.

Скрытый текстНе знаю, что на меня нашло полгода назад, но я решил пересмотреть мультсериал W.I.T.C.H., и, не обнаружив нормального релиза, скупил все скупаемое, скачал все скачиваемое и сделал релиз с английским, французским, испанским, нидерландским, итальянским, немецким, русским, норвежским, датским, шведским, финским, чешским, турецким, польским и венгерским языками.

Первый и второй сезоны.

Такие дела.habr.com

Проверка анонимности

Все сайты, куда бы вы не заходили, определяют ваши данные как:

ваш адрес: United States, Buffalo

ваш IP адрес: 207.180.216.28

ваш провайдер: CoreComm Internet Services

Мы можем проверить точность этой информации, на самом ли деле она соответствует действительности, не используете ли вы прокси, анонимайзер, VPN сервер, Tor или другие средства анонимизации..

7 / 15

| Метод проверки | Результат | |

|---|---|---|

| Заголовки HTTP proxy | нет | |

| Открытые порты HTTP proxy | нет | |

| Открытые порты web proxy | 80 | |

| Открытые порты VPN | нет | |

| Подозрительное название хоста | нет | |

| Разница во временных зонах (браузера и IP) | IP: 2019-07-27 04:58 (America/New_York) браузер: | |

| Принадлежность IP к сети Tor | нет | |

| Режим браузера Turbo | нет | |

| Принадлежность IP хостинг провайдеру | нет | |

| Определение web proxy (JS метод) | нет | |

| Утечка IP через Flash | нет | |

| Определение туннеля (двусторонний пинг) | нет | |

| Утечка DNS | нет данных об используемых DNS | |

| VPN fingerprint | нет | |

| Утечка IP через WebRTC | нет |

Проверить анонимность вашего интернет соединения. Проверка анонимности в интернет. Тестирование VPN. Узнать что знают о вас другие в интернет.

Вероятность использования средств анонимизации:

0 %Назад

Прямая ссылка на результат (страница):

Прямая ссылка на информер (изображение):

BBCode для форумов:

Поделиться

Класснуть

Поделиться

Твитнуть

Плюсануть

2ip.ru

❶ Как организовать vpn-сеть 🚩 vpn на компьютере узнать 🚩 Сервера

Вам понадобится

- — параметры подключения вашего интернет-провайдера.

Инструкция

Ознакомьтесь с параметрами вашего соединения, узнайте логин, пароль и точку доступа у провайдера интернета.

Зайдите в «Панель управления», откройте пункт меню «Сетевые подключения». Выберите действие «Создать новое подключение» в левом верхнем углу. У вас на экране появится мастер настройки соединения, нажмите кнопку «Далее».

Выберите второй пункт – «Подключиться к сети на рабочем месте». Далее выберите вариант «Подключиться к виртуальной части сети».

В новом окне введите название для ярлыка подключения – имя провайдера или любое другое удобное для вас обозначение.

Если имеется необходимость, введите номер для подключения к сети. Если используется постоянный выделенный доступ к интернету, то пропустите этот пункт.

Введите IP-адрес компьютера или точку доступа провайдера в зависимости от того, к чему вы подключаетесь через VPN-соединение.

Выберите пункт настройки доступа логина и пароля для любого пользователя и добавьте ярлык для подключения на рабочий стол.

Находясь в папке сетевых подключений, нажмите на созданной вами позиции правой кнопкой мыши и выберите пункт меню «Свойства». Введите логин и пароль в соответствующие пункты настройки конфигурации соединения и сохраните их.

Поставьте галочку напротив пункта «Перезвонить при разрыве связи». В разделе «Безопасность» обязательно отметьте флажком параметр «Требуется шифрование данных».

На вкладке «Сеть» откройте меню настроек пункта «Протокол Интернета (TCP/IP)». Убедитесь в том, что присвоение IР и DNS происходит в автоматическом режиме.

На вкладке «Дополнительно» проверьте, стоит ли флажок напротив пункта использования основного шлюза в удаленной сети. Примените изменения, закройте все окна посредством поочередного нажатия кнопки «Ок» в каждом из них.

Видео по теме

Обратите внимание

Будьте внимательны при вводе логина и пароля.

Полезный совет

Многие интернет-провайдеры поставляют своим клиентом специальное программное обеспечение для автоматической настройки соединения, узнайте, можно ли скачать его с официального сайта поставщика услуг.

www.kakprosto.ru

Свой VPN-сервер за 5 минут (и бесплатно)

В этой статье я расскажу о том, как поднять свой VPN сервер для обхода всяких неразумных блокировок, и настроить комп (Windows) и телефон (Android) для работы через этот сервер. Приятный бонус — этот сервер будет бесплатным первые два месяца.

Что за VPN и зачем он нужен

Вообще-то VPN это технология, которая позволяет объединить устройства в сеть поверх другой сети. Например, поверх Интернета. Но не будем забивать голову терминологией, мы просто сделаем так, что вы будете лазить в Интернете через сервер в Сан-Франциско или Лондоне или Амстердаме и т.п. В общем там, где нет Ростелекома.

Зачем нужен свой VPN (или чем плохи чужие).

Разумеется, вы можете использовать чужие платные или бесплатные VPN-сервера. Тысячи их!

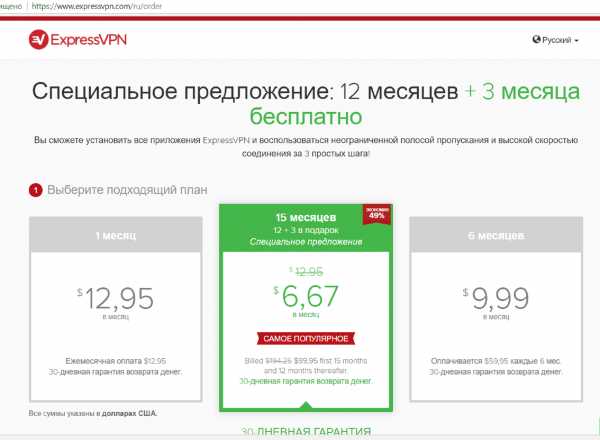

Я перешел по первой же ссылке, посмотрел цены — не слишком оптимистично.

Итак, недостатки чужих VPN:

1. Цена — хорошие VPN стоят хороших денег.

2. Прослушка трафика — вы не знаете, кто держит VPN, а он знает, на какие сайты вы ходите, какие пароли передаете, с кем общаетесь и т.п. Https конечно частично решает эту проблему, но еще не все сайты перешли на https, а так же остается атака Man in the middle — владелец VPN может возвращать вам свои сертификаты и центры сертификации, инициировать переход на более старую версию SSL, подсовывать вам свои сайты под видом искомых и т.п.

3. VPN может быть «грязным» — возможно, до вас или параллельно с вами этот же VPN сервер (и его ip адрес) использует для своих дел ассоциация педофилов Массачусетса — и, к тому же, этих мужчин (и этот ip адрес) уже отслеживает ФБР.

4. VPN может быть засвеченным — например, через него рассылали спам и он уже попал в черные списки — и вы не сможете войти на свой любимый сайт, потому что уже в бане.

5. Модификация трафика — если ваш трафик не зашифрован, или владелец VPN его может расшифровать, то сайты, которые вы запрашиваете, будут возвращаться с «лишними баннерами» или измененными адресами BTC и ETH для оплаты и т.п.

Вообще, в двух словах, если вы просто хотите зависать на развлекательных сайтах, то берите любой бесплатный — иногда они будут не работать, иногда будут очень медленными, но это ж бесплатно.

Если VPN вам нужен для работы, берите хороший платный.

Если у вас паранойя, или вы хотите заработать на аренде или вам просто интересно как это все делается — идем дальше.

Реклама

Разворачиваем свой VPN сервер

Итак, нам потребуется свой сервер в интернете. Я в данной статье рассмотриваю Digital Ocean, но подойдет любой хостинг, где можно взять VDS. Самый простой тарифный план — 5$/мес, больше нам не надо.

Если зарегистрируетесь по моей ссылке (если не работает, то попробуйте эту ), то сайт предоставит вам в долг 10$, чего должно хватить на два месяца пользования VPN на халяву.

Что приятно, IP будет ваш и только ваш, и никто другой через ваш сервер ходить не будет (если вы сами не разрешите, об этом позже).

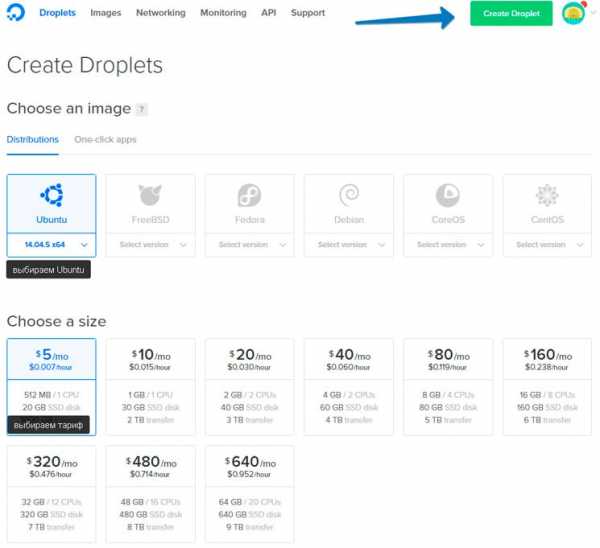

Переходите по ссылке выше, регистрируйтесь (при регистрации нужно указать номер карты, но с неё ничего не списывается), найдите сверху справа кнопку Create и выберите Droplets

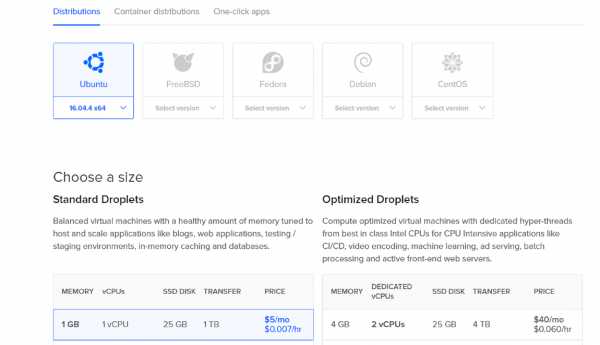

Выбирайте Ubuntu и самый дешевый тарифный план за 5$

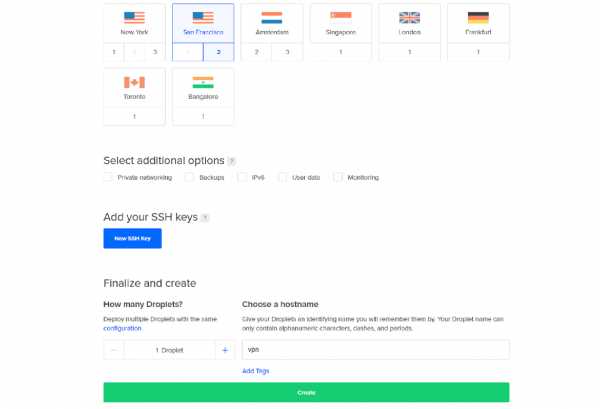

Выбирайте регион (на картинке Сан-Франциско, но НЕТ!! Берите Европу — Англию, Германию, Голландию — через океан сигнал медленный), ну и можете хостнейм прописать что б вам понятнее было — я написал vpn. Нажимайте Create

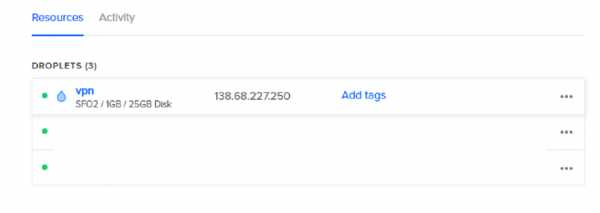

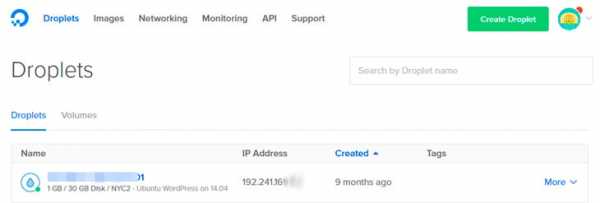

Он немного подумает, развернет вам нужный образ, и у вас появится дроплет (виртуальный сервер)

А на почту придет IP-адрес, логин и пароль.

Я их не прячу, т.к. создаю дроплет исключительно для статьи, потом он будет уничтожен.

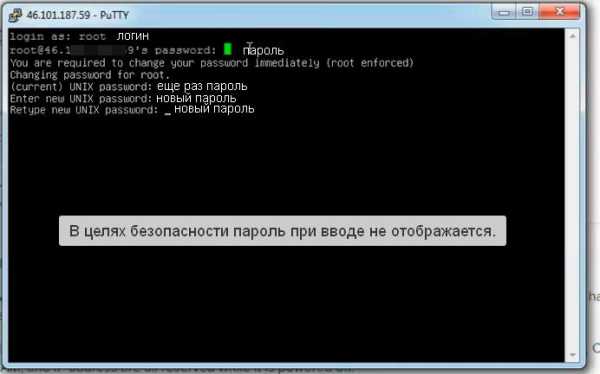

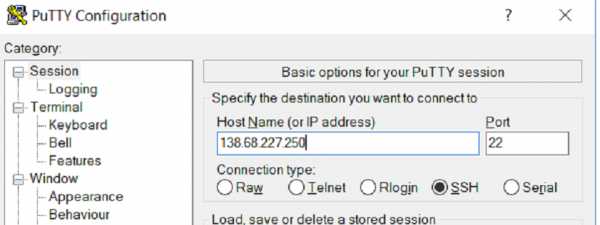

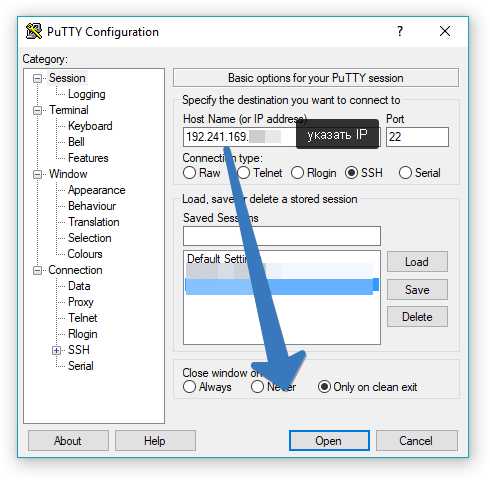

Теперь нам нужно подключиться к своему новому серверу и настроить его. Скачиваем программу putty (ссылка), запускаем, вводим IP адрес из письма и жмем Enter

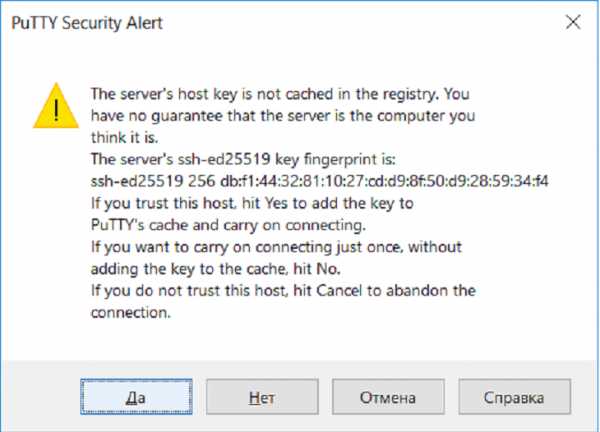

Жмем «Да»

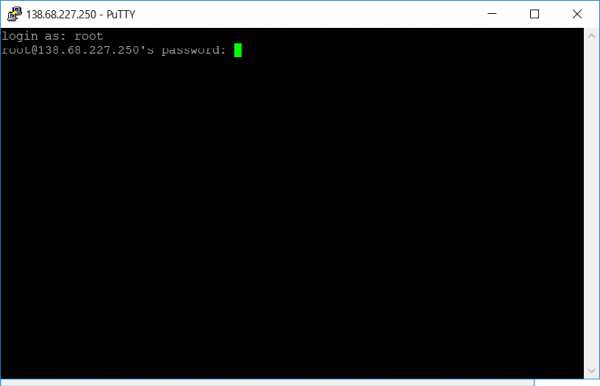

Вводим логин и пароль из письма. Пароль не будет отображаться, это нормально. Просто скопируйте его в письме, нажмите правой кнопкой мыши в окне putty и пароль вставится, потом нажмите Enter. Ну или просто перепечатайте пароль из письма.

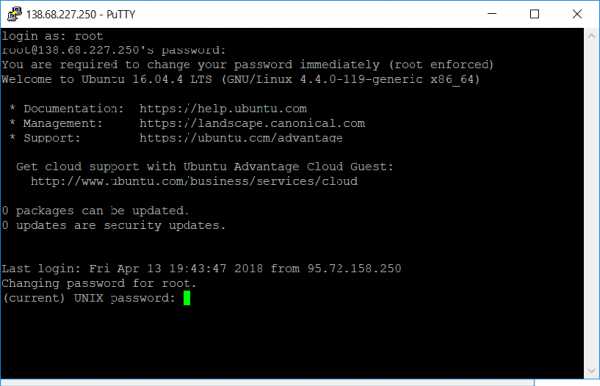

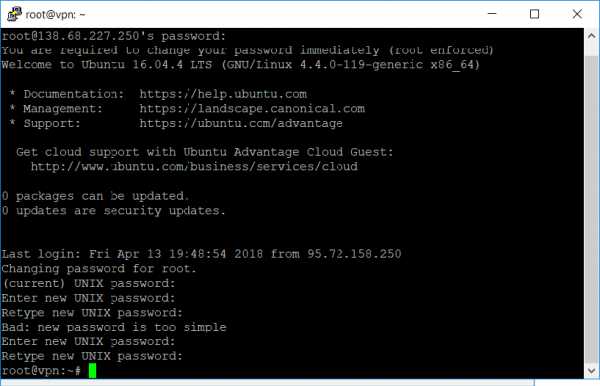

Вы вошли на сервер, но пароль необходимо поменять. Для этого вас просят указать текущий пароль, а потом ввести новый (два раза)

Простые пароли он ввести не дает, поэтому нужно придумать что-то длинное — но вам это на руку, в любом случае — хакерам будет сложно вас взломать

Теперь пришло время непосредственно разворачивать VPN. Выполните команду

Если спросит подтверждения, нажмите Y

Теперь выполните команды (как и раньше, вы можете скопировать все отсюда, а потом нажать там правой кнопкой мыши, и они вставятся)

echo "localip 10.0.0.1" >> /etc/pptpd.conf echo "remoteip 10.0.0.100-200" >> /etc/pptpd.conf echo "ms-dns 8.8.8.8" >> /etc/ppp/pptpd-options echo "ms-dns 8.8.4.4" >> /etc/ppp/pptpd-options echo "net.ipv4.ip_forward = 1" >> /etc/sysctl.conf sysctl -p iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-save

Теперь вам нужно придумать логины и пароли, под которыми к VPN можно будет подключаться. Например, пользователь VasyaPupkin, пароль qwerty123. Подставьте придуманные пароли в следующую команду:

echo "VasyaPupkin pptpd qwerty123 *" >> /etc/ppp/chap-secrets

И выполните её. Если хотите несколько пользователей, то для каждого выполните соответствующую команду.

Ну, и в конце, перезапускаем VPN.

Всё, настройка VPN закончена, можно пользоваться.

Реклама

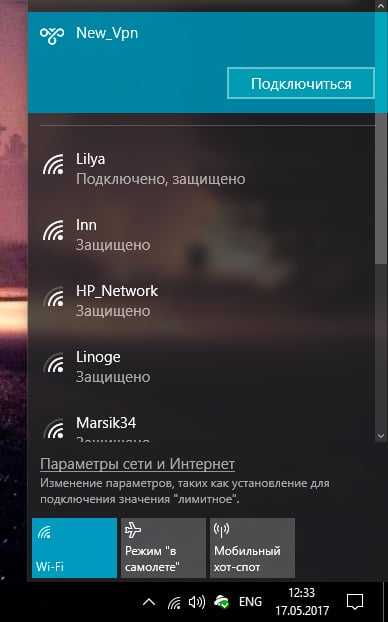

Подключение к VPN серверу — Windows

Я привожу пример для Windows 10, но вы всегда можете загуглить «Windows pptp» для инструкции к любой другой версии ОС.

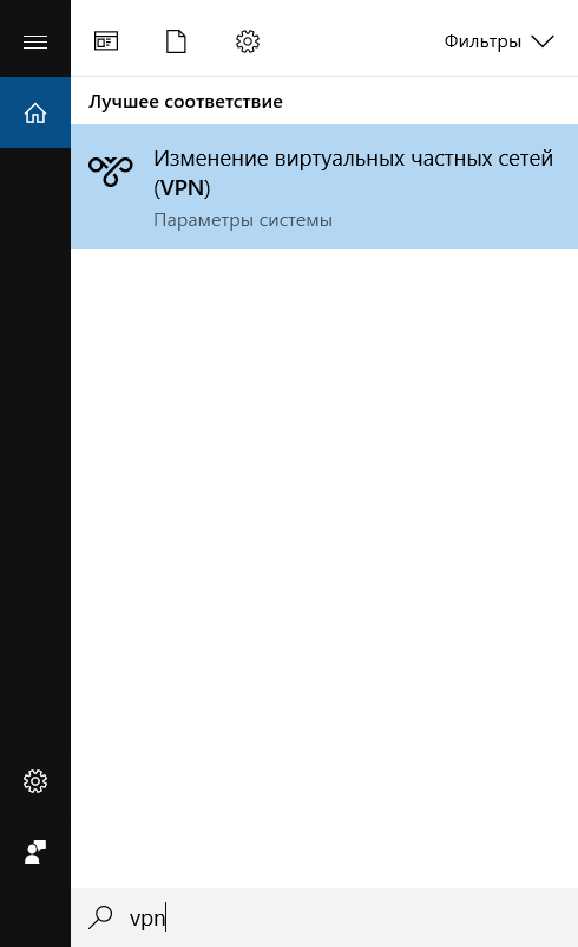

Пуск, ищем VPN, находим «Изменение виртуальных частных сетей»

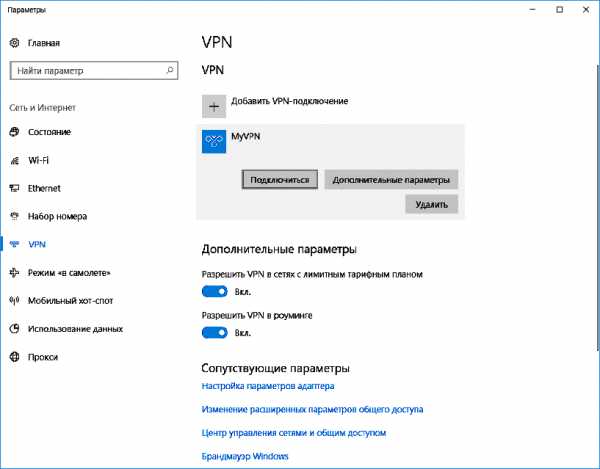

Нажимаем, добавляем VPN подключение

В качестве адреса сервера указываем IP нашего сервера (из письма), логин и пароль — те, что сами придумали

Теперь у нас появилось подключение, щелкаем на него, нажимаем подключиться

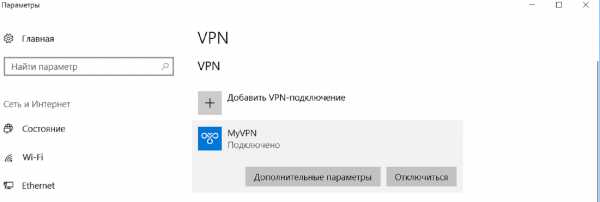

Если сделали всё правильно, статус должен смениться на «Подключено»

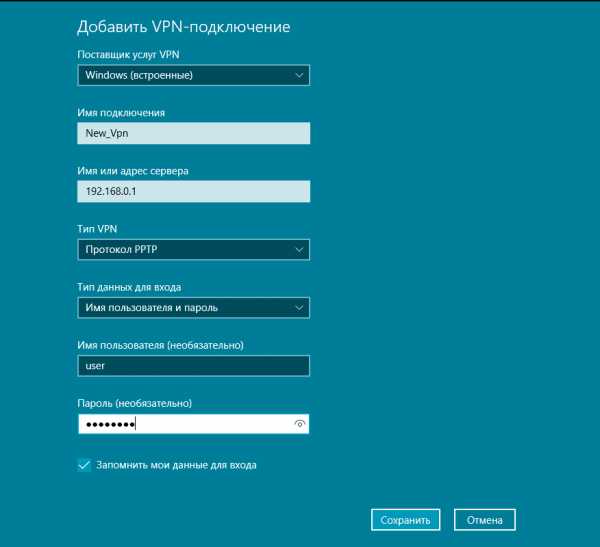

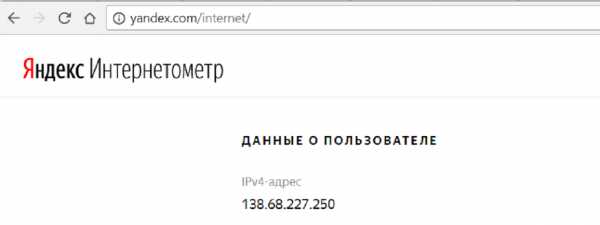

Проверяем:

IP сменился. Проверяем доступы к сайтам:

https://exmo.com/ — открылся

Проверяем телеграм:

Работает! Выключим ненадолго VPN (щелкните на ярлыке сетевого подключения):

Телеграм сдох 🙂 Включу обратно, что бы всё работало.

Реклама

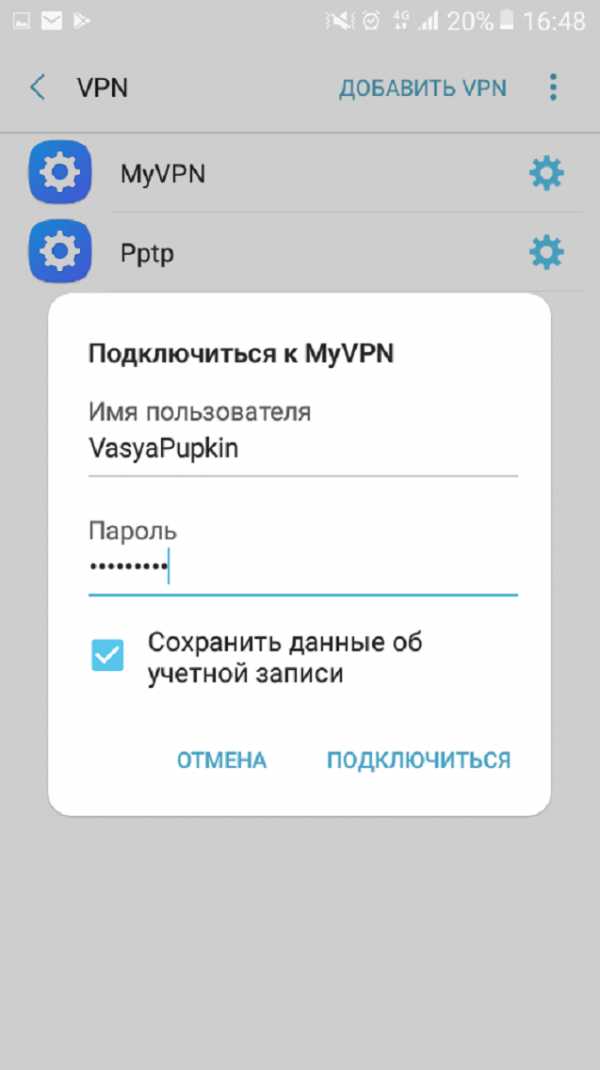

Теперь о подключении к VPN с телефона.

Я использую Android, 6.0.1, от Самсунга, думаю, в других версиях и на iOS будет что-то похожее — должно быть, имхо).

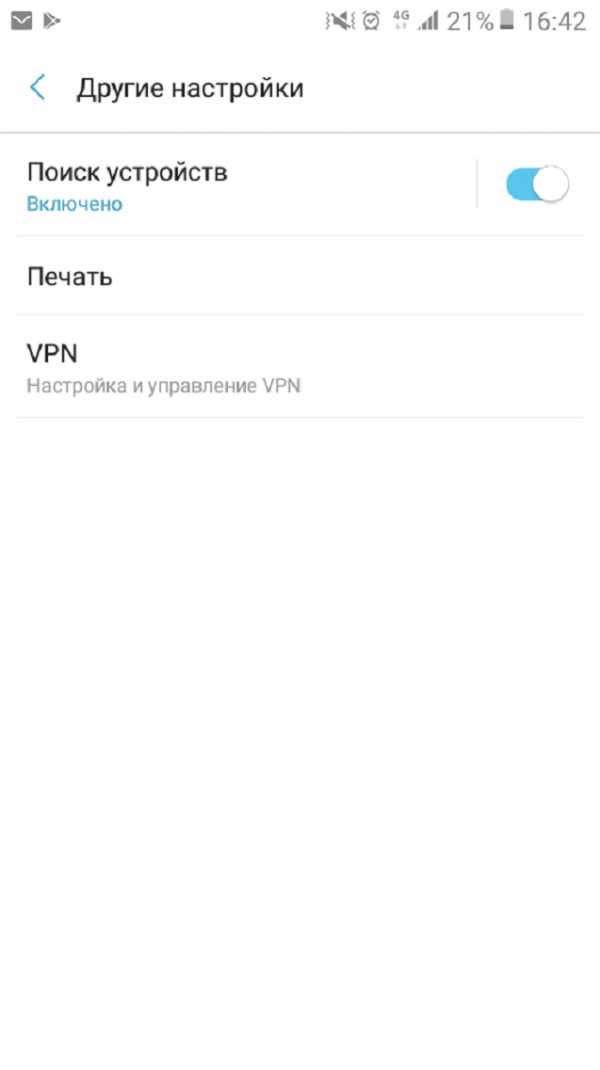

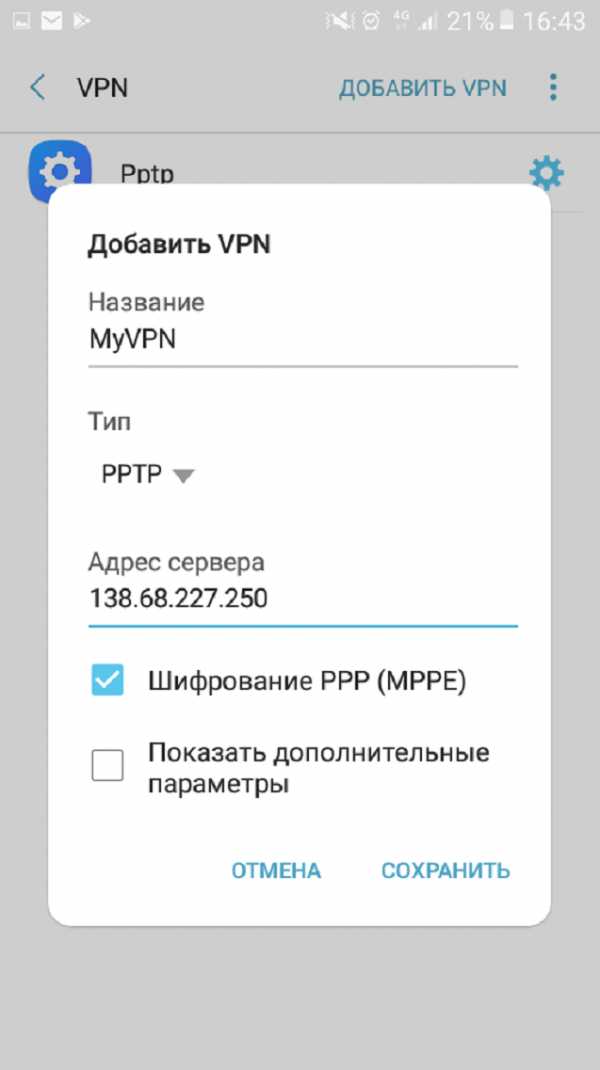

Итак, заходим в настройки — подключения — другие настройки — VPN

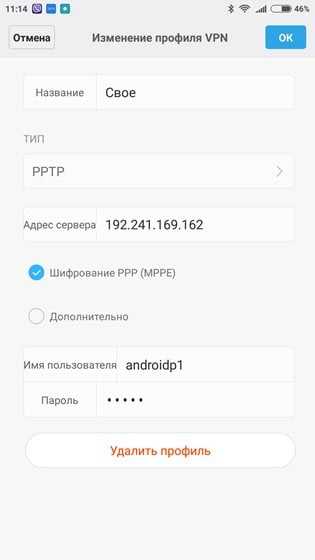

Нажимаем добавить VPN, указываем IP своего сервера, тип оставляем PPTP

Нажимаем сохранить — и он появляется в списке VPN. После этого нажимаем на него, вводим логин/пароль (сохраните, если не хотите каждый раз вводить руками):

и, если все сделано правильно, вам напишут, что подключено, а в трее появится ключ, вот такой:

Поздравляю, вы подключились к своему VPN-серверу!]

Реклама

Заключение

Теперь, когда у вас есть свой VPN сервер, и вы сами решаете куда ходить и чего смотреть, вы можете надуть щеки и заявить своим приятелям, что у вас есть возможность раздобыть быстрый надежный VPN всего за 5$ в месяц… И давать доступ к одному и тому же серверу десяткам людей (под разными логинами и паролями). И сделать красивый сайт с расценками, и дать на него рекламу и т.п.

И очень важный момент — сейчас вам расскажу 🙂 Я подготовил бОльшую часть статьи в субботу, собирался выложить на сайт, но обстоятельства меня отвлекли и я не смог закончить и отвлекся. А вы же помните — я создал VPN пользователя VasyaPupkin и пароль qwerty123 — и то и другое есть в словаре каждого начинающего хакера…. В общем в понедельник мне пришло письмо от DigitalOcean о том, что им пришлось отрубить мой дроплет от сети, т.к. через шел дикий трафик и ДДОСились какие-то там сайты)) В общем, сервис с лажовым логином/паролем не провисел и двух полноценных дней, пароли подобрали и еще выложили на разные сайты со списками бесплатных VPN 🙂 Другой сервер — там я ставил нормальные логины/пароли, живет нормально несколько недель. Так что не жалейте времени, придумывайте хорошие пароли, а то вашим VPN будете пользоваться не только вы!

Что ж, надеюсь объем статьи вас не напугал — она выглядит сложной и громоздкой, но реально там дел на 5 минут, ну может чуть больше если не имели раньше дел с линуксом и прочим. Но, даже если так, немного помучавшись, получите хорошую полезную вещь, и заодно освоите что-то новое)

Желаю, что бы у всех всё хорошо и быстро получилось, если что-то не так, пишите в комментариях, будем разбираться и чинить)

bablofil.ru

Как узнать ведет ли логи VPN сервис?

Мы создали базу знаний по анонимности в Интернете и назвали ее Азбука анонимности. Мы пишем статьи сами, делаем скриншоты и картинки.Мы не воруем чужой контент.

Некоторые пользователи копируют наши статьи и размещают их на разных форумах, досках, в каналах Telegram. К сожалению, мы не можем остановить этот процесс. Но нам важно, что теперь вы знаете, что мы являемся первоисточником этих статей.

В настоящее время, когда компьютеры и телефоны могут следить за пользователем, для всех людей важна безопасность и анонимность в Интернете.

Использование VPN сервиса без логов позволяет полностью решить проблему анонимности.

Для начала давайте разберемся – что такое логи у VPN сервиса?

Что такое логи VPN сервера

Логи – это любые записи, которые могут помочь идентифицировать каждого клиента по отдельности.

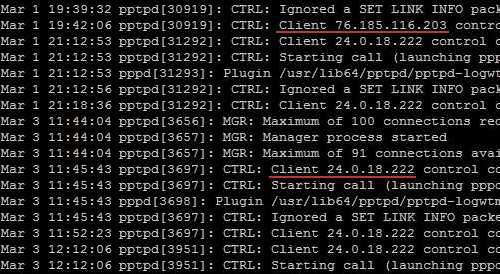

Например, PPTP VPN не имеет встроенной функции отключения лога. И лог пишется в стандартный журнал логов операционной системы. Лог PPTP VPN сервера представлен на картинке ниже, взятой из Интернета.

Стандартный лог PPTP и OpenVPN сервера содержит время подключения, реальный IP адрес клиента, а также набор команд, показывающих статус подключения.

Наличие реальных IP адресов клиентов и времени подключения дает возможность точно идентифицировать каждого клиента.

В качестве идентификации клиента на сервере могут быть использованы следующие параметры:

- реальный IP адрес клиента, который выдается Интернет-провайдером

- внутренний номер клиента в системе – уникальный ID клиента в системе

- параметры браузера, ОС, времени подключения – эти данные могут браться из браузера пользователя, анализатора трафика и т.п.

- внутренний IP адрес клиента при подключении к VPN – этот IP адрес может быть вида 10.0… или 192.168… и испольузуется для переадресации трафика внутри VPN сети

- внешний IP адрес клиента – именно этот IP адрес будет показываться на сайтах в Интернете

Если есть механизмы контроля, которые позволяют заблокировать 1 конкретного пользователя во всей системе, то это означает, что данный сервис не является анонимным и ведет логи.

Что лучше – общий IP адрес или выделенный?

Нас часто спрашивают какой IP адрес лучше использовать: общий (shared) IP на всех пользователей или выделенный (dedicated) IP на каждого клиента?

Так как уникальный выделенный IP адрес на каждого клиента может являться идентификатором пользователя в системе, то безопаснее использовать общий IP адрес VPN сервера.

Абуза приходит владельцу сервера с указанием IP адреса и времени атаки.

Если сервис ведет логи, то по этим 2 параметрам можно точно вычислить клиента при использовании выделенного IP адреса на каждого клиента.

Мы рекомендуем использовать статический (постоянный) общий IP адрес.

Теперь мы знаем, что такое логи сервера и какой IP адрес лучше использовать. Давайте перейдем к списку вопросов, получив ответы на которые, вы точно будете знать ведет ли VPN сервис логи и анонимные ли услуги предоставляет.

Список вопросов для определения анонимности VPN сервиса

Самый частый вопрос от клиентов, который поступает к нам в техническую поддержку – ведет ли ваш VPN сервис логи?

И это неудивительно. Сейчас многие сервисы пишут на главной странице сайта, что предоставляют анонимный VPN. Но мелким шрифтом в “Условиях использования” сообщают, что оставляют за собой право вести запись данных пользователей в целях своей безопасности.

В таких случаях возникает вопрос, можно ли считать такой сервис анонимным?

Мы составили список вопросов, по которым можно точно понять, ведет ли VPN сервис логи и можно ли считать услуги анонимными.

Задайте эти вопросы в техническую поддержку (или отдел продаж) и проанализируйте ответы. Можете просто скопировать эти вопросы отсюда.

Рекомендуем использовать доверенный анонимный канал передачи данных (анонимный VPN + TOR + прокси), так как некоторые сервисы могут сотрудничать с полицией. Вопросы связаны с информационной безопасностью, поэтому за вами могут начать следить, полагая, что вы хакер.

Как нужно задавать вопросы?

Нужно задавать по 1 вопросу в письме и ждать на него ответа. Затем отсылать второй вопрос и так далее. Если вы напишите сразу все вопросы, то вы не получите честных ответов.

Вопрос 1. Где находится офис вашей компании?

Этот вопрос больше нужен для того, чтобы понять официально зарегистрирована компания и есть ли у нее офис. Или это компания-призрак, у которой есть только веб-сайт.

ВОЗМОЖНЫЙ ОТВЕТ 1: наш офис располагается в такой-то стране и имеет государственную регистрацию.

Это плохо, так как полиция может направить юридический запрос в офис компании и компания обязана будет дать ответ полиции по закону. По закону все компании обязаны вести логи и контролировать деятельность своих клиентов. Если они не будут так делать, то вся юридическая ответственность за деятельность их клиентов ложится на них самих.

Все компании, которые зарегистрированы официально и имеют офис – обязаны вести логи и не могут предоставлять анонимные услуги.

Обычно адреса офисов и номер регистрации компании выкладывают на веб-сайте.

ВОЗМОЖНЫЙ ОТВЕТ 2: у нас только веб-сайт. Данный вариант лучше, так как отправленный Email в техническую поддержку не влечет за собой юридические последствия.

ВОЗМОЖНЫЙ ОТВЕТ 3: наша компания зарегистрирована в офшорах, на Каймановых островах или на острове, где растут только пальмы и кокосы 🙂

Чаще всего так отвечают, чтобы придать статус и доверие своей компании. Но по факту это ответ 2. Правда бывают случаи, когда компания действительно зарегистрирована в офшорных странах. Это плохо, так как можно отправить официальный юридический запрос в эту страну, и компания будет обязана дать официальный ответ в соответствии с законом этой страны.

Вопрос 2. Ведет ли ваш сервис логи?

ВОЗМОЖНЫЙ ОТВЕТ 1: да, логи ведутся.

Больше можно вопросов не задавать. Все стало понятно. Можете им написать, спасибо за честность 🙂

ВОЗМОЖНЫЙ ОТВЕТ 2: мы собираем некоторую статистику по использованию наших услуг. Переходите к вопросу 3.

ВОЗМОЖНЫЙ ОТВЕТ 3: нет, не ведутся. Переходите к вопросу 4.

Вопрос 3. Какую именно статистику вы собираете (какие данные)?

ВОЗМОЖНЫЙ ОТВЕТ 1: личные данные (например: Email, время подключения, версия браузера, ОС и т.п.)

В таком случае это делается возможно для идентификации пользователя. Скорее всего сервис ведет логи и не является анонимным. Переходите к вопросу 4, чтобы проверить это.

ВОЗМОЖНЫЙ ОТВЕТ 2: мы используем Google Analytics для статистики посещения нашего сайта. В этом нет ничего страшного, так как Google Analytics собирает только статистику по посещению сайта. Переходите к вопросу 4.

Вопрос 4. Вы сказали, что логи не ведутся. Если я буду спамить или атаковать сайты через ваш VPN, вы заблокируете мой аккаунт?

ВОЗМОЖНЫЙ ОТВЕТ 1: нет, мы не заблокируем ваш аккаунт, но если будет много абуз, то мы заблокируем доступ к сайту через VPN, с которого приходят абузы. Таким образом, ваш аккаунт будет работать, но вы не сможете зайти на этот сайт через наш VPN. Это говорит о том, что это анонимный VPN сервис и не ведет логи.

ВОЗМОЖНЫЙ ОТВЕТ 2: да, заблокируем. Все-таки у нас есть некоторая система, которая позволяет нам отключить логи на сервере, но при этом идентифицировать запрещенную деятельность клиентов. Соответственно ваш аккаунт будет заблокирован этой системой. Переходите к вопросу 5.

Вопрос 5. Расскажите подробнее как работает ваша система безопасности?

ВОЗМОЖНЫЙ ОТВЕТ 1: мы не можем вам рассказать, так как это наша тайна.

Такой ответ говорит только об одном – этот сервис ведет логи и не является анонимным. Потому что, если бы существовала такая волшебная система, то можно было бы рассказать о ней всем и гордиться ею. К сожалению, таких чудес не бывает.

ВОЗМОЖНЫЙ ОТВЕТ 2: но чаще всего после таких вопросов техническая поддержка (отдел продаж) перестает вообще отвечать на ваши вопросы. Это также говорит о том, что сервис ведет логи и не является анонимным.

ПОСЛЕДНИЙ ВОПРОС: готовы ли вы проверить на себе?

Если после ответов на все вопросы, сервис вам кажется анонимным и не ведет логи, то можно сделать проверки на себе.

Дальнейшие действия выполняйте на свой страх и риск, так как вы будете нести ответственность за свои действия. Мы не рекомендуем вам так поступать. Но данные действия напрямую ответят на ваш вопрос ведет ли VPN сервис логи.

Используйте максимальное количество способов защиты (анонимный VPN + TOR + прокси). Мы расскажем об идеальной защите в следующих статьях.

Суть заключается в том, чтобы подключиться к VPN серверу у этого сервиса и попробовать выполнить запрещенные действия. Если ваш аккаунт заблокируют, значит логи все же ведутся и сервис не является анонимным.

Еще раз скажем, что мы не рекомендуем вам так поступать, но как еще можно узнать правду?

Как работает наш анонимный VPN сервис без логов

Если любой клиент выполняет запрещенные действия через VPN сервер, то единственная цель сервиса – это остановить эти действия.

VPN cервису все равно, какой именно клиент это делает.

Можно отфильтровать трафик с помощью разных программ (например: tcpdump) и понять на какой сайт идет обращение. Или можно взять сайт, указанный в абузе, и просто заблокировать доступ к нему.

После этого ни один клиент не сможет зайти на этот сайт через VPN сервер. Атака устранена и нет смысла искать клиента, который выполнил эту атаку.

Это лишь небольшой пример как работает анонимный VPN сервис. Но он хорошо показывает, что искать клиента и блокировать его нет необходимости, только если сервис не является официальной компанией с офисом, куда может придти официальный запрос от полиции.

Нас часто спрашивают, почему у вас такая цена на VPN услуги?

В настоящее время существует много VPN сервисов, которые предоставляют услуги за $5-10 в месяц. Давайте разберемся в этом подробнее.

Феномен – VPN сервис за $5

Что получает клиент, который использует недорогую услугу? Многие думают, что недорогую безопасность. Дешевой безопасности не существует.

Уинстон Черчилль говорил “За безопасность нужно платить, а за ее отсутствие расплачиваться”.

Минусы дешевого VPN:

- дешевый или бесплатный VPN может быть приманкой полиции. Такой VPN не может предоставлять анонимные услуги, а наоборот может собирать данные о вас компании специально используют динамический IP адрес, чтобы можно было идентифицировать каждого клиента по времени и IP адресу. Каждый клиент при подключении получает уникальный выделенный IP адрес

- дешевизна достигается засчет покупки нескольких серверов и привязки к нему пакетов IP адресов из разных стран. Как следствие, использование Google DNS на всех серверах. Соответственно ваш DNS будет отображаться всегда как США, а вы будете менять точки выхода, например, на Германию, Малайзию

- падение скорости подключения, так как больше клиентов находится на 1 сервере рекомендация использовать ненадежное PPTP соединение, так как его проще всего настроить. Оно поддерживается всеми операционными системами по умолчанию

- отсутствие OpenVPN конфигов для ручной настройки подключения через официальное приложение OpenVPN с открытым исходным кодом

Мы рекомендуем использовать дешевый VPN сервис, если вам нужно сменить ваш IP адрес, чтобы разблокировать недоступные в вашей стране сервисы (например, Facebook, Twitter, Google Disk). И только в том случае, если вам не нужна анонимность. Большинство крупных VPN компаний ведут логи на серверах.

Почему так мало анонимных VPN сервисов без логов?

Анонимный VPN сервис, не ведущий логов, никак не может узнать, кто из клиентов нарушает правила. Это основная проблема, так как один недобросовестный клиент может мешать всему сервису.

Только разработка системы защиты от абуз может запретить клиентам VPN сервера нарушать правила (например: рассылать спам, производить атаки, сканировать порты серверов и т.п.)

Обычно сервисы боятся абуз и проще отказаться от клиента, чем отвечать на абузы.

Мы часто говорим слово абуза. Давайте подробнее разберем что это такое.

Что такое абуза

Абуза – от английского слова abuse, что означает жалоба. При атаке на сайт, можно написать жалобу владельцу этого IP адреса. Абуза чащего всего приходит в виде Email сообщения.

Сайт, который подвергся атаке через VPN сервер шлет жалобу владельцу IP адреса, с которого была сделана атака.

Чаще всего владельцем IP адреса является какая-либо организация, и она пересылает эту абузу владельцу сервера. И уже владелец сервера должен предпринять действия, чтобы остановить атаку.

В настоящее время уже существуют автоматические системы слежения за соблюдением авторских прав в Интернете.

Например, пользователь закачал торрент файл с известным фильмом от компании Paramount Pictures на торрент-трекер. Система автоматически находит IP адрес клиента, который сделал это и также автоматически отправляет абузу владельцу IP адреса, с которого была произведена незаконная закачка версии фильма.

Аналогичная ситуация с копиями электронных книг.

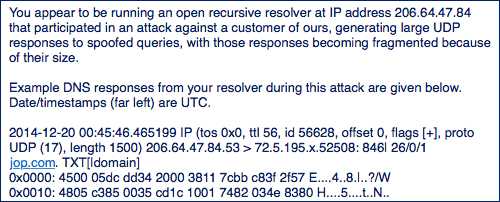

Пример абузы при атаке на сторонний сервер (картинка взята из Интернета). В абузе есть внешний IP адрес атаковавшего, время атаки и веб-сайт, который подвергся этой атаке.

Как мы обрабатываем абузы

На самом деле в абузах нет ничего страшного. Это сигнал о том, что нужно предпринять определенные действия.

В случае с торрент-трекерами, мы блокируем ресурс. Клиент больше не сможет использовать указанный VPN сервер для закачки фильма. На нашем сервисе есть список серверов, через которые разрешено закачивать торренты. Эти VPN сервера размещены в дата-центрах, которые лояльно относятся к таким действиям.

Мы не обрабатываем запросы. Наши сервера не ведут логи и поэтому сотрудничать нет никакого смысла. У нас нет никаких данных, чтобы идентифицировать клиента.

Если запросы приходят из-за атаки на сайт, то мы просто блокируем доступ к этому сайту, аналогично с торрент-трекерами.

Что будет, если не отвечать на абузы

Нужно работать с абузами. Самый главный фактор для дата-центра – это получить ответ о том, что мы устраним причину абузы. И самое главное действительно устранить ее.

Если игнорировать абузы, то дата-центр отключит сервер.

Мы обеспечиваем сервис для наших клиентов и не беспокоим по пустякам. А ответы на абузы – это наша работа.

Абузы часто приходят к нам, но наши клиенты об этом даже не знают.

Можно ли отключить логи полностью?

В Интернете пользователи часто задают вопрос, можно ли отключить логи полностью.

Существуют операционные системы, которые позволяют это сделать. К таким операционным системам относится Linux (и все его варианты).

Например, команда «log /dev/null» на Linux полностью убирает запись логов OpenVPN службы. Благодаря настройкам можно полностью отключить логирование подключений к OpenVPN серверу.

Наша работа – обеспечивать безопасность нашим клиентам.

Мы используем дополнительные средства анонимности. На наших серверах отключено протоколирование событий системы службой syslog. Мы создаем анонимизацию действий на самом сервере. Благодаря этому достигается высокий уровень безопасности и анонимности при работе с нашим сервисом.

С начала нашей работы (с 2006 года) нет ни одного случая, когда бы клиенты пострадали от наших действий.

И осталось затронуть еще одну тему в области анонимности. А правда ли существуют системы, которые могут следить за действиями пользователя в Интернете?

Системы слежения за пользователем

Существуют системы перехвата трафика и слежения за действиями пользователя в сети Интернет, через телефонные, факсовые, беспроводные и радио соединения.

Такие системы устанавливаются во всех дата-центрах в мире и находятся перед оборудованием дата-центра или Интернет-провайдером. Доступ ко всем данным есть всегда и не нужно даже писать официальные письма Интернет-провайдерам. Служба безопасности страны может сама просматривать необходимые ей данные без каких-либо разрешений со стороны Интернет-провайдера или пользователей. Даже Интернет-провайдер теперь не знает за каким пользователем следят.

Например, система Solera устанавливается в большинстве стран СНГ, Европы и США.

В России устанавливается система СОРМ.

СОРМ-1 была внедрена еще в 1996 году для прослушивания телефонных разговоров.

Система СОРМ-2 была внедрена в 2000 году, и ее функционал был расширен на слежение за пользователями в Интернете.

Сейчас уже внедрена СОРМ-3 и вот список того, что она умеет:

- привязка сетевых пакетов к идентификаторам пользователя

- организация сортировки и отбора данных по IP адресу, логинам в электронной почте, социальным сетям, службам мгновенных сообщений, по номеру телефона, месторасположению абонента

Система слежения за пользователями внедрена на всех операторах связи в мире.

Таким образом, система уже умеет отслеживать пользователей по IP адресам, социальным сетям, уникальным идентификаторам браузера, номеру телефона.

Возникает важный вопрос, а стоит ли использовать VPN и другие способы защиты, если за нами постоянно следят.

Зачем использовать VPN, если за нами следит СОРМ?

На данный момент система не умеет расшифровывать трафик. И единственной рекомендацией производителя системы как это обойти является предложение заливать вирус клиенту, который бы воровал данные с его компьютера, или физическими способами узнать ключ шифрования у пользователя 🙂

Таким образом, использование VPN помогает решить проблему слежки.

Вторым важным фактором является то, что нужно использовать VPN совместно с другими способами защиты, чтобы сделать свое пребывание в Интернете безопасным и анонимным.

Будьте экспертами в сфере Интернет безопасности. Мы будем помогать вам в этом.

Мне нужен анонимный VPN без логов

thesafety.us

Создание личного VPN Сервера для Android/ПК/Mac (почти бесплатно)

Ищите дешевый или даже бесплатный, но качественный VPN на ваш Android/ПК/Mac? Android +1 знает выход! Создаем личный VPN сервер! С помощью простой пошаговой инструкции.

Почему «Почти», зачем Свой?

Объяснять что такое VPN не вижу смысла, если зашли на данную страницу, то скорее всего уже знаете, что это такое и пользовались данным «благом». Наверное вы также знаете, что большинство «VPN» приложений в Google Play предлагают либо совсем мало трафика, а далее необходимо покупать или множество рекламы, либо все эти «положительные» качества в одном флаконе.

Отвечу сразу почему «почти бесплатно», потратив небольшую сумму вы получаете СОБСТВЕННЫЙ VPN сервер, который будет доступен в любое время суток и самое главное безопасный! Цена вопроса? Если вы планируете использовать каждый день и каждый час, то цена составит $5 в месяц, если же VPN вам необходим очень редко, тогда сумма составит $0,007 за один час.

Не такая большая сумма за СОБСТВЕННЫЙ VPN сервер для Android, а если вы планируете использовать с другом или напарником, то это совсем даром!

Теперь приготовьтесь, вам понадобиться освоить материал и сделать все по примеру!

Также вам понадобиться дебетовая/кредитная карточка для того чтобы оплатить сервер.

Кстати, данная статья о создание VPN сервера по протоколу PPTP. Если вам нужны другие варианты VPN, то ознакомьтесь с другими вариантами:

Читайте также:

Создать VPN сервер

Сервера предоставляют хостинг провайдеры, поэтому чтобы они знали с кем имеют дело необходимо вначале зарегистрироваться.

Регистрация у Хостинг провайдера

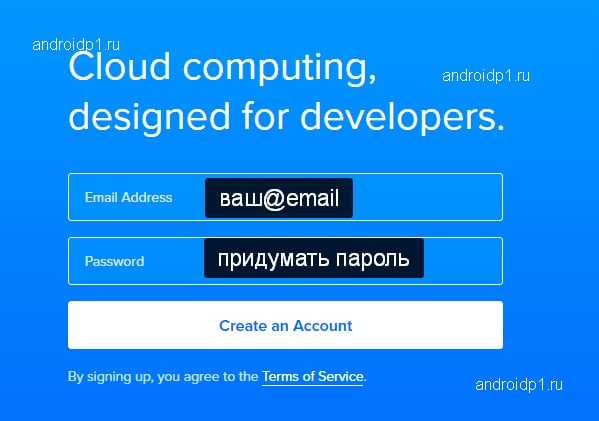

Самый выгодные тарифы и стабильность/производительность у провайдера DigitalOcean. Переходим по данной ссылке ($10 в подарок) и регистрируемся:

- Вводим свой Email

- Придумываем и вводим пароль

- Нажимаем кнопку Create an Account

- Зайти на свой электронный почтовый ящик и закончить регистрацию, перейдя по ссылке которая была указана в письме

Регистрация закончена, переходим ко второму этапу,подключение банковской карты.

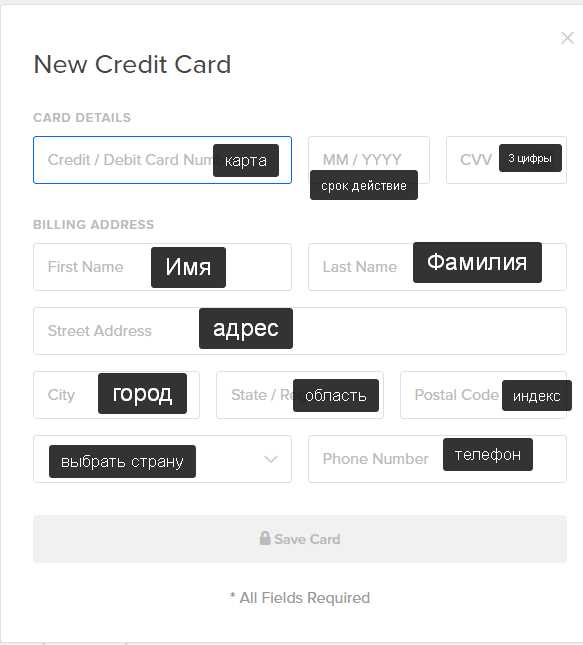

Подключение дебетовой/кредитной карточки

После регистрации вам будет необходимо ввести платежные данные, для этого у вас должна быть дебетовая/кредитная карточка с возможностью оплаты в интернет.

Все данные вводим на английском языке.

Далее переходим к третьему этапу, это выбор и создание сервера.

Создание личного сервера

Теперь о том как создать личный сервер (на данном сервере вы также можете создать сайт, либо личный облачный диск по типу Yandex Disk или DropBox), провайдер DigitalOcean называет их Droplet.

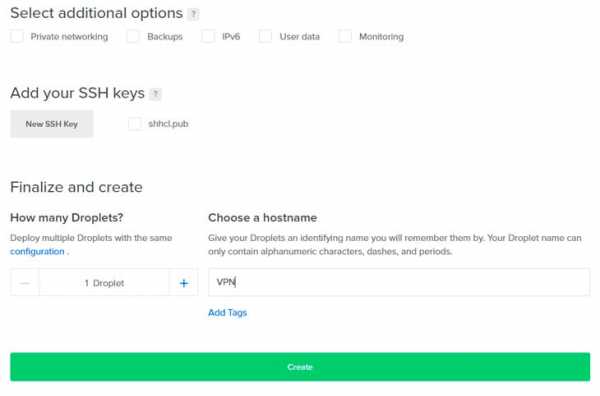

Нажимаем на кнопку Create Droplet, после чего вы попадаете на страницу создания конфигураций сервера:

- в разделе Choose an image выбрать дистрибутив Ubuntu (рекомендуется 14.04 x64)

- Выбираем тарифный план $5 в месяц или 0,007 центов в час.

- Выбираем расположение сервера, которое в дальнейшем будет эмулировать ваше расположение (если выбрать города США, то IP в VPN будет американским)

- В конце нажимаем кнопку CREATE чтобы создать Droplet (сервер)

Создание будет происходить в течение 2-5 минут. После чего на электронную почту к вам придет письмо с IP адресом сервера, логином (обычно root) и паролем.

Создание будет происходить в течение 2-5 минут. После чего на электронную почту к вам придет письмо с IP адресом сервера, логином (обычно root) и паролем.

Вы можете также узнать IP на основной странице управления Droplet.

Переходим к предпоследней части — как создать vpn сервер.

Создание VPN сервера

Подключение

Для того чтобы как-то управлять сервером (командная строка), необходим какой-то инструмент, в нашем случае это утилита PuTTY, которую надо скачать и установить.

После установки запускаем PuTTY, указываем IP адрес и нажимаем кнопку OPEN

- Далее вам необходимо ввести логин (root)

- Полученный пароль, который сразу вас попросят поменять

Внимание при вводе пароля, строка остается пустой, как будто ничего не вводите

- password — «старый», текущий пароль

- (Curent) UNIX password — повторить еще раз пароль

- Enter new UNIX password — ввести новый пароль

- Retype new Unix password — повторить новый пароль

Настройка сервера

Теперь после подключения сервера приступим к его настройке, для этого:

- Введите команду

nano vpn.shдля создания скрипта установки VPN - Вставляем в командную строку данный текст vpn (перейти по ссылке и скопировать текст)

- После вставки нажать

- Нажимаем комбинацию CTRL+O, а затем ENTER

- Нажимаем комбинацию CTRL+X

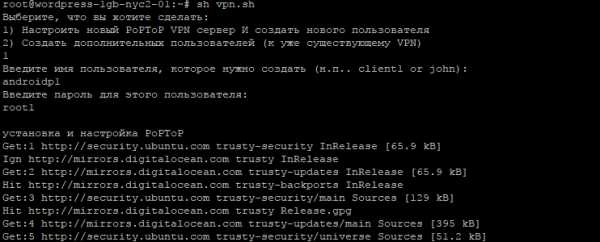

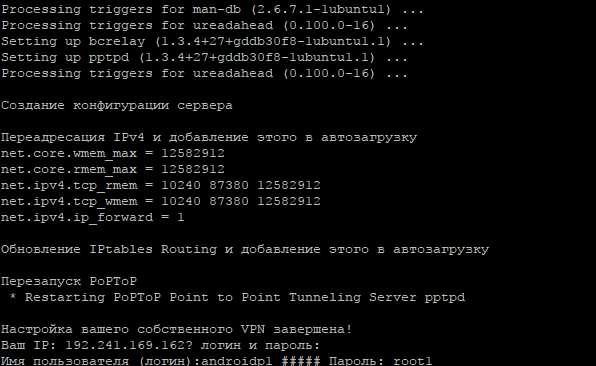

- Вводим команду sh vpn.sh после чего запуститься скрипт установки и настройки личного VPN

- Нажимаем кнопку 1 и Enter, чтобы создать нового пользователя, создаем пароль

- После ввода всех данных, произойдет установка, VPN сервер для вашего Android готов!

- Введите команду

Переходим к последнему этапу, настройке VPN подключения на вашем Android!

Подключаем свой VPN на Android

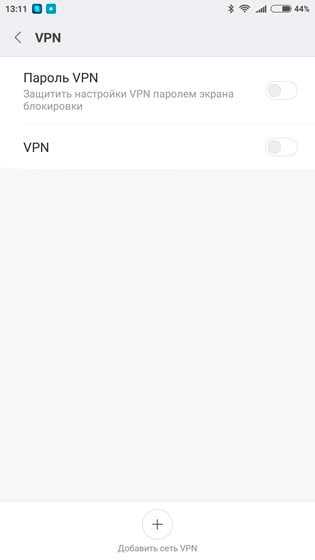

- Перейдите в настройки

- В Разделе «Беспроводные сети» выбрать «ЕЩЕ»

- Перейти в VPN

- Создаем новое подключение

- Вводим настройки

- Включаем VPN на Android

- Проверяем свой IP

Всего на данную настройку своего собственного VPN для вашего Android уйдет максиму 45 минут!

P.S. Данный VPN подходит не только для Android, но и для компьютеров.

Подключаем свой VPN в Windows

Особенности подключения на старых ОС Windows 7/8/8/8.11 рассматривать не будем, а перейдем к настройке Windows 10:

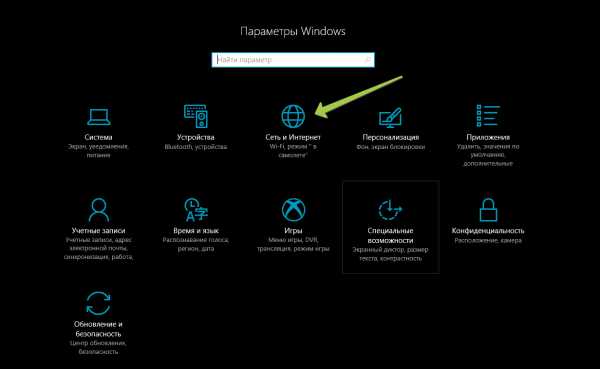

- Перейдите в ПАРАМЕТРЫ ->СЕТЬ и ИНТЕРНЕТ

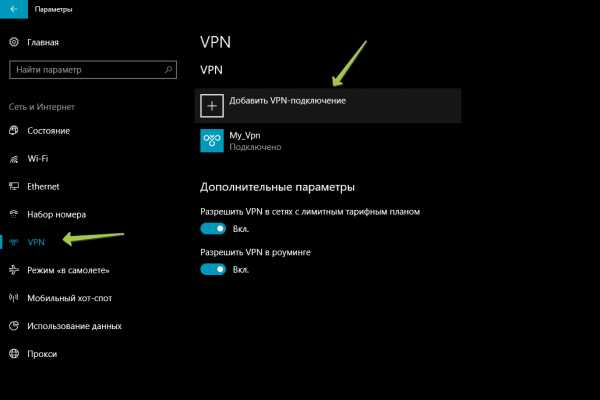

- Перейти во вкладку VPN и ДОБАВИТЬ VPN-ПОДКЛЮЧЕНИЕ

- Вносим настройки:

- Поставщик услуг VPN — оставляем как есть

- Имя подключения — называем ка хотим

- Имя или адрес сервера — вносим ip сервера или домен (если есть)

- Тип VPN — Протокол PPTP

- Тип данных для входа — Имя пользователя и пароль

- Имя пользователя — пишем то имя, что указывали при создание VPN сервера

- Пароль — пароль от имени пользователя

- Сохраняем данные и перезагружаем компьютер

- Теперь нажимаем на панели задач на кнопку сетевого подключения и выбираем VPN подключение и подключаемся

Подключаем свой VPN в Mac OS

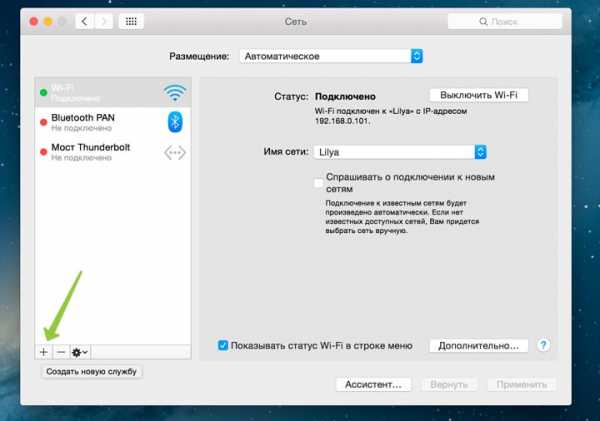

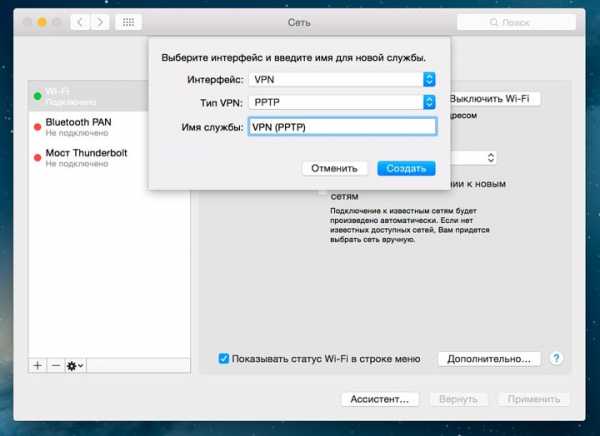

- Переходим в СИСТЕМНЫЕ НАСТРОЙКИ и выбираем СЕТЬ

- Создаем новое подключение

- Выбрать интерфейс подключения VPN, а тип VPN PPTP

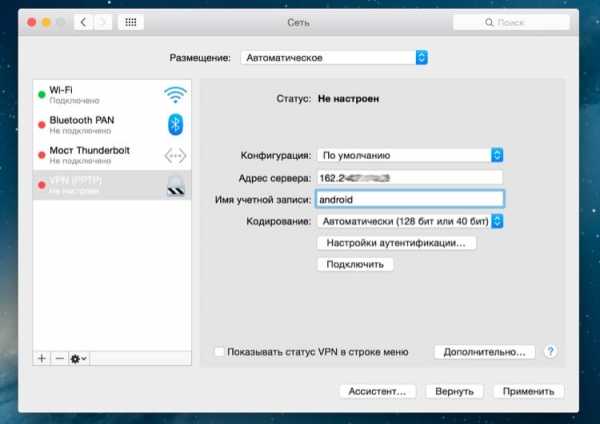

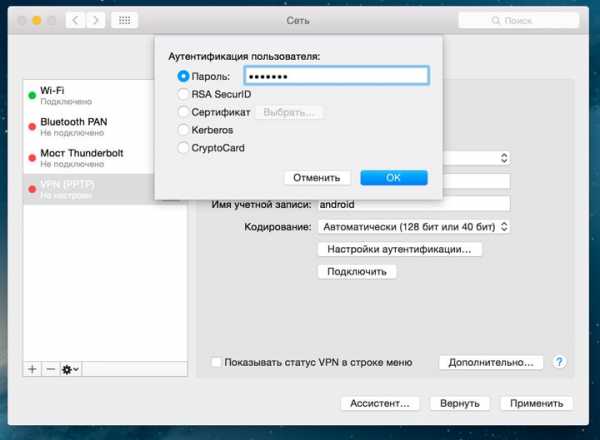

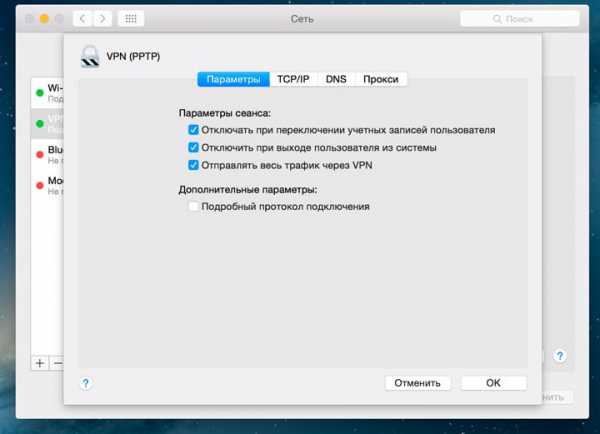

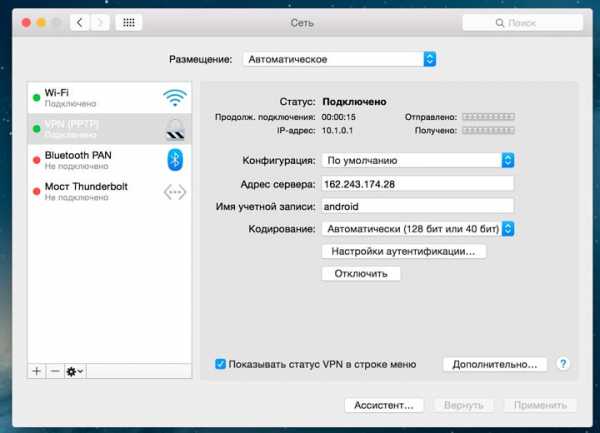

- Переходим к настройке нового подключения VPN на вашем MAC:

- Конфигурация — По умолчанию

- Адрес сервера — вносим ip сервера или домен (если есть)

- Имя учетной записи — пишем то имя, что указывали при создание VPN сервера

- Кодирование — оставляем как есть

- Настройки аутентификации — прописываем пароль от учетной записи

- Заходим в Дополнительно

- Ставим галочку напротив «Отправить весь трафик через VPN«

- Возвращаемся в основную вкладку настроек VPN, нажимаем кнопку ПРИМЕНИТЬ

- После настройки нажать на кнопку ПОДКЛЮЧИТЬ и на вашем MAC заработает VPN!

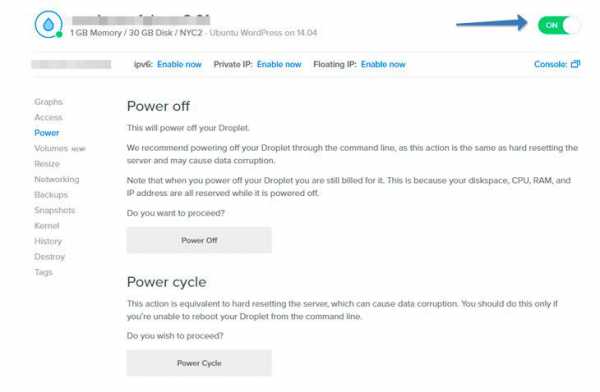

Экономим Деньги

Если вы используете VPN очень редко, то в DigitalOcean можно выключать сервер, для этого нужно перейти в управление Dpoplet и нажать на кнопку включения/отключения сервера.

Вот и все! Больше статей и инструкций читайте в разделе Статьи и Хаки Android. Оставайтесь вместе с сайтом Android +1, дальше будет еще интересней!

androidp1.ru

Создание будет происходить в течение 2-5 минут. После чего на электронную почту к вам придет письмо с IP адресом сервера, логином (обычно root) и паролем.

Создание будет происходить в течение 2-5 минут. После чего на электронную почту к вам придет письмо с IP адресом сервера, логином (обычно root) и паролем.