Как обойти блокировку любого ресурса с помощью VPN

Выполняя требования Роскомнадзора, российские провайдеры за последние несколько лет заблокировали множество популярных сайтов и не собираются останавливаться на достигнутом. Недавно в список запрещённых ресурсов попал Telegram, а уже в ближайшем будущем там может оказаться и Facebook. Самый простой способ сохранить доступ к любимым ресурсам и продолжить использовать их — это VPN-сервисы. Например, VPN99.

Как это работает

Принцип работы VPN достаточно прост: соединение с нужными интернет-ресурсами происходит не напрямую, а через промежуточный сервер. Все данные при этом передаются в зашифрованном виде, а сам VPN-сервер может находиться в любой стране мира.

За счёт последнего как раз и появляется возможность обойти заблокированные в определённом регионе ресурсы, например Telegram. После соединения с VPN-сервером все ваши действия будут осуществляться от его имени, а значит, вы виртуально измените своё местонахождение и сможете подключиться к серверам Telegram, несмотря на блокировку.

Как обойти блокировку сайтов

Чтобы попасть на заблокированный по какой-либо причине сайт, проще всего воспользоваться браузерным расширением VPN99 для Chrome или Firefox. Оно устанавливается в один клик и так же просто работает.

Разработчик: Разработчик

Цена: Бесплатно

Если нужно проводить через VPN трафик со всех приложений, то удобнее настроить VPN прямо на устройстве. Это можно сделать на компьютере, смартфоне, планшете или вообще в роутере. Разберём для примера, как настроить VPN на iOS-устройстве. Вот что потребуется сделать.

1. Регистрируемся в VPN99 и оформляем подписку.

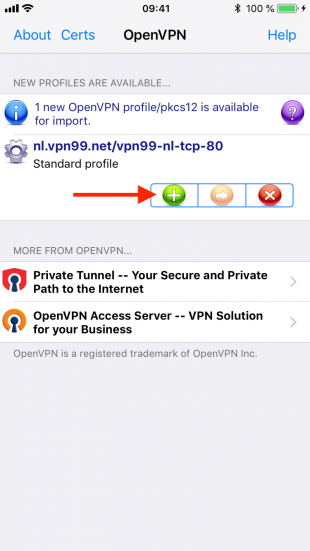

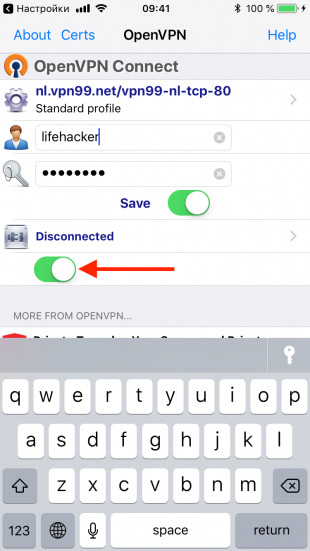

2. Устанавливаем из App Store бесплатное приложение OpenVPN.

3. Открываем в Safari конфигурационный файл VPN99 и жмём «Открыть в программе OpenVPN».

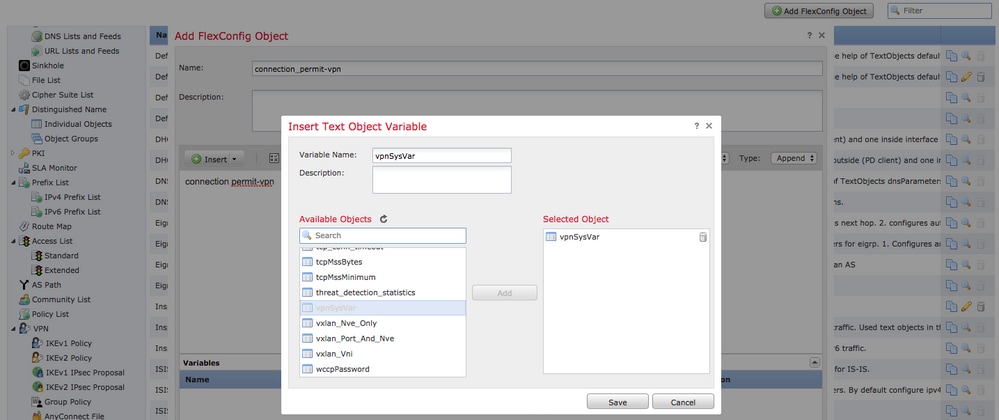

4. В открывшемся окне программы жмём кнопку «Добавить» и подтверждаем добавление профиля VPN.

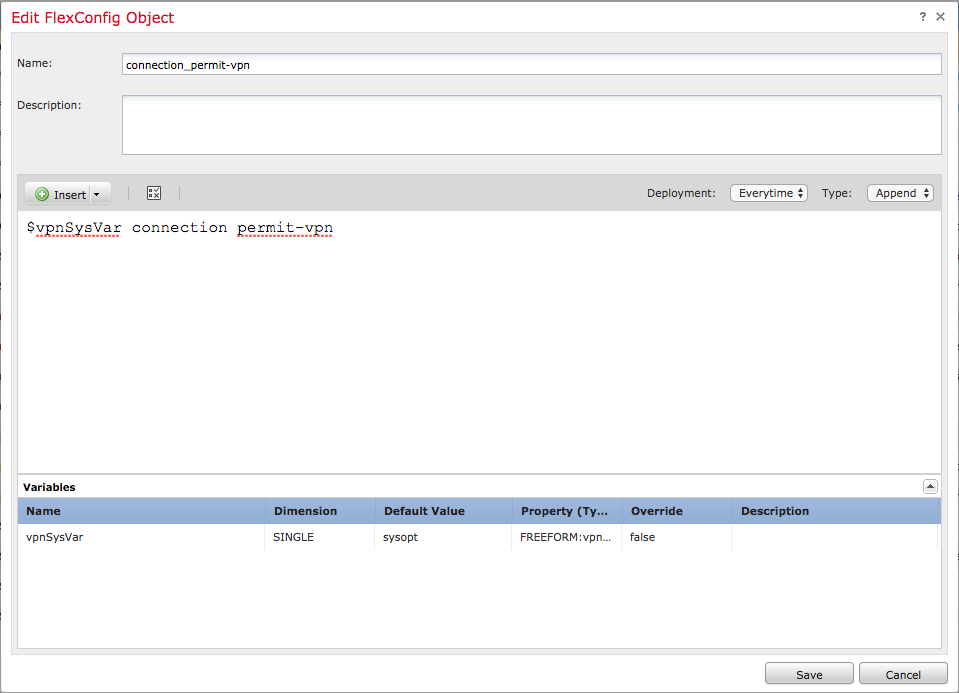

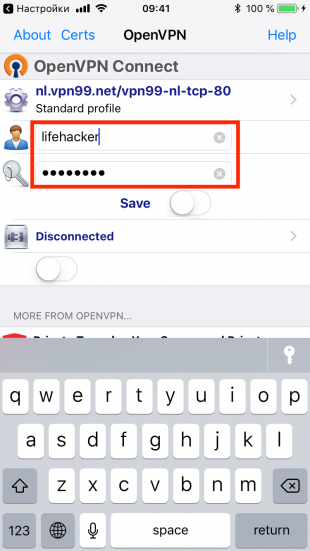

5. Вводим в поля User ID и Password логин и пароль, которые использовались при регистрации в VPN99, и включаем тумблер Save, чтобы не вводить данные при каждом включении VPN.

6. Включаем VPN и разрешаем установить соединение.

7. Теперь для активации VPN в следующий раз нужно будет лишь зайти в приложение и включить тумблер в настроенном подключении или воспользоваться меню VPN в настройках iOS.

У VPN99 есть подробные пошаговые инструкции по настройке VPN на любой платформе, включая Windows, macOS, Linux, Android, iOS и другие.

Почему стоит воспользоваться VPN99

Удобство

Удобство работы — одна из главных причин. Сервис настолько прост, насколько это вообще возможно: настройте подключение один раз и дальше всё будет просто работать. С VPN99 можно обходить блокировки различных ресурсов, включая Telegram, и использовать недоступные на территории России сервисы.

И без того простой процесс настройки VPN снабжён детальными пошаговыми инструкциями для каждого из поддерживаемых устройств. А если какие-либо вопросы по настройке или работе сервиса всё же возникнут, получить на них оперативные ответы можно у специалистов службы поддержки VPN99.

Безопасность

Даже если VPN вам интересен лишь в качестве инструмента для обхода блокировок, вы автоматически получаете при его использовании другие бонусы.

Благодаря шифрованию данных они недоступны никаким сервисам и хакерам. Вы фактически становитесь невидимкой и получаете полную анонимность. Кроме того, ни провайдеры, ни спецслужбы не могут отследить ваши действия в интернете, а значит, вся переписка будет полностью конфиденциальна.

Выгода

Всего за один доллар вы получите полноценный VPN со всеми его возможностями. Никаких скрытых комиссий, дополнительных покупок и расширенных версий.

У VPN99 один-единственный тариф, в который всё включено, так что тратить время на изучение условий и выбор оптимального тарифа не придётся.

Подключить VPN

На март 2017 г. доля вакансий о работе с удаленным доступом, размещенных на hh.ru составляла 1,5% или 13 339 вакансий. За год их число удвоилось. В 2014 г. численность удаленных сотрудников оценивалась в 600 тыс. чел или 1% от экономически-активного населения (15–69 лет). J’son & Partners Consulting прогнозирует, что к 2018 г. около 20% всех занятых россиян будут работать удаленно. Например, до конца 2017 г. Билайн планирует перевести на удаленное сотрудничество от 50% до 70% персонала.

Зачем компании переводят сотрудников на удаленку:

- Сокращение затрат компании на аренду и содержание рабочих мест.

- Отсутствие привязки к одной локации дает возможность собирать команду

проекта, которую никогда нельзя было бы собрать в пределах одного города. Дополнительный плюс – возможность использования более дешевой рабочей силы. - Удовлетворение потребности сотрудников в связи с их семейными обстоятельствами.

Мы для себя открыли потребность в VPN более 10 лет назад. Для нас мотиватором предоставления VPN доступа сотрудникам была возможность оперативного доступа в корпоративную сеть из любой точки мира и в любое время дня и ночи.

Вариантов решений достаточно много. Зачастую решение стоит принимать исходя из того, какое оборудование и софт уже используются в компании, навыком настройки какого ПО обладает системный администратор. Начну с того от чего мы отказались сразу, а затем расскажу что мы попробовали в на чем мы в итоге остановились.

VPN в роутерах

Так называемых “китайских решений” на рынке много. Практически любой роутер имеет функциональность встроенного VPN сервера. Обычно это простое вкл/выкл функционала и добавление логинов паролей для пользователей, иногда интеграция с Radius сервером. Почему мы не стали рассматривать подобное решение? Мы прежде всего думаем о своей безопасности и непрерывности работе сервиса. Подобные же железки не могут похвастаться ни надежной защитой (прошивки выходят обычно очень редко, или не выходят в принципе), да и надежность работы оставляет желать лучшего.

VPN Enterprise класса

Если посмотреть на квадрат Гартнера то на VPN рынке уже давно лидирующие позиции занимают компании, которые производят сетевое оборудование. Juniper, Cisco, Check Point: все они имеют комплексные решения решения, в составе которых есть и VPN сервис.

Минусов у подобных решений, пожалуй, два. Первый и главный — высокая стоимость. Второй — скорость закрытия уязвимостей оставляет желать лучшего, а если не платить ежегодные взносы за поддержку, то обновлений безопасности ждать не стоит. Не так давно появился и третий момент — закладки, встроенные в ПО крупных сетевых вендоров.

Microsoft VPN

10 лет назад мы были компанией, ориентированной прежде всего на Windows. Microsoft предлагает бесплатное решение для тех, у кого вся инфраструктура построена на их базе. В простых случаях настройка не вызывает сложностей даже у начинающего системного администратора. В нашем случае мы хотели выжать из VPN все с точки зрения безопасности, соответственно, использование паролей было исключено. Мы естественно хотели использовать сертификаты вместо паролей и для хранения ключевой пары использовать свой продукт Рутокен ЭЦП. Для реализации проекта нам нужно было: контроллер домена, радиус сервер и правильно поднятая и настроенная инфраструктура PKI. Подробно на настройке я останавливаться не буду, в интернете есть достаточно много информации по данным вопросам, а правильная настройка PKI вообще может потянуть на десяток статей. Первым протоколом, который мы использовали у себя, был протокол PPTP. Долгое время данный вариант VPN нас устраивал, но в конечном итоге нам пришлось отказаться от него по двум причинам: PPTP работал далеко не везде и мы начинали пользоваться не только Windows, но и другими операционными системами. Поэтому мы стали искать альтернативы. Замечу, что поддержка PPTP не так давно была прекращена apple. Для начала мы решили посмотреть, что еще из протоколов может предложить на Microsoft. SSTP/L2TP. SSTP нас устраивал всем, за исключением того, что он работал только на Windows. L2TP данным недостатком не обладал, но его настройка и поддержание его в работе показались нам достаточно затратными и мы решили попробовать альтернативы. Хотелось более простого решения, как для пользователей, так и для администраторов.

OpenVPN

Мы в компании “Актив” искренне любим open source. Выбирая замену Microsoft VPN мы не могли обойти стороной решение OpenVPN. Основным плюсом для нас было то, что решение «из коробки» работает на всех платформах. Поднять сервер в простом случае достаточно просто. Сейчас, используя docker и, к примеру готовый образ, это можно сделать за несколько минут. Но нам хотелось большего. Нам хотелось добавить в проект интеграцию с Microsoft CA, для того, чтобы использовать выданные ранее сертификаты. Нам хотелось добавить поддержку используемых нами токенов. Как настраивать связку OpenVPN и токены описано к примеру вот в этой статье. Сложнее было настроить интеграцию Microsoft CA и OpenVPN, но в целом тоже вполне реализуемо. Получившимся решением мы пользовались около трех лет, но все это время продолжали искать более удобные варианты. Главной возможностью, которую мы получили, перейдя на OpenVPN, был доступ из любой ОС. Но остались еще две претензии: сотрудникам компании нужно пройти 7 кругов ада Microsoft CA для выписывания сертификата, а администраторам по-прежнему приходилось поддерживать достаточно сложную инфраструктуру VPN.

У нас есть знание, как использовать токены в любых операционных системах, у нас есть понимание, как правильно готовить инфраструктуру PKI, мы умеем настраивать разные версии OpenVPN и мы имеем технологии, которые позволяют управлять всем этим удобным для пользователя образом из окна браузера. Так возникла идея нового продукта.

Настройка Рутокен VPN

Мы действительно постарались сделать настройку простой и понятной. Вся настройка занимает всего несколько минут и реализована как мастер начальной настройки. На первом шаге нужно настроить сетевые настройки устройства, думаю комментарии здесь будут лишними.

На втором шаге нужно ввести название компании и подождать несколько минут, пока устройство произведет настройку встроенного центра сертификации.

Третьим шагом необходимо настроить сам VPN сервис. Указать внешний IP, на который будет происходить подключение. Выбрать тип шифрования и адресацию сети.

Четвертым шагом настройки мы создаем локальных пользователей, или добавляем их из AD

На этом настройку можно считать завершенной, все остальные действия может произвести сам сотрудник (хотя все может сделать и администратор).

Личный кабинет сотрудника

После того, как администратор добавил пользователей, сотрудник может воспользоваться порталом самообслуживания.

В зависимости от операционной системы и браузера сотрудника, понадобится установить плагин и расширение для браузера, которые необходимы для работы с токенами.

После установки плагина/расширения нам остается лишь сгенерировать сертификат себе на Рутокен ЭЦП.

И установить клиент под нужную операционную систему:

Как все это работает?

Немного об аппаратной части. Изначально мы долго думали, какую “базу” использовать для нашего решения, так как нужно было соблюдать баланс между стоимостью, удобством, производительностью. После исследований, что предлагается на рынке, мы остановились на двух вариантах реализации и дальнейшего распространения решения:

- x86 (Enterprise) – программное решение, которое предоставляется конечному потребителю в виде образа виртуальной машины, который можно развернуть в рамках своей ит-инфраструктуры.

- Raspberry Pi – уже достаточно известный микрокомпьютер, который обладает вполне неплохой производительностью при не самой высокой стоимости и который можно начать использовать как VPN-сервер уже через 10 минут после того, как его в прямом смысле вынули из коробки.

Итак, теперь рассмотрим то, как работает наше решение. Первично хочется напомнить, что у нас реализована двухфакторная аутентификация. В качестве носителей клиентских закрытых ключей и сертификатов используются токены собственного производства, а также программное обеспечение для работы с ними.

Но изначально, нам все же нужно осуществить настройку сервисов, которые требуются для корректной работы продукта. Настройка сервисов осуществляется на текущий момент специалистами нашей компании в полуавтоматическом режиме. Это значит, что автоматизирован процесс деплоя программного обеспечения и первичных настроек, но инициализация данного процесса пока остается привилегией человека. Во время первичной настройки устанавливаются системные пакеты, python, django, OpenVPN, supervisor, OpenSSL и пр.

А что же дальше? Далее необходимо настроить всю инфраструктуру, которая собственно и отвечает в целом за безопасность. А именно: CA (центр сертификации), PKI (инфраструктура открытых ключей), выписать необходимые ключи и сертификаты.

Создание PKI и CA, а также формирование файла конфигурации OpenVPN-сервера, генерация ключей и выписывание сертификатов осуществляется уже после передачи продукта клиенту. Но это не значит, что для этого необходимо иметь какие-то специфические знания и прямой доступ к операционной системе. Все реализовано в бизнес-логике бэкенда системы администрирования, доступ к которой предоставляется через Web-интерфейс. От клиента требуется только ввести минимальный набор атрибутов (описано выше), после чего стартует процесс инициализации PKI и создания СА. Описывать конкретные вызовы системных команд смысла особого нет, так как уже давно все описано и разжевано до нас. Главное, что мы сделали — это автоматизировали данный процесс, избавив пользователя от необходимости обладать специфическими знаниями в администрировании.

Для работы с ключами и сертификатами мы решили не изобретать велосипед (хотя очень хотелось и до сих пор вынашиваем мысль его изобрести исходя из наших дальнейших планов развития продукта) и используем easy-rsa.

Самый долгий процесс при настройке инфраструктуры – это генерация файла Diffie-Hellman. Мы долго экспериментировали с параметрами и пришли к балансу “качество-производительность”. Хотя были мысли вообще избавиться от данного шага, нагенерировать таких файлов заранее, используя наши серверные мощности и просто “раздавать” их во время первичной инициализации. Тем более, что данные, содержащиеся в этом файле не являются приватными. Но пока мы оставили эти мысли для дальнейших “изысканий”.

Далее необходимо предоставить конечному пользователю механизм самостоятельного создания ключевых пар, формирования запросов на выписку сертификата в CA и собственно получение данного сертификата с записью на токен. А так же необходим клиент, позволяющий установить VPN-соединение с предварительной аутентификацией на токене.

Первую задачу мы решили благодаря нашему плагину который реализует функциональность электронной подписи, шифрования и двухфакторной аутентификации для Web- и SaaS-сервисов. Для того, чтобы выписать сертификат и записать его на токен, пользователь должен установить данный плагин, перейти по ссылке чтобы попасть в личный кабинет сервиса RutokenVPN, предварительно подключив токен к компьютеру (подробнее о плагине можно прочитать на нашем ресурсе )

При инициализации процесса выписывания сертификата, осуществляется запрос на токен для генерации ключевой пары а также запрос на выписку сертификата в CA. Приватный ключ записывается на токен, а запрос на выписку сертификата отправляется в СА, который в свою очередь осуществляет его выписывание и возвращает в ответе. После чего сертификат так же записывается на токен.

Почти все готово для установления VPN-соединения. Не хватает клиента, который “знает”, как работать с сервером и нашими токенами.

Наш клиент реализован на Electron. Кто не в курсе, что это за зверь, то если совсем кратко – возможность реализовать десктопное приложение, используя js, css и html. Не вдаваясь в подробности, клиент является неким “враппером” над OpenVPN-клиентом, позволяющим осуществлять его вызовы с нужными параметрами. Почему именно так? На самом деле нам было так удобней, хотя выбранное решение и накладывает определенные ограничения.

Так как мы используем токен как носитель ключевой информации, необходимой для аутентификации при установлении VPN-сессии, то нам нужно сконфигурировать OpenVPN-клиент для работы с ним. Провайдером PKCS#11 является библиотека собственной разработки для работы с нашими токенами, путь к которой и прописывается в настройках OpenVPN клиента. Подробнее о ней можно почитать здесь.

При запросе на установку VPN-соединения, запрашивается PIN-код ключа, при корректном вводе извлекается сертификат для аутентификации клиента, осуществляется хэндшейк клиента с сервером и устанавливается VPN-соединение. Знающие люди могут возразить, что не все так просто, но целью данного описания не является рассказать все тонкости работы OpenVPN, а только осветить основные моменты нашей реализации.

Немного о наших планах. Основное, над чем сейчас мы работаем — это реализация ГОСТ-шифрования. Уже пройден достаточно большой путь исследований, позволивший нам максимально приблизиться к ее реализации. В ближайшее время сможем удовлетворить интерес потенциальных клиентов в данной функциональности.

Статья написана достаточно подробно, с расчетом даже на тех людей, кто впервые зашел в раздел Windows «Сетевые подключения».

Для чего это может пригодиться:

- Вы фрилансер на сайтах вроде freelancer.com, upwork.com и т.д. И вы часто путешествуете. Есть большая вероятность, что вас забанят при заходе в аккаунт с другого IP. В этой статье описано одно из решений данной проблемы.

- Иная необходимость удаленно использовать определенный IP.

- Предоставление кому-либо в любой точке мира именно вашего IP.

Содержание:

- Настройка VPN-сервера на роутере

- Подключение к VPN через Windows

- Автоподключение к VPN при включение ПК

- Блокировка доступа к интернету кроме VPN-соединения (блокировка интернета без VPN)

1. Настройка VPN-сервера на роутере

Сразу хочу сказать, что не все роутеры поддерживают функцию VPN. Буду показывать на примере роутера Tenda. Для других процедура аналогична.

1. Подключаемся к роутеру. Вводим локальный IP роутера в адресную строку браузера. В моем случае это 192.168.0.1. Посмотреть его можно на наклейке на нижней части роутера, либо в интернете.

2. Вводим логин/пароль. Обычно логин и пароль одинаковы: admin. Если нет, смотрите в инструкции к своему роутеру или в интернете.

3. Переходим во вкладку «VPN/PPTP сервер». На других роутерах это может быть сразу вкладка «VPN-сервер». Если ничего подобного нет, скорее всего, ваш роутер не поддерживает VPN.

4. Включаем сервер PPTP, включаем шифрование. Добавляем Имя пользователя (Логин) и Пароль для подключение к этому серверу. Сохраняем.

Настройка сервера VPN на роутере закончена. Переходим к настройкам Windows.

2. Подключение к VPN через Windows

Настройка будет проводиться на примере чистой Windows 7. На более старших версиях процедура отличается не сильно.

1. Переходим в «Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом». Нажимаем «Настройка нового подключения или сети».

2. Выбираем поочередно «Подключение к рабочему месту/Нет, создать новое сетевое подключение/Использовать мое подключение к интернету (VPN)».

3. В следующем окне в поле «Интернет-адрес» вводим IP нашего VPN-сервера. В поле «Имя местоназначения» указываем любое название на английском без пробелов (например vpn-lab).

Чтобы узнать внешний IP ранее настроенного роутера, нужно зайти с любого устройства, подключенного к роутеру-VPN-серверу, на сайт 2ip.ru. Вписываем указанный там IP в поле.

4. Вводим Логин и Пароль для подключения к сети VPN, которые добавлялись ранее. Нажимаем «Подключиться».

5. Если все сделано правильно, в списке подключений отобразится созданное VPN-подключение. Открываем свойства этого подключения.

6. Настраиваем пункты во вкладках как показано на рисунках ниже. Нажимаем ОК.

7. Проверяем работоспособность. Теперь при проверке внешнего IP (например, через сайт 2ip.ru) должен отображаться IP-адрес роутера-сервера, а не ваш.

3. Автоподключение к VPN при включение ПК

1. Запускаем «Планировщик заданий».

2. Выбираем «Создать простую задачу».

3. В поле «Имя» вводим любое имя (Например AutoVPNConncet).

4. В поле «Триггер» выбираем «При входе в Windows».

5. Действие — «Запустить программу».

6. Далее в поле «Программа или сценарий» вводим «C:\Windows\system32\rasdial.exe». В поле «Добавить аргументы» вводим «<имя VPN-соединения в списке сетевых подключений> <Логин> <Пароль>» без кавычек. В моем случае это было «vpn-lab TestUser TestPassword».

7. Ставим галочку на «Открыть окно „Свойства“ после нажатия кнопки „Готово“». Нажимаем «Готово».

8. В открывшемся окне ставим галочку на «Выполнить с наивысшими правами». Нажать ОК.

9. Готово. Осталось проверить. Перезагрузите компьютер. После этого проверьте свой IP в сети (например на 2ip.ru). Он должен совпадать с VPN-адресом.

4. Блокировка доступа к интернету кроме VPN-соединения (блокировка интернета без VPN)

1. Переходим в «Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом».

2. VPN-подключение определяем как «Домашняя сеть», сетевое подключение как «Общественная сеть».

3. Открываем «Брандмауэр Windows в режиме повышенной безопасности» и нажимаем на «Свойства брандмауэра Windows».

4. Во вкладке «Общий профиль» блокируем Входящие и Исходящие соединения. В «Защищенные сетевые подключения» выбрать все.

5. Переходим во вкладку «Правила для входящих соединений». Нажимаем «Создать правило».

6. Далее выбираем:

- Тип правила: «Настраиваемые»

- Программа: «Все программы»

- Протокол и порты: «Тип протокола: Любой»

- Область: «Локальные IP: Любой; Удаленные IP: Указанный IP» и здесь добавляем IP вашего VPN (как на скрине ниже).

- Действие: «Разрешить подключение»

- Профиль: ТОЛЬКО «Публичный»

- Имя: (любое) «VPN1»

Нажимаем «Готово».

7. Переходим во вкладку «Правила для исходящих соединений». Нажимаем «Создать правило» и делаем все как в предыдущем пункте.

8. Проверяем работоспособность. Теперь при отключенном VPN должен отсутствовать доступ в интернет.

Буду благодарен всем за конструктивные замечания и предложения.

Настройка VPN сервера и клиентского компьютера

Чтобы разобраться с настройкой VPN, необходимо понимать, что же это такое. VPN (Virtual Private Network) – это виртуальная частная сеть. В неё входит группа протоколов, с помощью которых можно организовать визуальную сеть поверх незащищенной сети. Её используют для того, чтобы получить доступ в интернет, доступ в корпоративную сеть и объединение её сегментов.

На какие типы делят VPN?

VPN делятся на:

- PPTP (Point-to-point Tunneling Protocol) – туннельный протокол типа точка-точка. Такой протокол организовывает защиту соединения. Для этого создаётся туннель поверх стандартной сети. На данный момент этот тип протокола не рекомендуют, потому что он считается самым небезопасным протоколом. Как организовать такой протокол? Для настройки используются 2 сетевые сессии: PPP и TCP сессия. Для установки PPP сессии необходим протокол GRE. Эту сессию устанавливают для передачи данных. Для управления используется соединение на TCP порту. Из-за такого «строения» протокола в гостиничных и мобильных операторах могут появиться проблемы.

- L2TP (Layer 2 Tunneling Protocol). Этот протокол лучше, чем предыдущий. Он базируется на двух протоколах: PPTP и L2F. В нём объединяется каналы данных и управления, также добавляется шифрование, что делает его более безопасным.Помимо этого, есть ещё одно преимущество L2TP перед PPTP — L2TP намного легче воспринимается большинством брандмауэров, в отличие от PPTP.

- SSTP(Secure Socket Tunneling Protocol) – протокол безопасного туннелирования сокетов. Он основывается на SSL, который является безопасным уровнем сокета и построен на криптографической системе с использованием открытого и закрытого ключа. SSTP допускает создание защищенного соединения из любого места с помощью HTTPS и открытого порта 443. Его самым важным достоинством является эффективное использование сетевых ресурсов.

Для чего используются VPN?

Давайте более детально рассмотрим самые частые сферы применения VPN:

- Выход в сеть интернета. Зачастую, используется провайдерами городских сетей. Но также этот способ достаточно популярен и в сетях предприятий. Главное его преимущество заключается в обладании высоким уровнем безопасности. Этому факту способствует осуществление доступа в интернет через две различные между собой сети. Это позволяет задать для них различные уровни безопасности. Классическое решение подразумевает в себе раздачу интернета в корпоративную сеть. В этом случаи выдержать уровни безопасности для локального и интернет трафика практически невозможно.

- Доступ в корпоративную сеть снаружи. Также существует возможность объединения сетей всех филиалов в одну сеть. Эта функция и есть основной целью разработчиков VPN – возможность организации безопасной работы в единой корпоративной сети для пользователей, месторасположения которых вне предприятия. Достаточно широко применяется в качестве соединителя территориально-разнесенных подразделений, обеспечения выхода в сеть для сотрудников, которые находятся в командировке или же в отпуске, открывает возможность работать, не выходя из собственного дома.

- Объединение компонентов корпоративной сети. Чаще всего сеть предприятия включает в себя определенное количество сегментов, которые имеют различные уровни безопасности и доверия. В этой ситуации для взаимодействия между сегментами можно применить VPN. Это решения считается наиболее безопасным, если сравнивать его с простым соединением. Поступивши таким образом можно организовать доступ сети складов к отдельным ресурсам сети отдела реализации. В связи с тем, что это отдельная логическая сеть, для нее можно задать нужные требования по безопасности и при этом не вмешиваться в функциональный процесс отдельных сетей.

Особенности настройки VPN соединения

Присутствует большая вероятность того, что клиентами VPN будут рабочие станции под управлением операционной системы Windows. Но необходимо выделить, что сервер может беспрепятственно выполнять свои основные функции как под Windows, так и под Linux или BSD. В связи с этим мы приступим к рассмотрению Windows 7. Не стоит останавливать свое внимание на базовых настройках. В них нет ничего сложного, и они понятны абсолютно каждому пользователю. Нужно остановиться на одном тонком нюансе:

- Во время подключения стандартного VPN соединения главный шлюз будет указан для VPN сети, иными словами, на клиентской машине интернет полностью исчезнет или же будет использоваться через подключения в какой-либо удаленной сети. Такое неудобство может привести к существенным финансовым затратам – двойной оплате трафика (первый раз оплачивается удаленная сеть, а во второй раз сеть провайдера). Чтобы не допустить таких ситуаций необходимо на закладке «Сеть», в свойствах протокола TCP/IPv4, нажать кнопку «дополнительно» и в новом открытом окне снять галочку с позиции «Использовать основной шлюз в удаленной сети». На рисунке можно визуально ознакомиться с этим действием.

Этот вопрос не требовал подробного рассмотрения, если бы не массовые возникновения проблем и незнание причин такого странного поведения VPN соединения у многих системных сотрудников.

Что же такое маршрутизация? Если особо не вдавться в подробности темриналогий то можно сказать, что это совокупность правил, которые определяют маршрут следования данных в связных сетях. Их можно сравнить с дорожными указателями и разметкой. Представьте себе ситуацию: вы попали в совершенно чужой для вас город, где отсуствуют какие-либо знаки и разметка на перекрестках. Вы впадаете в растерянность. Аналогичная ситуация происходит и в сетях. Люые сетевые пакеты осуществляют свое передвижение согласно определенному набору правил – таблиц маршрутизации. Именно благодаря им можно отправить документ на сетевой принтер для его распечатки, а электронное письмо попадет точно адрессату.

Если же вы желаете использовать VPN соединение в качестве работы удаленных клиентов в корпоративной сети, то возникает необходимость настройки маршрутов. Если же не провести этот процесс, то, как тогда пакет самостоятельно определит, что ему необходимо именно через туннель попасть в вашу корпоративную сеть? Вы же не указываете в почтовом письме или телеграмме, что ее нужно доставить «бабушке в деревню».

На сегодняшний день известны несколько способов построения виртуальной сети. Каждый из них подразумевает в себе свою уникальную схему маршрутизации. Давайте рассмотрим их подробней:

Все клиенты получают адреса из диапазона локальной сети

Этот вариант функционирует только при условии поддержки со стороны Proxy ARP, позволяющий объеденить две не связные между собой сети в одну целую. Считается, что все хосты расположены на одной физической сети и обмениваются траффиком без дополнительной маршрутизации.

Основными преимуществами этого способа являются простота и полный доступ к сети удаленных клиентов. Однако в таком случае вы получаете низкий уровень безопасности и невозможность разграничения доступа между пользователями локальной сети и VPN клиентам.

В результате клиенты могут получить адреса из диапазона, не являющегося частью локальной сети, но который маршрутизируется из нее.

В таком случае удаленные клиенты выделяются в отдельную подсеть (на картинке это 10.0.1.0/24). При этом на рисунке видно, что обе подсети могут быть составляющими общей сети — 10.0.0.0/23. Таким образом, управление структурой может осуществляться с помощью маршрутизации или маски подсети.

Первый вариант заключается в перемещении компьютеров в сеть 10.0.0.0/23 (для этого необходимо изменить маску сети на 255.255.254.0), что предоставит ему доступ к обеим подсетям.

Второй вариант состоит в направлении пакетов из одной подсети в другую с помощью шлюза. Этот способ лучше подходит для этой ситуации, так как мы получим возможность настраивать правила для разных подсетей, создавая разные уровни доверия.

Для того чтобы получить доступ с клиентского компьютера, находящегося в одной подсети, в другую, следует использовать статическую маршрутизацию. Записи будут иметь такой шаблон:

X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z

В этом шаблоне сеть — Х.Х.Х.Х, маска сети — Y.Y.Y.Y, а шлюз — Z.Z.Z.Z. для того чтобы добавить маршрут в ОС Windows нужно воспользоваться командой routeadd. Общая запись команды выглядит так:

routeadd X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z

В ОС Linux запись немного меняет свою форму, но в целом остается неизменной:

routeadd -net X.X.X.X netmask Y.Y.Y.Y gw Z.Z.Z.Z

Стоит отметить, что команды действуют до первой перезагрузки. Хотя это создает определенные трудности, этим свойством можно воспользоваться при ошибке в создании маршрута. После того как вы убедились, что всё работает правильно, следует добавить постоянные маршруты. Для этого к уже известной нам команде следует добавить ключ –p:

routeadd X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z -p

Чтобы осуществить это в Ubuntu, после описания интерфейса в файле /etc/network/interfaces, следует добавить строку:

uprouteadd -net X.X.X.X netmask Y.Y.Y.Y gw Z.Z.Z.Z

Теперь вернемся к маршрутам. Для того чтобы предоставить доступ к локальной сети, следует для удаленных клиентов прописать к ней маршрут:

10.0.0.0 mask 255.255.255.0 10.0.1.1

И наоборот: для осуществления доступа из локальной сети к ПК удаленных клиентов следует прописать

10.0.1.0 mask 255.255.255.0 10.0.0.1

Такую схему рекомендуется использовать в большинстве случаев, ведь вы сможете регулировать права клиентов в локальной сети.

Удаленные клиенты имеют адреса, которые не являются частью локальной сети, но могут из нее маршрутизироваться.

Обратите внимание, что эта схема не рассчитана на маршрутизацию из локальной сети в удаленную. Зачастую она используется для предоставления доступа клиентам с низкой степенью доверия. Таким образом, клиентам доступны только опубликованные в VPN ресурсы. Стоит отметить, что для доступа к локальной сети этого недостаточно — дополнительно следует настроить сервер на трансляцию пакетов из удаленной сети в локальную и обратно.

Публикацию ресурса в сети VPN можно осуществить следующими путями: с помощью размещения его на VPN сервере и разрешению доступа к нему из удаленной сети, путем прокинутого порта в удаленную сеть или же подключения ресурса в роли клиента сети. Ниже представлена схема, на которой изображен сервер терминалов с маршрутом 10.0.0.2, доступный по адресу 172.16.0.2 удаленной сети.

VPN Соединение двух подсетей

Приведенная схема служит для соединения нескольких подсетей в целостную единственную сеть. Такая сеть имеет более сложную структуру. Однако если понять процесс направления пакетов через интерфейсы, сразу все становится на места. При данных условиях X.X.X.X — IP адрес основного офиса, а филиалы имеют серые IP адреса. Роутер офиса осуществляет подключение в качестве клиента. На нем находится VPN сервер.

Теперь поговорим о маршрутизации. Клиенты подсети LAN1 производят передачу пакетов к подсети LAN2 на сетевой шлюз роутера. Равным образом роутер передает пакеты на противоположный конец VPN туннеля. Точно такая же маршрутизация должна быть проведена для подсети LAN2.

Для этого необходимо написать маршрут к LAN2 на клиентах подсети LAN1:

10.0.1.0 mask 255.255.255.0 10.0.0.1

Нужно также прописать маршрут другого конца туннеля на роутере LAN1:

10.0.1.0 mask 255.255.255.0 172.16.0.2

Для клиентов LAN2 маршруты должны иметь следующий вид:

10.0.0.0 mask 255.255.255.0 10.0.1.1

PPTP является простым в реализации протоколом. Но не стоит забывать о том, что не нужно использовать его при работе с важнейшими данными, поскольку PPTP – слабозащищенный протокол.

Созданная нами в тестовой лаборатории схема, которая поможет практически ознакомиться с технологией:

Мы имеем локальную сеть 10.0.0.0/24, в которой расположен роутер, выполняющий функции VPN сервера терминальный сервер. Для VPN была закреплена сеть с маршрутом 10.0.1.0/24. Наружный вид сервера имеет условленный адрес X.X.X.X. Нам необходимо предоставить доступ удаленным клиентам к ресурсам терминального сервера.

Настройка сервера PPTP

Устанавливаем пакет pptpd:

sudo apt-get install pptpd

Далее запускаем /etc/pptpd.conf и задаем наиболее важные настройки VPN сервера. Для этого указываем в конце файла адрес сервера:

localip 10.0.1.1

Для выдачи клиентам указываем диапазон адресов:

remoteip 10.0.1.200-250

Не перезапустив pptpd, невозможно будет увеличить количество адресов, поэтому необходимо задавать их с запасом. Необходимо также найти и переписать строку:

bcrelay eth2

Существует две опции, которые возможно использовать. Это listen и speed. С помощью listen указывается IP адрес от локального интерфейса. Нужно это с целью прослушивания РРТР-соединения. Второй – speed – позволяет с точностью показать VPN-соединения в бит/с. В качестве примера можно взять разрешение для серверов прием РРТР-соединения, но лишь при внешнем интерфейсе:

listen X.X.X.X

В файле /etc/ppp/pptpd—options находятся настройки намного тоньше. Принимая настройки «по умолчанию», это будет наиболее соответствовать необходимым требованиям. Для лучшего представления стоит рассказать о нескольких из них.

За шифровку приложенных данных, а также проверку на подлинность несет ответственность секция #Encryption. Любой предположительно опасный протокол типа CHAP, PAP и MS-CHAP, устаревшие протоколы запрещаются опциями:

refuse-pap

refuse-chap

refuse-mschap

Следующим этапом является применение протокола проверки на подлинность (MS-CHAP v2, а также 128-битное MPPE-128):

require-mschap-v2

require-mppe-128

Далее стоит упомянуть о секции #Network и Routing. Секция для использования DNS-серверов, ориентируясь на внутреннюю сеть. Почему это, вероятнее всего, станет весьма выгодным? Потому что позволяет обратить сигнал напрямую к компьютеру через имена, не исключительно через IP. Такое возможно при содержании в DNS всех портативных компьютеров. Но в нашей ситуации вышеуказанная опция совершенно бесполезна. В этом случае нужно всего лишь ввести адрес WINS-сервера через опцию ms-wins.

В том же разделе имеется proxyarp опция. Она включает в себя поддержание с помощью сервера Proxy ARP.

Следующая секция #Miscellaneous и содержащаяся в ней lock-опция. Лимитирует возможности любого клиента всего лишь через одно подключение.

Настраивание сервера вполне можно считать завершенным процессом. Последнее, что осталось, это разработать самих пользователей. Для того чтобы сделать это, внесите в /etc/ppp/chap-secrets все нужные записи:

ivanov * 123 *

petrov * 456 10.0.1.201

Первая запись дает возможность подключиться к серверу пользователю, пароль которого 123, а также присваивается персональный IP-адрес. Вторая запись создает следующего пользователя. Она так же выдает ему постоянный адрес (10.0.1.201).

Далее нужно перезапустить pptpd:

sudo /etc/init.d/pptpd restart

Обратите внимание! В тех случаях, когда pptpd отказывает в перезапуске, виснет, /var/log/syslog выдает строчку о long config file line ignored, незамедлительно вводите в конце файла /etc/pptpd.conf перенос строчки.

Наконец, сервер полностью подготовлен к работе.

Настройка клиентского компьютера

В большинстве случаев для VPN соединения подходят настройки «по умолчанию», но не будет лишним указать конкретный тип соединения и отключить протоколы шифрования, которые не будут использоваться.

После этого, нужно прописать адреса статических маршрутов и основного шлюза, при этом учитывая особенности структуры сети. Данные вопросы рассматривались в прошлых разделах.

После установки VPN соединения можем пропинговать любой компьютер, входящий в локальную сеть, так мы без особого труда получаем доступ к терминальному серверу:

Внимание, еще одно важное замечание! Зачастую доступ к ПК в локальной сети будет осуществляться по IP адресам. Имеется в виду – путь \\\\10.0.0.1 будет рабочим, а \\\\SERVER – не будет работать. Такой вариант будет весьма непривычным для пользователей и может вызвать дополнительные трудности. От этих проблем можно избавиться несколькими способами:

- Если ваша сеть построена на основе доменной структуры, тогда необходимо для VPN соединения адресом DNS-сервера указать адрес сервера контроллера домена. Можно воспользоваться функцией в настройках сервера ms-dns в /etc/ppp/pptpd-options и данные настройки клиентом будут получаться автоматически.

- Если в вашей сети отсутствует DNS сервер, тогда можно создать WINS-сервер и аналогично настроить для него автоматическую передачу данных для клиентских компьютеров, используя опцию ms-wins.

- Если количество удаленных клиентов невелико, вы можете настроить файлы hosts на каждом из компьютеров, прописав в них строку вида: 10.0.0.2 SERVER. Файл hosts вы можете найти в папке (C:\\Windows\\System32\\drivers\\etc\\hosts).

Основой нашего сервера стал маршрутизатор, использующий WindowsServer 2008 R2. Настройка сервера рассматривалась ранее. Настройки актуальны и для серверов на основе WindowsServer 2003 – 2008 с небольшими особенностями.

Настройка закончена и, в крайнем случае, в процессе запуска мастера, необходимо будет выбрать нужную конфигурацию. При открытии диспетчера сервера, в ролях нужно найти «маршрутизация и удаленный доступ» зайти в ее свойства (открывается при помощи правой кнопки мыши). В появившемся окне, нужно установить переключатель «IPv4» в состояние локальной сети и вызова по требованию и установить галочку напротив «IPv4 сервер удаленного доступа«.

После данных манипуляций нужно в закладке «безопасность» выбрать проверку подлинности при помощи протокола MS-CHAPV2 и запретить подключение без проверки.

Далее следует еще одна закладка IPv4. На ней нужно обозначить из какого диапазона значений клиенты VPN сети будут получать свои адреса, и установить интерфейс, который будет принят подключением.

После сохранения изменений, служба перезапустится и добавится роль VPN сервера. В консоли (левая часть) должен появиться пункт «порты», в его свойства нам и нужно зайти. По умолчанию система создает 5 PPTP и 5 L2TP портов. В настройках PPTP устанавливаем галочки напротив подключения по требованию и подключения удаленного доступа. Кроме этого, необходимо указать максимальное количество портов. Все лишние порты рекомендуется отключить.

На данном этапе настройка сервера может считаться оконченным действием. Необходимо лишь определить количество пользователей, для которых будет доступен удаленный доступ к серверу.

Настройка доступа производится разделе локальных пользователей и групп, где находим «свойства пользователя» и разрешаем доступ в разделе «права доступа к сети» во «входящих звонках».

Чтобы удостовериться в правильности всех настроек, нужно подключиться из клиентского компьютера, при этом выбрав нужный нам тип проверки доступа. Список подключенных клиентских компьютеров можно увидеть в консоли, где расположен пункт «Клиенты удаленного доступа».

Для произведения диагностики проблем с подключением в первую очередь необходимо изучать журнал событий, в котором фиксируются все наиболее важные происшествия. В описаниях вы сможете найти полную информацию для быстрого обнаружения и устранения возникшей проблемы.

Видео: Настройка VPN сервера на Windows 7

Видео: Настройка VPN сервера на Windows 8 R2

Поделиться «Настройка VPN сервера и клиентского компьютера»

Интересное по теме:

VPN удаленное подключение в Windows 7 и 10

Сегодня хочу рассказать как просто и быстро настроить VPN соединение в windows 10 и 7

Простая инструкция без вступлений и разжевывания что такое VPN и RDP. Подробности и теория тут если хотите знать более углубленно.

Для начала определитесь есть ли у вас все необходимые данные, чтоб успешно настроить соединение с удаленным сервисом или компьютером по средствам VPN .

Необходимый минимум для доступа по VPN

Администратор сервиса к которому вы подключаетесь по средствам VPN открывает вам доступ и выдает вам:

IP адрес — устройства к которому подключаетесь(может быть в виде URL ссылки).

Ключ идентификации в виде файла или набора символов (своего рода пароль),в зависимости от типа подключения

Логин и пароль — присваивается администратором.

Настраиваем соединение в windows 10

Слева в нижнем углу экрана выбираем меню «Пуск», настройки, выбираем пункт «сети и интернет».

В открывшемся окне соответственно выбираем пункт VPN и Добавить vpn — подключение.

Перед вами откроется окно настройки, непосредственно самого подключения, в котором необходимо ввести данные, в соответствующие поля, о которых говорилось выше.

Поставщик услуг — Windows (встроенные)

Имя подключения — например Работа, просто называете данное соединение чтоб в последствии знать что это за подключение.

Имя или адрес сервера — как правило IP адрес (выглядит примерно так 222.578.45.8.78), иногда URL ссылка (http:\\sait\prostoi)

Тип VPN — что выбрать в данном пункте вам должен сообщить администратор. Как правило используют L2TP/IPsec с предварительным ключом, и выбрав этот пункт добавится еще одно поле куда нужно будет вставить набор символов (этот самый ключ).

Если выбрать более защищенное соединение, например L2TP/IPsec с сертификатом, то сертификат этот должен быть предварительно вам предоставлен и установлен на ваш ПК.

Имя пользователя — думаю понятно что сюда вводим предоставленный вам логин

Пароль — соответственно пароль

Ниже оставляем галочку в поле запомнить и нажимаем сохранить.

При использовании L2TP/IPsec с предварительным ключом выглядит так

В последствии созданное подключение можно найти и посмотреть его статус, а так же отключить или подключить в правом нижнем углу щелкнув по значку сети или в параметрах сетей, там где настраивали.

Настраиваем соединение в windows 7

Тут все относительно просто но более заморочено чем в 10 версии windows.

Итак по порядку, открываем пуск — панель управления — цент управления сетями и общим доступом, затем в открывшемся окне настройка нового подключения

Откроется выбор типа подключения, выбираем VPN подключение к рабочему месту, затем использовать прямое подключение к Интернет

Второй вариант это если у вас нет интернета или вы на прямую подключаетесь по телефону к удаленному устройству.

В следующем окне заполняем поля

Интернет адрес — как правило IP адрес (выглядит примерно так 222.578.45.8.78), иногда URL ссылка (http:\\sait\prostoi)

Имя место назначения — например Работа, просто называете данное соединение чтоб в последствии знать что это за подключение.

Ставим галочку «Не подключатся сейчас …«, так как далее нам нужно будет задать наш L2TP/IPsec предварительный ключ.

Нажав Далее заполняем поля

Пользователь — думаю понятно что сюда вводим предоставленный вам логин

Пароль — соответственно пароль

Нажимаем создать и закрыть, без подключения.

Теперь как правило нам нужно указать наш L2TP/IPsec предварительный ключ или возможно другой параметр дополнительной защиты.

В процессе создания подключения его мы указать и задать не можем.

Подключение создано и теперь открываем его настройки в правом нижнем углу наводим на значок сетей щелкаем левой кнопкой и видим наше созданное VPN соединение. Правой кнопкой щелкаем по нему и выбираем свойства.

Откроется окно в котором выберите вкладку Безопасность, в окне тип VPN выбираем нашу защиту L2TP/IPsec VPN

Ниже нажимаем дополнительные параметры и выбрав, установкой галочки на против пустого окна ключ — собственно вводим туда наш ключ.

Как бы все теперь ок — ок

Для подключения выбираем сеть и подключить.

Напоминаю ключ и все параметры вам должен предоставить ваш системный администратор.

Если есть что добавить оставляйте комментарии.

Всем Удачи!

Как настроить свой VPN — Лайфхакер

Telegram заблокировали, бесплатные прокси и VPN работают с перебоями из-за большого наплыва пользователей или вовсе прекращают функционировать без объяснения причин, как OperaVPN.

5 хороших бесплатных VPN-сервисов →

Платные инструменты тоже могут в любой момент исчезнуть: закон о запрете анонимайзеров и VPN давно приняли, но пока не применяли. В этой ситуации единственной гарантией свободы в интернете становится собственный VPN. Лайфхакер расскажет, как настроить его за 20 минут.

Выбираем хостинг

Для настройки VPN нужен VPS — виртуальный частный сервер. Вы можете выбрать любого хостинг-провайдера, главное, чтобы выполнялись следующие условия:

- Сервер находится в стране, которая не подпадает под юрисдикцию российских органов власти, но находится достаточно близко к вашему реальному местоположению.

- Оперативной памяти (RAM) должно быть не меньше 512 МБ.

- Скорость сетевого интерфейса — 100 МБ/сек и выше.

- Сетевой трафик — 512 ГБ и выше или неограниченный.

Количество выделенного места на жёстком диске и тип накопителя не имеет значения. Найти подходящее решение можно за 3–4 доллара в месяц.

При покупке сервера выбирайте KVM. OpenVZ и Xen тоже подойдут, если у них подключён TUN — об этом нужно спросить в технической службе хостинг-провайдера.

С KVM никаких дополнительных манипуляций производить не придётся, хотя некоторые хостинг-провайдеры и на нём могут ограничить возможность создания VPN. Уточнить это можно также в службе поддержки.

При настройке сервера в пункте «Имя хоста» можно вписать любое значение: например, test.test. Префиксы NS1 и NS2 тоже не важны: пишем ns1.test и ns2.test.

Операционная система — CentOS 7.4 64 bit или любой другой дистрибутив, принципиальных отличий в настройке нет. Сетевой трафик оставьте 512 ГБ или выберите дополнительный объём, если боитесь, что имеющегося не хватит. Локация — чем ближе, тем лучше. Нидерланды подойдут.

После оплаты на почту придёт письмо со всеми необходимыми данными для настройки VPN. Вы приобрели место на сервере другой страны, осталось перенаправить на него весь трафик.

Настраиваем VPN

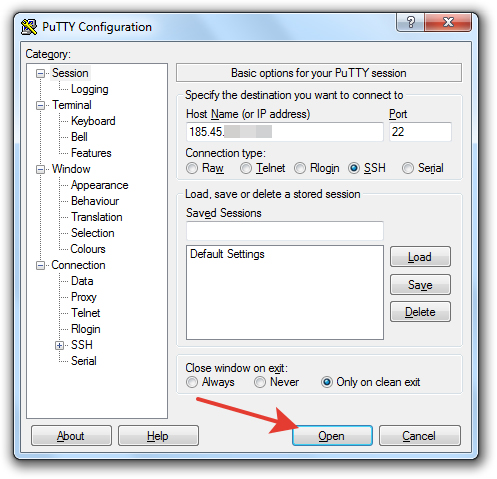

Для подключения к серверу и отправки команд мы будем использовать программу Putty. Мне ссылка на неё пришла в письме с регистрационными данными для хостинга. Скачать программу можно здесь. Putty и её аналоги есть и на macOS, настройки будут идентичными.

Запустите Putty. На вкладке Session в поле Host Name введите IP-адрес, который пришёл в письме, и нажмите Open.

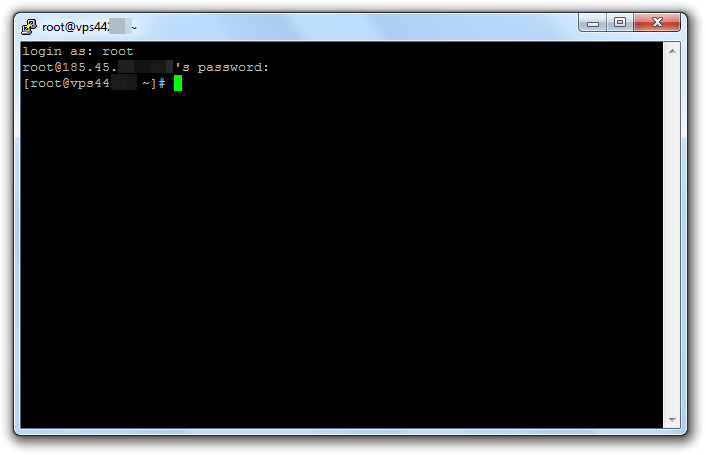

При появлении окна с предупреждением об опасности нажмите «Да». После этого запустится консоль, через которую вы будете отправлять команды серверу. Для начала нужно залогиниться — данные для авторизации также есть в письме от хостера. Логин будет root, его напечатайте руками. Пароль скопируйте в буфер обмена. Для вставки пароля в консоль щёлкните правой кнопкой и нажмите Enter. Пароль не отобразится в консоли, но если вы авторизовались, то увидите информацию о системе или номер сервера.

Между вводом логина и пароля не должно пройти много времени. Если появилось сообщение об ошибке, перезапустите Putty и попробуйте ещё раз.

Для настройки VPN я использовал готовый скрипт OpenVPN road warrior. Этот способ не гарантирует полную анонимность, так что при совершении противозаконных действий пользователя легко найти. Но для обхода блокировки его достаточно. Если все VPN-сервисы перестанут работать, это подключение продолжит функционировать, пока я плачу за хостинг.

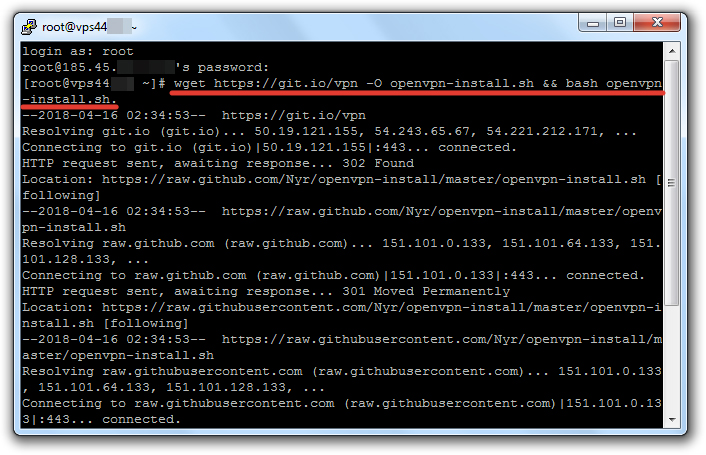

Чтобы использовать скрипт, вставьте в консоль строчку wget https://git.io/vpn -O openvpn-install.sh && bash openvpn-install.sh.

После успешного добавления скрипта запустится диалог с мастером настройки. Он самостоятельно находит оптимальные значения, вам останется только согласиться или выбрать подходящий вариант. Все действия подтверждаются нажатием клавиши Enter. Пойдём по порядку:

- IP-адрес должен совпадать с IP-адресом, который вы получили в письме от хостера.

- Протокол оставьте по умолчанию UDP.

- Port:1194 — согласитесь.

- Какой DNS использовать — выберите Google. Сотрите 1, напишите 3 и нажмите Enter.

- Client name — укажите имя пользователя. Можно оставить client.

- Press any key — ещё раз нажмите Enter и дождитесь окончания настройки.

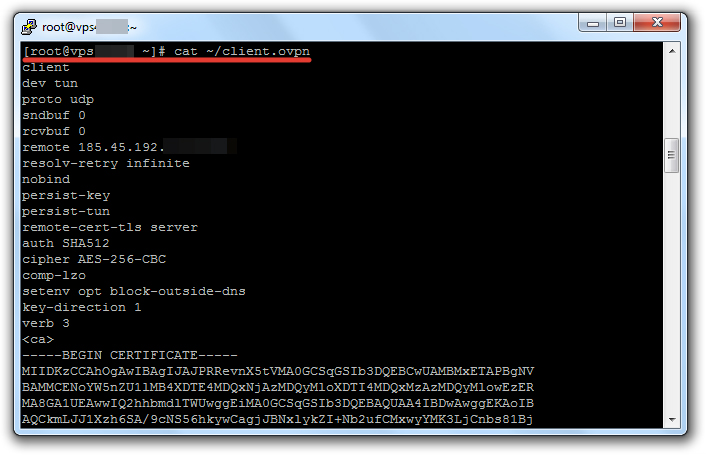

После завершения настройки необходимо создать файл, через который вы будете подключаться к VPN. Введите команду cat ~/client.ovpn.

В консоли появится содержимое файла. Прокрутите экран наверх к команде cat ~/client.ovpn и выделите всё, что появилось ниже, кроме последней строчки. Выделение должно закончиться на </tls-auth>. Для копирования фрагмента нажмите Ctrl + V.

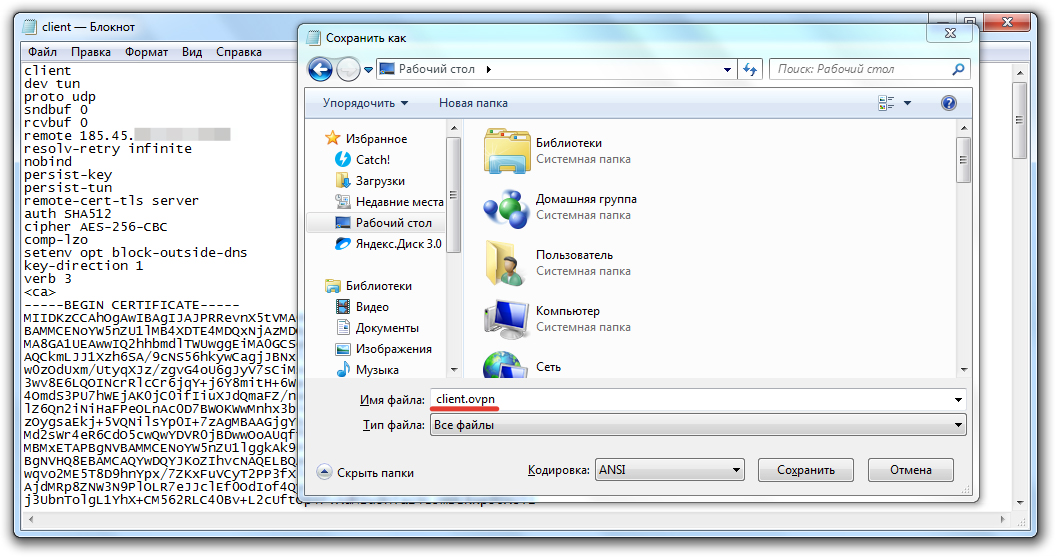

Запустите «Блокнот», вставьте скопированный фрагмент и сохраните файл на рабочем столе с именем client.ovpn.

Откройте меню «Файл», выберите «Сохранить как», установите тип «Все файлы» и введите имя с расширением — client.ovpn.

Подключаемся к серверу

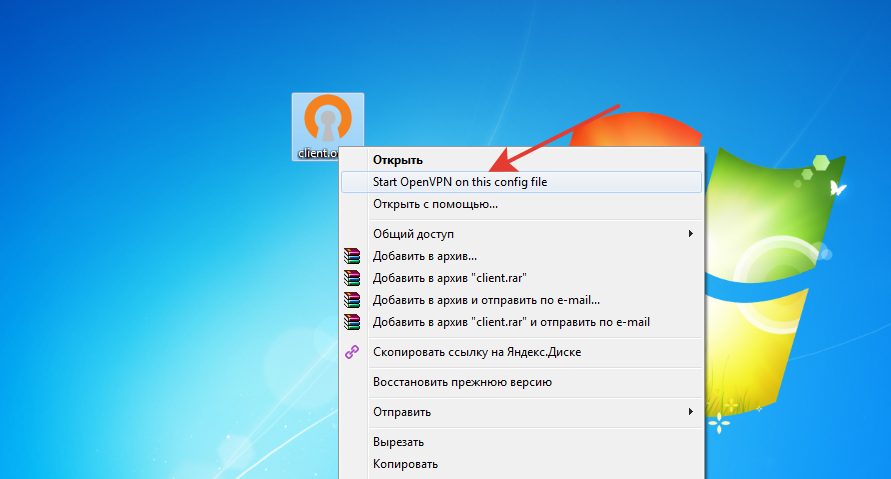

Для подключения с помощью созданного файла нужен клиент OpenVPN. Версию для компьютера можно скачать здесь. Загрузите и установите программу, но не запускайте. Щёлкните правой кнопкой по файлу client.ovpn и выберите пункт Start OpenVPN.

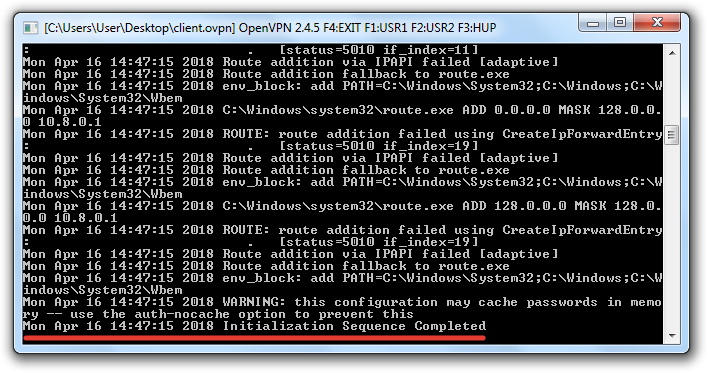

Появится окно консоли с инициализацией соединения. Если подключение прошло успешно, внизу будет статус Initialization Sequence Completed. В процессе соединения может появиться окно выбора сети, нажмите на общественную сеть.

Чтобы убедиться, что подключение установлено верно, проверьте IP-адрес. Он должен совпадать с тем, который хостер написал в письме. Чтобы перестать направлять запросы на сервер в другой стране, закройте окно OpenVPN.

У OpenVPN есть также клиенты для мобильных устройств.

Цена: Бесплатно

Цена: Бесплатно

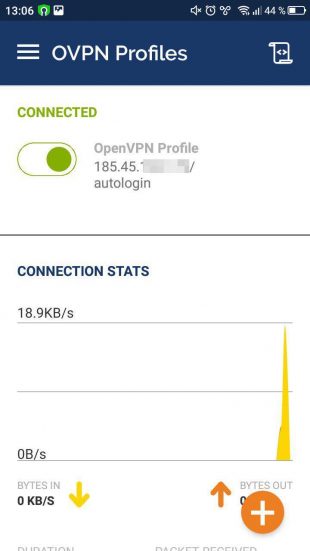

Для установки подключения перенесите в память телефона файл client.ovpn. Запустите приложение и выберите пункт OVPN Profile. Укажите путь к файлу и передвиньте ползунок в положение «Включён».

Наверху появится значок подключения через VPN. Чтобы убедиться в том, что трафик перенаправляется через сервер в другой стране, откройте в мобильном браузере любой сервис проверки IP-адреса.

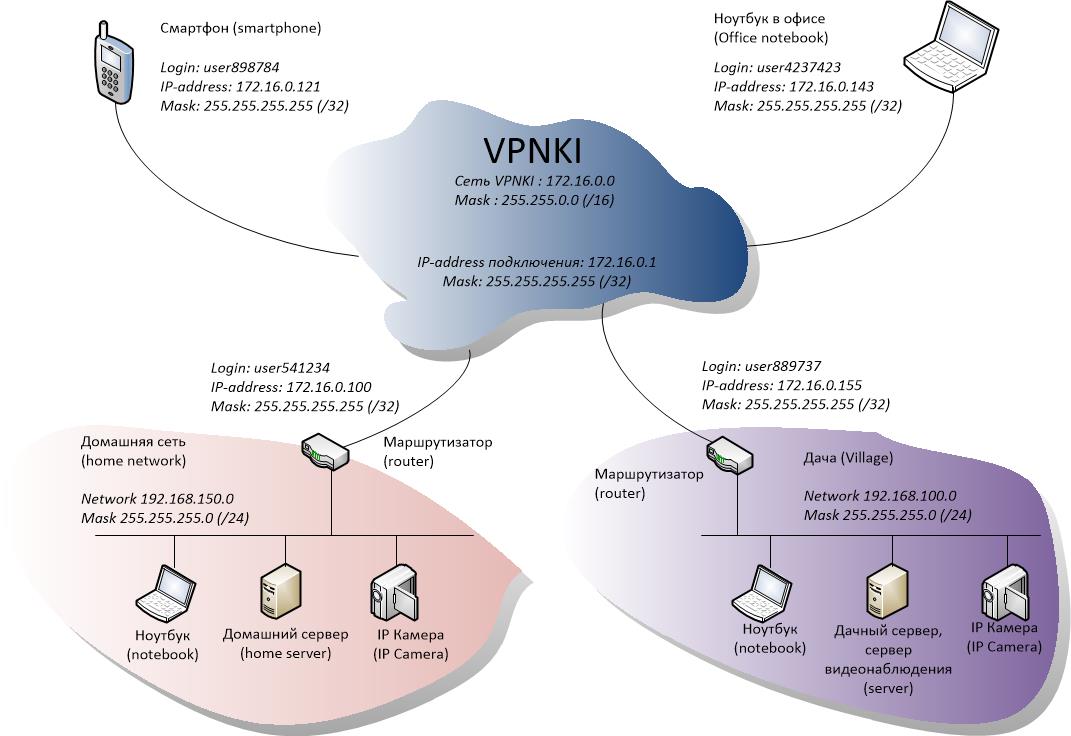

Мы готовы объединить VPN туннели от ваших устройств в единую сеть

Все настройки осуществляются в двух местах:

- в специальном разделе сайта после успешной регистрации

- на ваших устройствах согласно инструкции по настройке

Важно!

Перед началом настройки вам желательно знать:

1. Адресацию устройств домашней сети в формате адрес сети / маска (например 192.168.0.0/24 или, в другой форме записи, — сеть 192.168.0.0 маска 255.255.255.0)

2. Типы VPN протоколов в вашем устройстве. Мы поддерживаем:

PPTP. В двух вариантах — c шифрованием MPPE с аутентификацией по протоколу MS-CHAPv2, без шифрования MPPE и с аутентификаций по протоколу CHAP

L2TP. Тип аутентификации CHAP или MS-CHAPv2

L2TP/IPsec. Тип аутентификации CHAP или MS-CHAPv2

OpenVPN с использованием сертификата сервера, логина и пароля.

Вы можете использовать любой протокол подключения и ваши туннели будут объединены в единую сеть вне зависимости от используемого протокола

3. Возможность поддержки вашими устройствами функции клиента протокола DHCP для получения адресов и маршрутов от сервера VPNKI в автоматическом режиме

Например, VPN клиенты Android 6.0 или Linux не обладают штатной возможностью получения адреса и маршрутов по протоколу DHCP на туннельных интерфейсах, а вот клиенты Windows такой возможностью обладают.

Это означает, что для Android и Linux вам придется прописать вручную, в настройках соединения, следующие маршруты:

- 172.16.0.0 / 16 к сети VPNKI (обязательно)

Более подробно об этом смотрите в соответствующих инструкциях к вашим устройствам на сайте.

Начните с настройки на личной странице сайта

Вам необходимо создать столько туннелей, сколько устройств будут подключаться к системе. Одно устройство — один туннель!

В терминах нашей системы туннель — это логин и пароль, с которым ваше устройство будет подключаться к сервису VPNKI.

Пример. Представим себе: У вас есть два туннеля.

Первый вы планируете использовать для подключения планшета, второй — для дачного маршрутизатора, за которым расположен, например, сервер видеонаблюдения.

Второй туннель (в отличии от первого) описывает и адресацию дачной сети, расположенной «за» маршрутизатором. В нашем примере — 192.168.2.0 / 24

Тогда ваши настройки на личной странице должны будут выглядеть приблизительно так.

Приведенных в примере настроек на личной странице достаточно (!), чтобы система начала принимать VPN соединения от ваших устройств по протоколам PPTP, L2TP и L2TP/IPsec.

Старт процесса OpenVPN на сервере

В случае желания использовать для подключения протокол OpenVPN (и соответствующее клиентское программное обеспечение) вам необходимо установить галочку на главной странице пользователя. В этом случае система сгенерирует вам специальный файл настроек и назначит UDP порт для подключения.

Затем вам необходимо скачать профиль .ovpn и использовать его при подключении.

Важно! Каждая установка галочки приводит к новой генерации файла .ovpn! Поэтому скачайте файл и больше НЕ экспериментируйте с галочкой

Настроятельно рекомендуем вам ознакомиться с пошаговой инструкцией на примере «Домашнего сервера и смартфона на Android». Это поможет вам разобраться в адресах и настройках.

Процедуры установления соединений и их окончание вы можете отслеживать через меню сайта «События безопасности», «События авторизации» и «Статистика соединений» (доступны после регистрации).

Остальные настройки производятся в ваших устройствах. Для этого смотрите инструкции по настройке в соответствующем разделе.

Важно! Настоятельно рекомендуем на первом этапе пользования системой НЕ экспериментировать с различными дополнительными функциями в меню «Дополнительно». Их целесообразно использовать после получения определенного опыта работы с системой.

Важно! Почти все внесенные вами на сайте настройки будут применены при следующем подключении VPN туннелей.

Дополнительно

Общий вид соединений туннелей к службе VPNKI, а также примеры адресов и соединений показаны на рисунке.

Про технические ограничения в использовании системы удаленного доступа VPNKI смотрите в разделе FAQ — Частые вопросы и ответы.

За технической поддержкой обращайтесь на форум

ПРОДОЛЖЕНИЕ — Настройка других способов удаленного доступа

— доступ через HTTP / SOCKS5 прокси

— Публикация URL

— проброс TCP порта

ДОПОЛНИТЕЛЬНО

Кроме работы системы иногда мы публикуем различные материалы об ИТ для дома в разделе «Блог ДОИТ». Вы можете ознакомиться с настройками оборудования и VPN соединений для решения различных задач. Например:

- Немного более подробно про IP адрес можно прочитать в разделе «О технологиях» на нашем сайте

- Про VPN и протоколы

- Про использование нейросети на базе Tensorflow для видеоаналитики на даче можно почитать в блоге нашего сайта

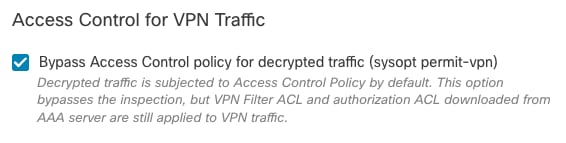

Иногда требуется, чтобы пользователи VPN с удаленным доступом подключались к Интернету через доступ организации к Интернету. Это может быть связано с политикой компании, согласно которой доступ пользователей к Интернету должен проходить через брандмауэр компании для защиты или фильтрации. Поэтому в этой статье мы обсудим, как это можно настроить на Cisco ASA.

На диаграмме ниже показано, чего мы хотим достичь:

Когда удаленный пользователь подключается к ASA через VPN-клиент, он должен иметь возможность подключиться к локальной сети, а также просматривать Интернет с помощью доступа ASA к Интернету.Настройка GNS3 показана ниже:

Я настроил ASA для подключения к Интернету следующим образом: я поделился своим подключением Wi-Fi (которое дает мне доступ к Интернету) с моим сетевым адаптером VirtualBox (подойдет любой бесплатный «подключенный» адаптер). Это сформировало сеть 192.168.137.0/24 (которую можно изменить), и сетевой адаптер VirtualBox на моем ПК имеет IP-адрес 192.168.137.1. Затем я добавил облако в GNS3 с помощью сетевого адаптера VirtualBox и сформировал сеть между облаком и ASA с помощью коммутатора (вы не можете напрямую подключить ASA и облако).Поэтому, чтобы дать доступ к Интернету ASA, я просто должен настроить маршрут по умолчанию 192.168.137.1 на ASA.

Примечание . Причина, по которой мне пришлось пройти этот «длинный» процесс, заключается в том, что при использовании соединения Wi-Fi ваши устройства GNS3 не могут подключиться к беспроводному маршрутизатору / точке доступа. Если бы я использовал подключение к локальной сети для Интернета, мне бы не пришлось переживать этот стресс.

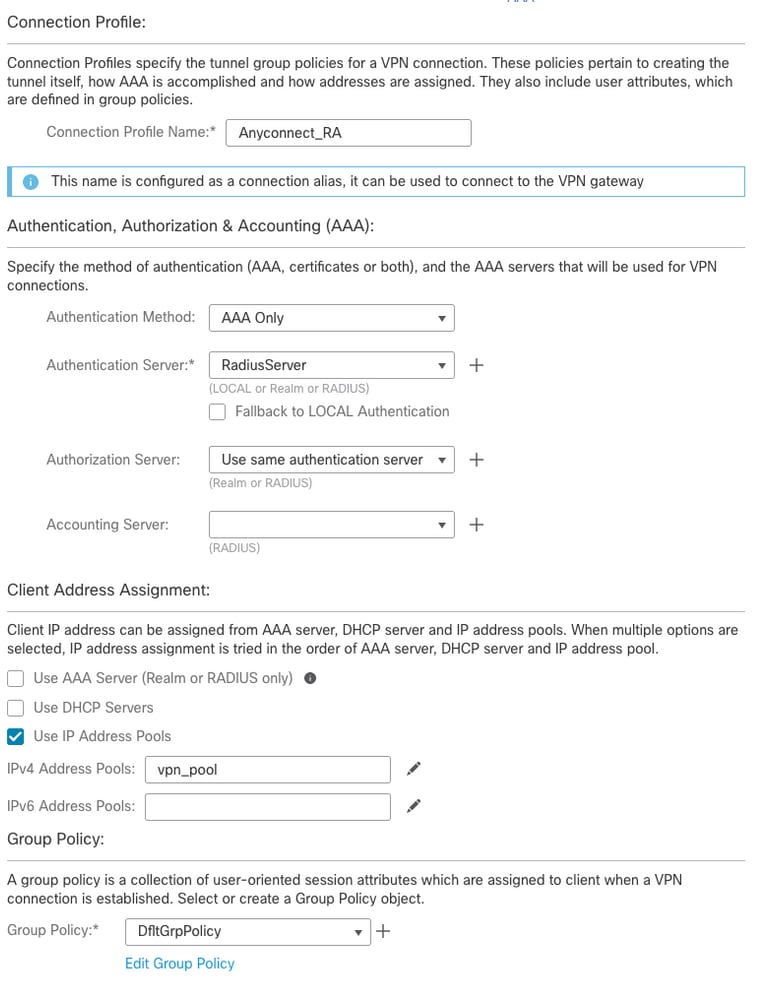

Теперь давайте настроим базовый VPN для удаленного доступа на Cisco ASA, который позволяет VPN-клиентам подключаться и назначать им IP-адреса из локального пула IP-адресов.Имейте в виду, что, поскольку мы хотим, чтобы интернет-трафик от VPN-клиента проходил через VPN-туннель, мы не будем настраивать разделенный туннель ACL

имя хоста VPN-ASA

!

интерфейс GigabitEthernet0

Nameif снаружи

уровень безопасности 0

IP-адрес 192.168.137.100 255.255.255.0

!

интерфейс GigabitEthernet1

имя внутри

уровень безопасности 100

IP-адрес 10.1.1.100 255.255.255.0

!

сеть объекта LAN-USERS

подсеть 10.1.1.0 255.255.255.0

нат (внутри, снаружи) динамический интерфейс

!

ip local pool VPNPOOL 10.2.2.1-10.2.2.10 маска 255.255.255.0

!

маршрут за пределами 0.0.0.0 0.0.0.0 192.168.137.1

!

логин vpnuser пароль vpnuser

!

крипто-икев1 политика 1

предварительный обмен аутентификацией

шифрование 3des

хаш ша

группа 2

крипто икев1 снаружи

!

crypto ipsec ikev1 transform-set MYSET esp-3des esp-md5-hmac

crypto dynamic-map DYNMAP 1 set ikev1 transform-set MYSET

crypto dynamic-map DYNMAP 1 set обратный маршрут

криптографическая карта CRYPMAP 1 ipsec-isakmp динамическая DYNMAP

криптокарта CRYPMAP интерфейс снаружи

!

групповая политика VPNPOLICY внутренняя

атрибуты VPNPOLICY групповой политики

значение днс-сервера 8.8.8.8

туннель-политика со сплит-туннелем

!

туннельная группа EXAMPLE-VPN типа удаленного доступа

туннельная группа EXAMPLE-VPN общие атрибуты

адресный пул VPNPOOL

default-group-policy VPNPOLICY

Туннельная группа EXAMPLE-VPN ipsec-атрибуты

ikev1 с предварительным общим ключом cisco

!

карта классов осмотра_дефо

сопоставить трафик по умолчанию

тип карты политик проверяет dns preset_dns_map

параметры

Максимальная длина сообщения 512

карта политик global_policy

класс inspe_default

проверить днс preset_dns_map

проверить FTP

осмотреть h423 h325

осмотреть H423 RAS

проверить rsh

проверить RTSP

проверить esmtp

проверить sqlnet

осматривать тощий

осмотреть sunrpc

проверить xdmcp

осмотреть глоток

проверить нетбиос

проверить TFTP

проверить ip-опции

проверить icmp

политика обслуживания global_policy global

Я хочу указать на пару вещей в конфигурации выше.Обратите внимание, что я настроил сетевой объект «LAN-USERS», который имеет динамическую конфигурацию PAT. Это позволяет пользователям локальной сети подключаться к Интернету.

Во-вторых, я настроил групповую политику под названием «VPNPOLICY», где я указал DNS-сервер, который будет использоваться пользователями VPN с удаленным доступом, а также указал, что весь трафик должен быть туннелирован.

Наконец, я добавил проверку ICMP к конфигурации политики MPF по умолчанию на ASA. Это позволяет ASA-трафику проверять ASA, поэтому мне не нужно явно разрешать ICMP в списке доступа, применяемом на ASA.Это только для целей тестирования.

Совет : Cisco ASA в GNS3 не поставляется с конфигурацией политики по умолчанию на Cisco ASA. Вы можете скопировать эту конфигурацию по умолчанию отсюда. В случае, если у вас нет доступа к Интернету, и вам нужна эта конфигурация по умолчанию, переключите брандмауэр в многоконтекстный режим, перезагрузите его, верните обратно в режим одного контекста, перезагрузите, и тогда у вас будет конфигурация политики по умолчанию: D.

Теперь давайте подключимся от VPN-клиента к ASA.Клиент VPN, который я буду использовать, установлен на виртуальной машине Windows XP, которая также подключена к сети 192.168.137.0/24. Конечно, в реальном сценарии пользователь будет где-то в Интернете.

Прежде чем подключиться, я хочу показать вам, что у пользователя есть подключение к Интернету.

В клиенте Cisco VPN я настроил VPN-соединение следующим образом:

После того, как я подключаюсь к VPN-туннелю, мне назначают IP-адрес из локального пула IP, который мы настроили на ASA.Вы также заметите, что DNS-сервер (8.8.8.8), который мы настроили для назначения этому адаптеру Cisco Systems VPN:

Если мы проверим детали маршрута на VPN-клиенте, мы увидим, что весь трафик отправляется через VPN-туннель:

Все это базовая конфигурация VPN для удаленного доступа. Теперь давайте подтвердим наши требования. Во-первых, давайте посмотрим, можем ли мы пропинговать IP-адрес в локальной сети (10.1.1.1) от клиента VPN.

Пинг неудачен.Если вы включили вход в систему ASA во время пинга, вы увидите сообщение, подобное приведенному ниже:

В данном случае это сообщение в основном говорит нам о том, что прямой трафик (10.2.2.1 по 10.1.1.1) не соответствует ни одному правилу NAT, а обратный трафик (10.1.1.1 по 10.2.2.1) соответствует правилу NAT.

Подсказка : обратный трафик соответствует правилу NAT, которое мы настроили для пользователей локальной сети для доступа в Интернет.

Чтобы решить эту проблему, нам нужно настроить идентификационный NAT между сетью LAN и пулом VPN следующим образом:

объектная сеть LAN-USERS подсеть 10.1.1.0 255.255.255.0 объект сети VPN-POOL подсеть 10.2.2.0 255.255.255.240 ! nat (внутри, снаружи) источник статический LAN-USERS LAN-USERS назначение статический VPN-POOL VPN-POOL

Примечание : Если вы попытаетесь создать сетевой объект, используя диапазон , параметр с тем же диапазоном, что и локальный пул IP, вы можете получить следующую ошибку: «Адреса перекрываются с существующим диапазоном локального пула». Это ошибка в версии ASA до 8.4 (3). Если вы не можете обновить версию ASA, используйте опцию подсети , как я делал выше, хотя в итоге вы можете добавить больше IP-адресов, чем у вас в локальном пуле IP.Есть и другие обходные пути, но я не беспокоюсь об этом в этом лабораторном сценарии.

Теперь, если мы пингуем снова, пинг успешен:

Это подводит нас ко второму требованию доступа в Интернет для пользователей VPN. По умолчанию VPN-клиент не сможет получить доступ к Интернету.

Есть две вещи, которые нам нужны, чтобы это работало. Во-первых, нам нужно настроить NAT для пула VPN, чтобы иметь возможность доступа к Интернету так же, как мы делали это для пользователей локальной сети.Во-вторых, нам нужно включить разворотный трафик, потому что VPN-туннель заканчивается на внешнем интерфейсе, который также является тем же интерфейсом, который подключается к Интернету. Это означает, что трафик из VPN-туннеля должен возвращаться через тот же интерфейс, на котором он был получен.

Конфигурация для доступа в Интернет для пользователей VPN выглядит следующим образом:

объект сетевой VPN-POOL nat (снаружи, снаружи) динамический интерфейс ! Внутренний интерфейс разрешения трафика той же безопасности

Обратите внимание, что в конфигурации NAT в качестве интерфейса источника указывается «внешний».Можно подумать, что, поскольку это VPN-туннель, пользователи VPN фактически размещаются на «внутреннем» интерфейсе, но это не так.

Если мы снова протестируем наш пинг Google, он пройдет:

Я также могу открыть веб-браузер и перейти на google.com, а затем подтвердить, что трафик действительно проходит через ASA. Я делаю это, выполняя команду show conn и фильтруя вывод, чтобы увидеть только IP-адрес Google.

Резюме

Чтобы подвести итоги этой статьи о том, как разрешить пользователям VPN подключаться к внутренней сети за Cisco ASA, а также получать доступ к Интернету через VPN-туннель, необходимо сделать следующее:

Настройте Identity NAT для внутренней сети и пула VPN, чтобы пользователи VPN могли взаимодействовать с внутренней сетью.

Настройте NAT (возможно, динамический NAT / PAT) для пула VPN, чтобы пользователи VPN могли подключаться к Интернету.

Включите разворотный трафик (или шпильку), если VPN-туннель завершен на том же интерфейсе, через который ASA подключен к Интернету.

Ссылка

,Клиент виртуального интранет-доступа Aruba

Aruba Policy Enforcement Firewall для агента Aruba Controller VIA

Aruba PEF VIA Лицензия на контроллер 620

# JW488AAE

Объявленная рыночная цена: $ 400.00

Добавить в корзину по нашей цене

Aruba PEF VIA Лицензия на 650 контроллеров

# JW489AAE

Цена по прейскуранту: $ 800,00

Добавить в корзину по нашей цене

Aruba PEF VIA Лицензия на контроллер 651

# JW490AAE

Цена по прейскуранту: $ 800.00

Добавить в корзину по нашей цене

Aruba PEF VIA Лицензия на контроллер 3200

# JW491AAE

Объявленная рыночная цена: $ 2 700,00

Добавить в корзину по нашей цене

Aruba PEF VIA Лицензия на контроллер 3400

# JW492AAE

Прайс-лист: $ 4 900,00

Добавить в корзину по нашей цене

Aruba PEF VIA Лицензия на контроллер 3600

# JW493AAE

Цена по прейскуранту: 4900 долларов.00

Добавить в корзину по нашей цене

Aruba PEF VIA Лицензия на контроллер M3

# JW494AAE

Прайс-лист: $ 4 900,00

Добавить в корзину по нашей цене

Aruba PEF VIA Лицензия на контроллер 7005

# JW495AAE

Объявленная рыночная цена: $ 400.00

Добавить в корзину по нашей цене

Aruba PEF VIA Лицензия на контроллер 7010

# JW496AAE

Цена по прейскуранту: $ 800.00

Добавить в корзину по нашей цене

Aruba PEF VIA Лицензия на контроллер 7024

# JW497AAE

Цена по прейскуранту: $ 800,00

Добавить в корзину по нашей цене

Aruba PEF VIA Лицензия на контроллер 7030

# JW498AAE

Объявленная рыночная цена: $ 2 700,00

Добавить в корзину по нашей цене

Aruba PEF VIA Лицензия на контроллер 7205

# JW499AAE

Цена по прейскуранту: долларов США.00

Добавить в корзину по нашей цене

Aruba PEF VIA Лицензия на контроллер 7210

# JW500AAE

Объявленная рыночная цена: $ 16 000,00

Добавить в корзину по нашей цене

Aruba PEF VIA Лицензия на контроллер 7220

# JW501AAE

Объявленная рыночная цена: $ 24 000,00

Добавить в корзину по нашей цене

Aruba PEF VIA Лицензия на контроллер 7240

# JW502AAE

Цена по прейскуранту: $ 32 000.00

Добавить в корзину по нашей цене

Аруба Усовершенствованная криптография

Aruba Advanced Cryptography Лицензия на 8 сессий

# JW538AAE

Прайс-лист: $ 920,00

Добавить в корзину по нашей цене

Aruba Advanced Cryptography 32 Лицензия на сеанс

# JW539AAE

Объявленная рыночная цена: $ 3250.00

Добавить в корзину по нашей цене

Aruba Advanced Cryptography Лицензия на 64 сессии

# JW540AAE

Добавить в корзину по нашей цене

Aruba Advanced Cryptography Лицензия 128 сессий

# JW541AAE

Цена по прейскуранту: 9,450 долл. США.00

Добавить в корзину по нашей цене

Aruba Advanced Cryptography Лицензия на 256 сеансов

# JW542AAE

Объявленная рыночная цена: $ 16 490,00

Добавить в корзину по нашей цене

Aruba Advanced Cryptography 512 Session License

# JW543AAE

Прайс-лист: $ 28 600,00

Добавить в корзину по нашей цене

Aruba Advanced Cryptography Лицензия на 1024 сеансов

# JW544AAE

Цена по прейскуранту: 46 500 долларов США.00

Добавить в корзину по нашей цене

Aruba TACT-PEFV Контроллер виртуальной мобильности для виртуальных политик Лицензия

# JW334AAE

Цена по прейскуранту: $ 800,00

Добавить в корзину по нашей цене

удаленного доступа pfSense через OpenVPN

Пересмотрено 9 сентября 2017 года.

Типичная домашняя настройка может включать в себя запуск множества служб, к которым пользователь может захотеть получить доступ, например, вдали от дома или офиса, камер видеонаблюдения, медиаколлекций и инструментов мониторинга системы. Можно открыть множество портов брандмауэра, чтобы обеспечить удаленный доступ ко всем вашим локальным службам, но раскрытие большего, чем это абсолютно необходимо, увеличивает риск несанкционированного проникновения.Я предоставляю безопасный VPN-туннель в мою сеть, который обеспечивает доступ ко всем моим локальным услугам. Это руководство будет основано на предыдущих базовых руководствах pfSense и покажет, как настроить pfSense и устройство iOS для удаленного доступа к внутренним серверам.

внешний DNS

Большинство потребительских интернет-соединений предоставляют услугу через динамический IP-адрес, а не статический, чтобы мы могли определить местонахождение нашей сети, нам нужно настроить динамический DNS-сервис в pfSense, который можно обновлять с помощью нашего локального WAN-адреса по мере его изменения.PfSense поддерживает несколько провайдеров динамического DNS, перейдите в раздел «Службы»> «DynamicDNS» и откройте раскрывающийся список типов служб, чтобы просмотреть параметры.

Я буду использовать Amazons Route 53 для этого руководства. Мы создадим тестовую запись DNS в службе DNS Route53 для access.nguvu.org, которая будет обновлена с использованием моего WAN-адреса. В зависимости от того, какую службу динамического DNS вы выбрали, ваши настройки авторизации могут немного отличаться.

Динамический DNS

Перейдите к Сервисам> Динамический DNS

- Нажмите Добавить

- Тип услуги: Route53

- Интерфейс для мониторинга — WAN

- Имя хоста: доступ.nguvu.org

- MX: бланк

- Подстановочные знаки: []

- Подробная регистрация: []

- HTTP API Параметры SSL: []

- Имя пользователя: Route53 ID ключа доступа

- Пароль: Route53 Секретный ключ доступа

- Подтверждение пароля: снова пользователь секретного ключа доступа Route53

- ID зоны: ID зоны, которую вы получили, когда создали свой домен на маршруте 53

- TTL: 300

- Описание: SOHO WAN

- Нажмите Сохранить и принудительно обновить

Если все правильно, ваша запись динамического DNS должна быть обновлена до записи вашего интерфейса WAN.Мы будем использовать эту запись в наших настройках VPN-туннеля позже.

Route53 динамический DNS настроенИз командной строки выполните поиск DNS, чтобы убедиться, что правильный адрес корректно возвращается (я запутал ответ на адрес ниже)

$ nslookup access.nguvu.org

Сервер: 8.8.8.8

Адрес: 8.8.8.8 # 53

Неофициальный ответ:

Имя: access.nguvu.org

Адрес: 1.2.3.4

Создать «Roadwarrior» центр сертификации

Чтобы защитить доступ к нашей сети SOHO, нам нужно создать центр сертификации для проверки устройств, пытающихся получить доступ.

Перейдите в Система> Диспетчер сертификатов> CA

Создать / Редактировать CA

- Описательное имя = Roadwarrior_CA Метод

- = Создать внутренний центр сертификации

Внутренний центр сертификации

- Длина ключа

- = 4096 Алгоритм дайджеста

- = SHA256

- Срок службы (дней) 3650

- Код страны = Ваша страна

- Штат или провинция = Ваш штат

- Город = Ваш Город

- Организация = Ваша Организация Адрес электронной почты

- = Ваш адрес электронной почты

- Общее имя = внутренний-ок

- Сохранить

После создания убедитесь, что ваш центр сертификации выглядит следующим образом

Внутренний центр сертификацииСоздайте сертификат «Roadwarrior»

Перейдите в Система> Диспетчер сертификатов> Сертификаты

Выбрать Создать внутренний сертификат

Добавить новый сертификат

- Описательное название: Roadwarrior_cert

Внутренний сертификат

- Центр сертификации = Roadwarrior_CA Длина ключа

- = 4096 Алгоритм дайджеста

- = SHA256

- Срок службы (дней) 3650

- Код страны = Ваша страна

- Штат или провинция = Ваш штат

- Город = Ваш Город

- Организация = Ваша Организация Адрес электронной почты

- = Ваш адрес электронной почты

- Common Name = roadwarrior_cert

- Альтернативные имена = полное доменное имя или имя хоста «pfsense.local.lan ”

- Сохранить

- Тип сертификата

- = Сертификат сервера

- Альтернативные имена

— Тип: полное доменное имя или имя хоста

— Значение: пусто

Сохранить

Создать сертификат воинаУбедитесь, что ваш сертификат выглядит следующим образом

Создан сертификат дорожного воинаСоздать список отзыва сертификатов

Вам понадобится список отзыва для того, если / когда вам нужно истечь срок действия созданных вами сертификатов.Хотя это не требуется для того, чтобы наш удаленный доступ работал, его создание тривиально, и мы тоже можем.

Перейдите в Система> Сертификаты> Отзыв сертификата

- Рядом с Roadwarrior_CA нажмите Добавить или импортировать CRL Метод

- = Создать внутренний список отзыва сертификатов

- Описательное название = Roadwarrior_CRL

- Центр сертификации: Roadwarrior_CA

Внутренний список отзыва сертификатов

- дней жизни = 9999

- Серийный 0

- Нажмите Сохранить

Создайте сервер OpenVPN

Теперь мы создадим сервер OpenVPN, к которому будут подключаться удаленные устройства.Мы изменим порт по умолчанию с 1194 на 443, так как этот порт часто закрыт в удаленных сетях.

Перейдите к VPN> OpenVPN> Сервер

Нажмите + Добавить

Общая информация

- Отключено = []

- Режим сервера = Удаленный доступ (SSL / TLS) Протокол

- = UDP на IPv4 только

- Режим устройства = Tuner Layer 3 Tunnel Mode

- Интерфейс = WAN

- порт = 443

- Описание = Roadwarrior VPN

Криптографические настройки

- Конфигурация TLS = [x]

- Автоматически создать общий ключ аутентификации TLS = [x]

- Сертифицирующий центр Peer = Roadwarrior_CA

- Список аннулированных сертификатов = Roadwarrior_CRL (CA: Roadwarrior_CA)

- Сертификат сервера = Roadwarrior_cert (Сервер Да, CA: Roadwarrior_CA)

- Длина параметра DH = 2048 бит

- ECDH кривая = по умолчанию

- Алгоритм шифрования = AES-256-CBC (256-битный, 128-битный блок)

- Включить NCP = [x]

- Разрешенные алгоритмы шифрования NCP: AES-256-GCM, AES-256-CBC Сверху вниз и важен порядок Алгоритм аутентификации

- = SHA1 (160 бит)

- Аппаратное шифрование = процессор Intel RDRAND — RAND Глубина сертификата

- = один (клиент + сервер)

Настройки туннеля

- туннель IPv4 = 192.168.200.0 / 24

- туннель IPv6 = пусто

- Redirect Gateway = [x] Принудительно весь клиентский трафик через туннель.

- одновременных подключений = 10 Сжатие

- = адаптивное сжатие LZO

- принудительное сжатие = [x]

- Тип обслуживания = []

- Межклиентская связь = []

- Повторяющееся соединение = []

Настройки клиента

- Динамический IP = [x] Топология

- = Подсеть — один IP-адрес на клиента в общей подсети

Расширенные настройки клиента

- DNS-домен по умолчанию = [x]

- DNS-домен по умолчанию = локальный.LAN

- DNS-сервер включен = [x] DNS-сервер

- 1 = 192.168.200.1

- DNS-сервер 2 = пусто

- DNS-сервер 3 = пусто

- DNS-сервер 4 = пусто

- Блок вне DNS = [x]

- Принудительное обновление кэша DNS = [x] NTP-сервер

- включен = [x] NTP-сервер

- 1 = 192.168.200.1 NTP-сервер

- 2 = пусто

- NetBIOS enable = []

Расширенные настройки

- Настраиваемые параметры =

предупреждений об отключении воспроизведенияможет понадобиться, если в журналах отображается много предупреждений об воспроизведении - UDP Быстрый ввод / вывод = [x]

- буфер отправки / получения = 512 КБ

- Уровень детализации: по умолчанию

- Сохранить

Назначить интерфейс OpenVPN

Теперь мы можем создать интерфейс на основе только что созданного сервера OpenVPN.

Перейти к интерфейсам> Назначить

Выберите «ovpns4 (Roadwarrior VPN)»

. Нажмите «Добавить

Нажмите на интерфейс OPTx рядом с сетевым портом Roadwarrior VPN

.- Включить = [√]

- Описание = RW_VPN

- Тип конфигурации IPv4 = Нет

- Тип конфигурации IPv6 = Нет

- Mac управления: Бланк

- MTU = пусто

- MSS = бланк

- Блокировать частные сети = []

- Блочные богонные сети = []

- Сохранить и применить изменения

После того, как вы сохранили и применили изменения, ваш интерфейс должен выглядеть следующим образом

Интерфейс VPN-сервераНазначение OpenVPN маршрутизации сервера

Перейдите в Система> Маршрутизация