Подключение к сети VPN в Windows 10

Вы можете подключаться к виртуальной частной сети (VPN) на компьютере с Windows 10 как для работы, так и в личных целях. VPN-подключение может обеспечить более безопасное соединение и доступ к корпоративной сети и Интернету, например, если вы работаете из кафе или похожего общественного места.

Создание профиля VPN

Перед подключением к сети VPN вам необходимо настроить профиль VPN на своем компьютере. Чтобы получить профиль VPN от вашей компании, вы можете либо создать профиль VPN самостоятельно или настроить рабочую учетную запись.

Прежде чем начать, выполните указанные ниже действия.

-

Если VPN-подключение будет использоваться для работы, проверьте наличие параметров и/или приложения VPN на сайте интрасети вашей компании во время работы или обратитесь к специалисту службы поддержки вашей компании.

-

Если вы подписываетесь на службу VPN в личных целях, посетите Microsoft Store , чтобы проверить наличие приложения для этой службы, а затем перейдите на веб-сайт службы VPN, где могут быть указаны необходимые параметры VPN-подключения.

-

Нажмите Start кнопку «Пуск», а затем выберите Параметры > сеть & Интернет > VPN > Добавить VPN-подключение.

-

В разделе Добавление VPN-подключения сделайте следующее:

-

В поле Поставщик услуг VPN выберите Windows (встроенный).

-

В поле Имя подключения введите понятное вам имя (например, «Мой личный VPN»). Это имя подключения VPN, которое будет нужно искать для подключения.

-

В поле Имя или адрес сервера введите адрес для сервера VPN.

-

Выберите Тип VPN-подключения, которое вы хотите создать. Вы должны знать, какой тип VPN-подключения или служба VPN используется в вашей организации.

-

В поле Тип данных для входа выберите тип данных для входа (или учетные данные), которые следует использовать. Это могут быть имя пользователя и пароль, одноразовый пароль, сертификат или смарт-карта, если вы подключаетесь к сети VPN для работы. Введите свое имя пользователя и пароль в соответствующие поля (при необходимости).

-

-

Нажмите кнопку Сохранить.

-

Если вам требуется изменить сведения о VPN-подключении или указать дополнительные параметры, например параметры прокси-сервера, выберите соответствующее VPN-подключение и нажмите Дополнительные параметры.

Подключение к сети VPN

Если у вас есть профиль VPN, вы можете подключаться к нему.

-

Выберите значок сети ( или ) в дальнем правом углу панели задач.

-

Выберите VPN-подключение, которое вы хотите использовать, а затем выполните одно из следующих действий в зависимости от того, что происходит при выборе VPN-подключения:

-

Если под VPN-подключением отображается кнопка «Подключить», выберите Подключить.

-

Если в «Параметрах» открывается раздел «VPN», выберите это VPN-подключение, затем выберите Подключить.

-

-

При появлении запроса введите имя пользователя и пароль или другие данные для входа.

После подключения имя VPN-подключения будет отображаться под ним. Чтобы проверить наличие подключения к сети VPN во время работы за компьютером, нажмите значок Сеть ( или ) в крайнем правом углу панели задач и убедитесь, что под VPN-подключением есть надпись Подключено.

Убийца VPN. Правильный удалённый доступ к боевым серверам

Мнение, высказанное в этой статье, является личным мнением автора. Он подчёркивает, что оно может не совпадать с мнением его работодателя, начальства и отдела безопасности.Одна из самых крутых штук в нашей компании в плане инфраструктуры — это то, как мы реализуем удалённый доступ. Это просто супер-мега-защищённая магия. Я поговорил со многими моими коллегами-безопасниками и аудиторами, и, похоже, мы случайно изобрели совершенно новую историю, смешав коммерческие решения и свой софт. И вот, я подумал, будет интересно глубоко погрузиться в технические детали того как в индустрии работают с устаревшими решениями удалённого доступа и как это реализуем мы.

Хороший человек VPN не посоветует

VPN, как и другие цифровые технологии, можно настроить так, чтобы если его и взломают, то не настал конец света. Впрочем, никто так не делает… но теоретически-то могут!

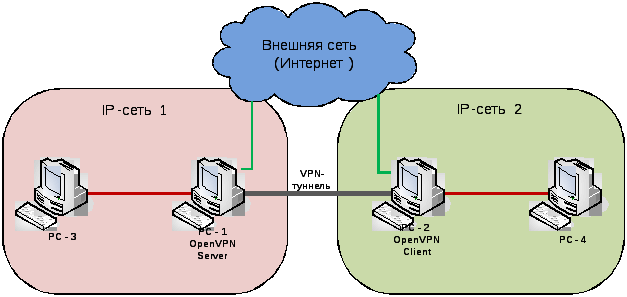

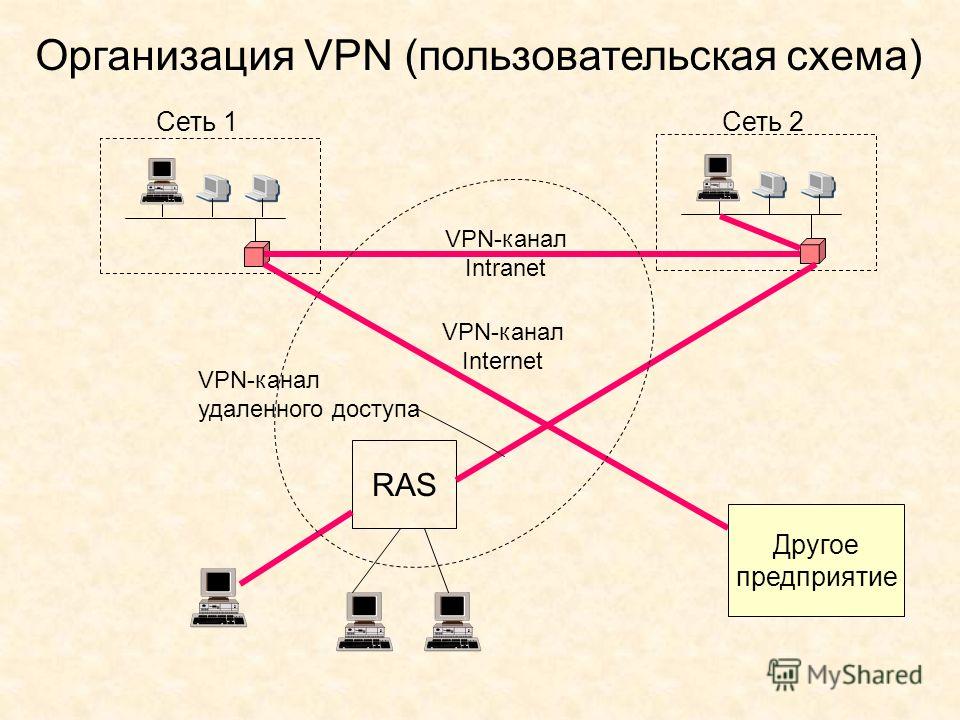

В 99.95% случаев, VPN настроен на:

- Создание сетевого моста между устройством (ноутбуком или другим сервером)

- … и большей сетью серверов (например, в облаке или для on-prem)

- … и интернетом, защищённого дополнительным слоем шифрования

Это не очень хорошая идея. Представьте если на вашем ноутбуке поселился вирус и вы подключаетесь через VPN к сети боевых серверов? Та-дам! У вируса теперь есть доступ на уровне локальной сети к вашему продакшену. Что на выхлопе? Грусть. Много грусти.

Окей, допустим случай с вирусом надуманный. А как насчёт того, что хакер может проникнуть в сам VPN, скажем с помощью уязвимости внутри устройства или софта, на котором работает VPN? Таким образом, беспрепятственно пробравшись прямиком в целевую сеть? Вот это уже серьёзное дело, и далёкое от теоретизирования.

Не так давно по миру пронеслась волна уязвимостей в VPN, которые тут же использовались киберпреступниками для получения доступа к целевым сетям. Но ведь это не удивительно, правда? Эти системы “смотрят” напрямую в Сеть, без всяких иных защитных механизмов перед ними. Фиксы и патчи обычно не применяются автоматически, и задействуют проприетарные механизмы, управляемые проприетарным софтом, работающем на проприетарных же ОС. Ну, удачи вам там.

Трудно ли найти эти VPN-устройства? До написания этой статьи я никогда не пытался, так что точно не знал. Около получаса в Shodan.io и пожалуйста — несколько крупных результатов из выдачи:

- Thomson Reuters — компания стоимостью в 41 млрд. долларов с 26 000 сотрудников, половину прибыли которой составляют финансовые услуги.

- SAP Concur – сервис управления путешествиями, взлом которого дал бы кучу персональных и платёжных данных всех сортов.

- Progressive Insurance — персональные данные и личная медицинская информация, вкупе с кое-какими платёжными данными.

- Chevron Phillips Chemical — название говорит само за себя.

Что ж, это, наверное, не очень хорошо. Если эти вещи так легко найти, кажется не идеальным решением выставлять их в интернет. Есть ли у нас другой выбор?

Zero Trust

Zero Trust [буквально: “ноль доверия”] — по сути означает, что вы авторизуете каждое подключение, а не предполагаете, что некоторые из них заслуживают доверия потому что уже находятся внутри вашей сети. Если хотите лучше понимать этот термин и переосмыслить свой подход к делу, прочитайте эту статью на Network World (простите за очередной беспардонный самопиар). Мы купили решение Okta Advanced Server Access (OASA), чтобы ввести Zero-Trust авторизацию на боевых серверах.

OASA крут по трём причинам:

1. Это просто обёртка вокруг конфигурации OpenSSH на стероидах

Под капотом платформа OASA — это хорошо управляемое развёртывание OpenSSH (та самая команда ssh в вашей консоли).

А OpenSSH — это крайне хорошо протестированное и защищённое решение для удалённого администрирования. Между прочим, с 2003 года в OpenSSH не было ни одной уязвимости, которая бы приводила к несанкционированному удалённому доступу в стандартной конфигурации.

А OpenSSH — это крайне хорошо протестированное и защищённое решение для удалённого администрирования. Между прочим, с 2003 года в OpenSSH не было ни одной уязвимости, которая бы приводила к несанкционированному удалённому доступу в стандартной конфигурации.Точки входа в этой схеме — обычные EC2 инстансы Amazon Linux 2. Таким образом, площадь для атаки крайне мала. Помните: одна из главных проблем с использованием VPN — это проприетарный софт / конфигурации ОС, которые препятствуют автоматическим патчам. Возможность обновлять наши точки входа в сеть вместе с остальной инфраструктурой — большая победа.

2. Нет сетевых мостов

Это хороший пример того, как некоторые меры безопасности сильно отстают от развития индустрии. В олдскульном мире VPN мог быть единственной прослойкой для шифрования трафика. Аудиторы временами считают, что без защиты VPN вы будете отправлять ваши данные через незашифрованные каналы.

К счастью, есть способ получше. В модели OASA соединение устанавливается индивидуально между вами и сервером. Например, в ответ на просьбу “Я хочу зайти на EC2 инстанс i-028d62efa6f0b36b5”, ваша система подключается к входной точке сети, а затем к целевому серверу. OASA также защищает эти подключения выпуская десятиминутные клиентские сертификаты после первой проверки ваших данных через SSO, а затем проверяя, что вы на предусмотренном (и подтверждённом) доверенном устройстве.

Остаётся мало свободы бродить по сети. Администратор может войти в сетевую точку входа и пробросить порты на другое место назначения, но эта возможность отключена по умолчанию и должна быть явно запрошена при установке подключения. А лучше всего то, что никто не требует от меня проводить весь трафик через боевые Virtual Private Cloud, потому что это не называется «VPN».

А лучше всего то, что никто не требует от меня проводить весь трафик через боевые Virtual Private Cloud, потому что это не называется «VPN».

3. Выделенный сетевой доступ и случайные IP

Эти входные точки в сеть развёртываются для каждого Virtual Private Cloud отдельно (например, одна для prod, одна для staging, одна для dev и т.д.). Кроме того, каждая из них пристально отслеживается нашим защитным решением, которое логирует всю активность и фильтрует трафик. Если взломщик окажется внутри одной из точек входа, что-то сделать тоже не особо получится. В любой ситуации, наша схема безопасности не разрешает доступ к защищённым ресурсам просто потому что вы уже находитесь внутри Virtual Private Cloud.

Один из моих любимых защитных механизмов обнаружился совершенно случайно. Когда мы только начали настраивать входные точки, каждая была настроена на статический IP адрес от AWS. Довольно быстро мы обнаружили, что эти IP адреса иногда не привязывались к EC2 инстансам на нужное время, что могло привести к неправильной самоконфигурации OASA. Испытав прелести дюжины разных фиксов в продакшене, я не выдержал и просто удалил всю историю про статические IP – и всё заработало.

Испытав прелести дюжины разных фиксов в продакшене, я не выдержал и просто удалил всю историю про статические IP – и всё заработало.

Для OASA просто нужен выходящий в интернет IP, он не должен быть заранее известен. Когда клиент готов установить соединение, происходит запрос уникального GUID, с помощью которого выясняется IP:

- Пользователь: Я хочу войти, чтобы подключиться к vpc-99f2acff

- Клиентское приложение OASA: Я определил vpc-99f2acff как известный сервер с GUID 25af5d4f-e657-4583-b0bd-beb1ca4f0c1f

- Сервер OASA: К 25af5d4f-e657-4583-b0bd-beb1ca4f0c1f можно получить доступ по адресу 3.22.198.24, вот сертификаты

- Клиентское приложение OASA: Сертификаты установлены, подключаюсь к 3.22.198.24 по SSH…

Это значит, что каждый экземпляр нашей инфраструктуры входных точек (отдельный пост о ней к вашему вниманию) поставляется с совершенно новым набором IP адресов. Таким образом, случайные хакеры должны будут искать один нужный IP среди десятков миллионов, и их количество растёт с каждым днём.

К несчастью для них, эти поиски совершенно напрасны, благодаря…

К несчастью для них, эти поиски совершенно напрасны, благодаря…Enterprise Port Knocking

Port knocking [дословно: стук в порты] — это штука, которой в принципе никто не пользуется в реальном мире, но которую очень весело настраивать. Говоря кратко, port knocking это последовательность «ударов» в разные закрытые сетевые порты, и если последовательность повторена верно, «настоящий» порт открывается вашему IP. Изящно, но непрактично в настоящих крупных проектах.

Я вдохновился идеей и задумался как бы усовершенствовать замысел. Так родилось решение, которое я называю Enterprise Port Knocking.

Я хотел создать механизм, который бы гарантировал закрытость наших входных точек для интернета, пока кому-то не удалось получить к ним доступ. Этот механизм должен был быть простым в использовании, надёжным, и аутентифицироваться существующим способом.

Я набросал архитектуру механизма и пошёл с ней к нашей невероятно талантливой команде инженеров. Через пару недель мы запустились.

Сервис довольно простой и разворачивается как AWS Lambda функция, с доступом к ней через AWS API Gateway (радости serverless архитектуры!) для лёгкого и надёжного использования. Механизм работает так:

- Пользователь успешно аутентифицируется через SSO.

- Приложение обходит настроенные аккаунты AWS в поисках специально отмеченной Группы Безопасности (концепция AWS для правил файрвола)

- Приложение обновляет Группу Безопасности, разрешая доступ IP адресу запрашивающего. Правило в Группе Безопасности также хранит временную метку добавления.

- Cron-задача каждый заданный промежуток времени очищает список разрешённых IP.

Благодаря этой ситуации, мы теперь хвастаемся решением для удалённого доступа, которое полностью закрыто для Интернета и требует двухфакторную аутентификацию через нашу базу пользователей ещё до открытия порта в файрволе.

А ещё это просто!

Я ещё не коснулся того, насколько эти механизмы просты в эксплуатации.

Я знаю, что составляющих много, но все вместе они создают очень даже простую авторизацию:

Я знаю, что составляющих много, но все вместе они создают очень даже простую авторизацию:- Войти через SSO.

- Нажать на запуск Enterprise Port Knocking в портале SSO.

- В терминале, используя команду SSH указать пункт назначения в виде ID целевого EC2 инстанса. Система OASA достаточно умна, чтобы понять, какую точку входа использовать и всё остальное происходит полностью автоматически!

Вся эта система — большая победа для нашей инфраструктуры, для соблюдения нами всех соглашений по безопасности и для безопасности наших клиентов. Пользователям очень нравится, насколько легко подключиться к нашим серверам, ведь не надо проходить дополнительную аутентификацию или запоминать какой VPN использовать. А мне очень нравится мой спокойный сон. От новой модели выиграли все!

Ну, кроме хакеров, конечно.

Доступ к домашней сети через VPN

Все чаще возникают ситуации, в которых пользователям, находящимся в пути, приходится обращаться к домашней сети и сетевому хранилищу. Для минимизации рисков в незашифрованных беспроводных сетях при подобных действиях рекомендуется организовать «виртуальную частную сеть» (Virtual private network, VPN). Преимущество подобного VPN-соединения в сравнении с решением, использующим динамическую систему доменных имен: вы используете прямую связь со всей вашей домашней сетью, такую же, как если бы вы сидели дома, в рабочем кабинете. В этой статье мы расскажем, как настроить функцию VPN в сетевом хранилище Synology и сконфигурировать устройства.

Для минимизации рисков в незашифрованных беспроводных сетях при подобных действиях рекомендуется организовать «виртуальную частную сеть» (Virtual private network, VPN). Преимущество подобного VPN-соединения в сравнении с решением, использующим динамическую систему доменных имен: вы используете прямую связь со всей вашей домашней сетью, такую же, как если бы вы сидели дома, в рабочем кабинете. В этой статье мы расскажем, как настроить функцию VPN в сетевом хранилище Synology и сконфигурировать устройства.

1 VPN-соединение с сетевым хранилищем Synology

Самыми важными условиями являются установленная на сетевом хранилище Synology новейшая версия операционной системы DiskStation Manager (DSM) и настроенный удаленный доступ. В этом случае запустите в центре управления компонент «VPN-сервер», расположенный в разделе «Служебные программы». Теперь вы можете выбрать один из трех вариантов подключения. Поскольку «PPTP» считается небезопасным, а поддержка «OpenVPN» мобильными устройствами осуществляется не в полной мере, щелкните в левом разделе («Настройки») по пункту «L2TP/IPSec» и активируйте функцию. Уже введенные параметры, например «Динамический IP-адрес», присвоенный подключенным через VPN устройствам, изменять не требуется. Необходимо лишь ввести надежный пароль в пункте «Предустановленный пароль» и повторить его в пункте «Подтвердить предустановленный пароль». Сохраните изменения, нажав кнопку «Принять», и подтвердите кликом по «ОК» сообщение о переадресации UDP-портов 500, 1701 и 4500.

Уже введенные параметры, например «Динамический IP-адрес», присвоенный подключенным через VPN устройствам, изменять не требуется. Необходимо лишь ввести надежный пароль в пункте «Предустановленный пароль» и повторить его в пункте «Подтвердить предустановленный пароль». Сохраните изменения, нажав кнопку «Принять», и подтвердите кликом по «ОК» сообщение о переадресации UDP-портов 500, 1701 и 4500.

Важный момент: если вы используете брандмауэр сетевого хранилища, следует открыть указанные выше порты. Кроме того, в диалоговом окне «VPN-сервер» необходимо выбрать пункт «Привилегии» и ограничить права пользователей, которым запрещен доступ по VPN. Во избежание этих действий в будущем выберите в левом столбце раздел «Общие настройки» и снимите галочку в пункте «Предоставить права доступа по VPN для новых пользователей». Пользователи, имеющие права доступа по VPN, перечислены в пункте «Протокол». Системы сетевого хранения данных производства компаний Asustor и Qnap также поддерживают доступ по VPN. Настройка практически одинакова: запуск приложения (Asustor — «VPN-сервер», Qnap — «QVPN-сервис»), выбор типа VPN и ввод необходимой информации.

Настройка практически одинакова: запуск приложения (Asustor — «VPN-сервер», Qnap — «QVPN-сервис»), выбор типа VPN и ввод необходимой информации.

2 Настройка переадресации портов на маршрутизаторе

Чтобы маршрутизатор мог пересылать пакеты данных, поступающие из Интернета, к требуемым устройствам, он должен «знать», какими сетевыми клиентами являются эти устройства. Для этого на нем необходимо настроить переадресацию портов. Это осуществляется с помощью маски конфигурации маршрутизатора. Откройте веб-браузер и зайдите на ваш роутер через веб-интерфейс.

Затем щелкните по пункту меню «Интернет | Разрешения» и активируйте вкладку «Переадресация портов» для настройки переадресации. Перейдите вниз, к пункту «Добавить разрешенное устройство», и выберите ваше сетевое хранилище. После нажатия кнопки «Новое разрешение» выберите опцию «Разрешение портов», затем в пункте «Применение» выберите «Название фильтра» и впишите название, например «VPN-сервер». В разделе «Протокол» выберите «UDP», в пунктах «Порт к устройству», «До порта» и «Желаемый внешний порт (IPv4)» введите число «500» и подтвердите ввод, нажав «OK». Затем аналогичным образом настройте переадресацию UDP-портов 1701 и 4500. Сохраните настройки, щелкнув по кнопке «OK».

Затем аналогичным образом настройте переадресацию UDP-портов 1701 и 4500. Сохраните настройки, щелкнув по кнопке «OK».

3 Создание VPN-соединения с Windows 10

После проведения подготовительных действий можно проверить, все ли получилось. В идеальном случае первый доступ по VPN следует осуществить с локального компьютера, так как в случае возникновения проблем у вас есть доступ как к маршрутизатору, так и к сетевому хранилищу, и следовательно, будет возможность оперативного внесения изменений. При работе с Windows 10 настройка весьма проста. Выберите в разделе «Параметры» пункт «Сеть и Интернет», в левом столбце выберите «VPN», щелкните по ссылке «Добавление VPN-подключения» и введите необходимые данные. В меню «Поставщик услуг VPN» выберите «Windows (встроенные)», имя подключения можно указать любое, например «VPN-NAS». В пункте «Имя или адрес сервера» введите динамический DNS-адрес вашего сетевого хранилища Synology, в «Тип VPN» выберите «Автоматически». Подтвердите ввод кнопкой «Сохранить», затем кликните по иконке VPN и выберите «Подключить».

В диалоговом окне «Регистрация» введите данные, которые вы используете для подключения к сетевому хранилищу, и щелкните «OK». Через несколько секунд (в это время Windows 10 и сетевое хранилище обмениваются данными о типе VPN) будет создано подключение, и вы сможете получить доступ ко всем доступным в вашей домашней сети ресурсам, в том числе к маске конфигурации сетевого хранилища Synology.

4 Настройка VPN на мобильных устройствах

Доступ к сетевому хранилищу через VPN также возможен и с мобильных устройств. Однако их настройка немного сложнее, чем в Windows 10.

Android: откройте «Настройки», в пункте «Сетевые подключения» нажмите «Дополнительные настройки» и добавьте новое подключение, нажав на «+». После этого в разделе «Тип» выберите пункт «L2TP/IPSec PSK», введите «Адрес сервера» (динамический DNS-адрес вашего хранилища), а также «IPsec Pre-shared Key» (то есть заданный в шаге 1 пароль), далее нажмите «Сохранить». В завершение коснитесь нового подключения, введите имя пользователя и пароль, активируйте опцию «Сохранить данные учетной записи» и нажмите «Подключить».

iOS: перейдите в «Настройки | Основные | VPN | Добавить VPN» и в пункте «Тип» выберите «L2TP». После этого введите данные в «Описание», в пункте «Сервер» укажите динамический DNS-адрес вашего сетевого хранилища и в завершение, в пункте «Секретный пароль» — заданный на шаге 1 пароль. Данные доступа укажите в пунктах «Логин» и «Пароль». Затем нажмите «Готово», вернитесь к предыдущему диалоговому окну и установите переключатель в разделе «Конфигурация VPN» в положение «Вкл» для установки соединения.

Настройка VPN за 6 шагов — Cisco

Что нужно компании для работы с VPN?

Основная задача сетей VPN — защита компаний и пользователей, а также их конфиденциальных данных. Среди других аргументов в пользу использования VPN можно выделить следующие:

Удобство

Через сети VPN сотрудники (в том числе работающие удаленно) легко получают доступ к корпоративной сети, не устанавливая физическое подключение. Кроме того, VPN обеспечивает безопасность частных сетей и бизнес-ресурсов.

Повышенный уровень защиты

Связь через VPN-соединение обеспечивает более высокий уровень безопасности по сравнению с другими способами удаленного обмена данными: неавторизованные пользователи не могут получить доступ к частной сети. Информация об актуальной геолокации каждого пользователя конфиденциальна, не видна остальным и не передается в сеть (например, Интернет).

Упрощенное администрирование

С помощью удобных программных средств VPN добавить в сеть новых пользователей или группы пользователей очень просто. Это удобно для компаний с быстрым темпом развития и ограниченным бюджетом: они могут расширять сетевую инфраструктуру, не добавляя новые компоненты и не создавая сложную сетевую конфигурацию.

Каковы недостатки использования сетей VPN?

Работа сети VPN зависит от других составляющих вашей сетевой инфраструктуры. Некоторые факторы могут вызвать проблемы с производительностью сети VPN:

Риски, связанные с безопасностью конфигурации

Разработка и внедрение сети VPN может оказаться сложной задачей. Если вы не знаете, как правильно поддерживать ее работу, то можете привлечь опытного специалиста по сетевой безопасности, который будет следить за тем, чтобы сеть VPN не взломали.

Надежность

Так как VPN-соединения связаны с Интернетом, выберите интернет-провайдера, который предоставляет качественное обслуживание с минимальным временем простоя или вообще без него.

Масштабируемость

Если потребуется расширить инфраструктуру или добавить новые конфигурации, могут возникнуть технические неполадки из-за несовместимости, особенно если вы внедряете новые продукты от разных поставщиков.

Низкая скорость соединения

Если вы используете VPN-клиент, который предоставляет бесплатную службу VPN, скорость соединения может быть низкой, так как такие провайдеры, как правило, не обеспечивают высокоскоростное соединение. Убедитесь, что скорость соединения соответствует потребностям вашей компании.

Что лучше: создать или купить VPN?

Можно не создавать VPN самостоятельно, а купить готовое решение. При выборе VPN-решения обратите внимание на простоту выполнения конфигурации.

Инструкция по настройке VPN

6 шагов по настройке VPN

Шаг 1. Подберите основные компоненты VPN.

Для начала вам понадобятся VPN-клиент, VPN-сервер и VPN-маршрутизатор. Загрузите клиент — и он установит подключение к серверам по всему миру. Таким образом, где бы ни находились сотрудники, они получат доступ к сети вашего малого предприятия. Клиент можно использовать на таких устройствах, как смартфоны и ноутбуки, даже если сотрудники подключаются к общедоступным сетям Wi-Fi.

Для защиты и шифрования всего сетевого трафика вам также понадобится VPN-маршрутизатор. Во многие модели маршрутизаторов VPN-клиенты уже встроены.

Шаг 2. Подготовьте устройства.

Иногда у VPN-клиентов возникает конфликт с другими клиентами либо они не работают должным образом. Прежде чем настраивать VPN, рекомендуется провести подготовку сети, чтобы избежать проблем впоследствии.

Сначала удалите все установленное ПО VPN-клиентов, которые вы не собираетесь использовать. Теоретически VPN-клиенты должны отлично работать вместе, но клиенты от разных компаний могут быть несовместимыми, поэтому лучше их удалить.

На этом этапе также можно изменить сетевую конфигурацию. Если вы хотите установить VPN для сотрудников, которые будут получать доступ к онлайн-ресурсам несколькими способами (например, по Wi-Fi, через модем 4G или проводное подключение), настройка VPN-клиента может занять больше времени. В этом случае вы можете упростить структуру сети, отключив неиспользуемые устройства.

Шаг 3. Загрузите и установите VPN-клиенты.

Самый простой способ запустить работу VPN — установить клиент от поставщика VPN. Но, возможно, его программное обеспечение не будет поддерживать все платформы, которые вы используете (например, Windows, iOS и Android). Даже в таком случае лучше сначала установить предложенное поставщиком решение, а затем проверить, правильно ли работает учетная запись VPN.

На веб-сайте поставщика VPN найдите страницу загрузки. Также загрузите приложения на мобильные устройства, которыми пользуются сотрудники, поскольку вам следует защитить соединение с максимального количества устройств.

Если клиент, который вы изначально установили, сразу же начал работать, тогда можно запросить у поставщика VPN клиенты для других платформ. Но если вы не можете войти в систему, сообщите об этом в службу поддержки поставщика VPN.

Шаг 4. Найдите руководство по настройке.

Если по какой-либо причине поставщик VPN не предоставляет программное обеспечение для устройств, которые используются в вашей компании, проверьте, есть ли на веб-сайте поставщика инструкции по настройке вручную. Возможно, здесь вы найдете нужную документацию. Если нет, попробуйте найти руководства других поставщиков, которые предлагают поддержку тех же устройств.

Например, если в вашей компании используют устройства Chromebook, выполните поиск руководств конкретно для них.

Шаг 5. Выполните вход в VPN.

После того как вы установите приложения VPN-клиентов, вводите учетные данные для входа. Как правило, это то же имя пользователя и пароль, которые вы использовали для входа в систему поставщика VPN. Однако некоторые компании требуют создать отдельные учетные данные для входа в VPN-клиент.

После входа приложение VPN обычно подключается к ближайшему к вам серверу.

Шаг 6. Выберите протоколы VPN.

Протоколы VPN определяют, как выполняется маршрутизация данных между компьютером и VPN-сервером. Одни протоколы повышают скорость передачи данных, другие — надежнее защищают корпоративные данные и гарантируют безопасность.

OpenVPN

Это протокол с открытым исходным кодом, а значит, вы можете просматривать код. Кроме того, протокол OpenVPN все чаще применяют в отрасли.

L2TP/IPSec

Протокол туннелирования второго уровня (L2TP) — еще один популярный протокол. Он обеспечивает надежную защиту и часто используется совместно с протоколом IPSec, который аутентифицирует и шифрует пакеты данных, передаваемых через VPN.

SSTP

Протокол безопасного туннелирования сокетов полностью интегрирован с операционной системой Microsoft.

PPTP

Туннельный протокол типа точка-точка — один из старейших протоколов VPN. Этот протокол теряет популярность по мере появления других протоколов, которые обеспечивают более высокую скорость передачи данных и степень защиты.

Шаг 7. Устраните неполадки.

Как правило, клиент от поставщика VPN готов к работе с первой минуты. Если это не так, вы можете выполнить следующие действия.

- Закройте, а затем повторно откройте клиент и попробуйте перезагрузить устройство.

- Если открыта другая программа VPN, отключите и закройте ее.

Для корректной работы VPN-клиентов нужны подходящие программные драйверы. Иногда доступна функция восстановления, выбрав которую, вы можете перезагрузить драйверы. Доступность такой функции можно проверить на странице настроек.

Если у вас возникли сложности при входе, проверьте еще раз свои учетные данные. Одни VPN-клиенты генерируют учетные данные для входа, а другие предлагают ввести данные, которые вы придумаете сами.

Проверьте, правильно ли вы указали данные для входа. При необходимости прочтите приветственные письма или краткие руководства, которые вам отправил поставщик.

Возможно, нужно будет подключиться к другому серверу. Установите подключение к серверу, который находится ближе всего к вам.

Еще один вариант — подключение через другие протоколы, если их можно менять в VPN-клиенте. Например, если вы использовали OpenVPN и TCP, перейдите на L2TP и PPTP.

Если проблему не удалось решить, возможно, причина в других программах. Иногда межсетевые экраны или ПО для обеспечения безопасности могут прерывать VPN-соединение. Вы можете временно отключить программное обеспечение, которое вызывает проблему, и снова его включить, после того как установите соединение, чтобы в критически важных корпоративных системах не создавалась уязвимость для атак.

Шаг 8. Настройте подключение.

Основная настройка завершена, и теперь остается только ее усовершенствовать. Убедитесь, что настройки, выбранные для VPN, соответствуют потребностям вашего бизнеса.

Например, укажите, нужно ли запускать VPN, когда пользователи включают устройства. Такая настройка удобна в том случае, если вам нужна постоянная защита с помощью VPN, например, если большинство сотрудников работает удаленно. Если же вы собираетесь применять VPN нерегулярно, то запуск можно выполнять только при необходимости, что разгрузит ресурсы сети для выполнения других задач.

Еще одна полезная настройка — выбор часто используемых серверов в качестве избранных или серверов по умолчанию. Так вы сможете экономить время, поскольку при каждом подключении ни вам, ни вашим сотрудникам не придется выбирать нужные серверы.

Также вы можете включить аварийный выключатель, если поставщик VPN предоставляет такую функцию. Аварийный выключатель запрещает устройству отправлять или получать данные при отключении VPN.

Подключение к рабочему столу Windows через VPN-подключение

В статье рассматривается настройка клиентского компьютера под управлением Windows 7, с которого должно быть установлено подключение к удалённому рабочему столу Windows. Здесь не рассмотрены настройки сервера и компьютера, к которому будет устанавливаться подключение.

Создание нового VPN-подключения

1. Откройте «Центр управления сетями и общим доступом», для этого щёлкните по иконке подключения в системном трее правой кнопкой и выберите пункт меню «Центр управления сетями и общим доступом». «Центр управления сетями и общим доступом» можно также открыть через панель управления.

2. Нажмите на ссылку «Настройка нового подключения или сети» (внизу).

3. Выберите «Подключение к рабочему месту. Настройка телефонного или VPN-подключения к рабочему месту» и нажмите «Далее».

4. Выберите «Использовать моё подключение к Интернету (VPN)».

5. Введите «Интернет-адрес» и имя назначения и нажмите «Далее».

6. Заполните поля «Пользователь» и «Пароль» и нажмите «Подключить».

7. После подключения нажать «Закрыть».

Чтобы подключенная сеть не была основной нужно выполнить следующие шаги

8. Откройте «Центр управления сетями и общим доступом».

9. Нажмите на ссылку «Изменение параметров адаптера» (слева).

10. Найдите созданное подключение, щёлкните по нему правой кнопкой мыши и выберите пункт меню «Свойства».

11. На закладке «Сеть» выберите «Протокол Интернета версии 4 (TCP/IPv4)» и нажмите «Свойства».

12. В открывшемся окне «Свойства. Протокол Интернета версии 4 (TCP/IPv4)» нажмите на кнопку «Дополнительно».

13. В открывшемся окне «Дополнительные параметры TCP/IP» уберите галку «Использовать основной шлюз в удалённой сети».

14. Закройте все окна нажатием на кнопки «ОК». При этом будет показано предупреждение, что ряд изменений вступят в силу после повторного соединения.

15. Чтобы изменения вступили в силу, в окне открытом на шаге 10, найдите своё подключение, щёлкните правой кнопкой мыши и выберите пункт меню «Отключить».

16. После отключения, щёлкните правой кнопкой мыши на своём подключении и выберите пункт «Подключить». При запросе пароля заполните поля «Пользователь» и «Пароль» и нажмите «Подключение».

Подключение к удалённому рабочему столу

17. Установите VPN-подключение как описано в шаге 16.

18. Запустите программу «Подключение к удалённому рабочему столу». Обычно ярлык находится в меню «Пуск -> Все программы -> Стандартные -> Подключение к удалённому рабочему столу». А можно начать писать текст «Подключение к удалённому рабочему столу» и программа найдётся.

19. В появившемся окне «Подключение к удалённому рабочему столу» введите IP-адрес или имя компьютера и нажмите «Подключить».

20. В появившемся окне «Безопасность Windows» введите имя пользователя и пароль и нажмите «ОК». Если вы ранее уже заходили на удалённый рабочий стол, то система подскажет имя пользователя, см. рисунок.

21. В появившемся окне система предупредит вас, что не может подтвердить подлинность компьютера, см. рисунок. Если вы уверены, что подключаетесь к нужному компьютеру, можете установить галку «Больше не выводить запрос о подключениях к этому компьютеру» и нажать «Да».

22. После работы с удалённым компьютером можно просто закрыть окно. Тогда сессия сохранится и, при следующем подключении, вы увидите все открытые вами окна в неизменном состоянии. Если сессию требуется закрывать (обычно это требуется делать на серверах), то нужно на удалённом компьютере выйти из системы.

Удаленный доступ через IPsec VPN Fortinet

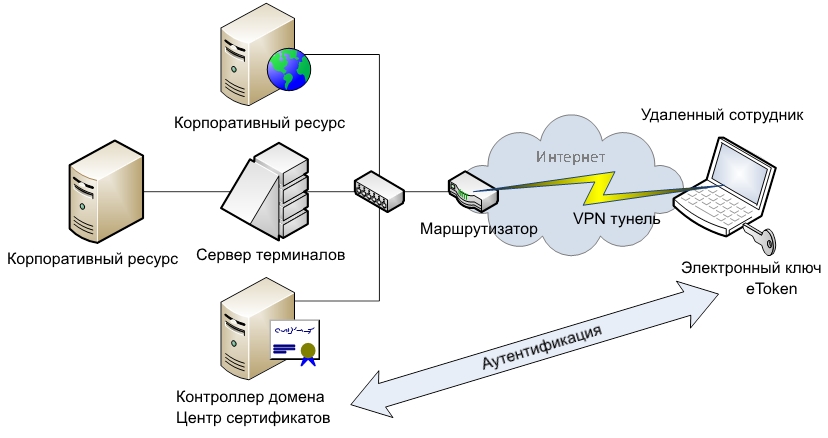

Рассмотрим стандартный процесс создания VPN туннеля для подключения удаленных пользователей к локальной сети организации. Для этого нам сначала необходимо создать пользователей, которые будут подключаться через туннель.

Если планируется использование удаленных пользователей (LDAP, RADIUS) — этот пункт можно пропустить. Создание пользователей происходит из меню User & Devices -> User Definition -> Create New.

Рисунок 1. Создание пользователей.

Далее, созданных пользователей необходимо объединить в группу. Для этого нужно создать новую группу в меню User & Devices -> User Group -> Create New. В этом меню, в поле Members необходимо добавить созданных пользователей.

Рисунок 2. Объединение в группу.

Если планируется использование удаленных пользователей, в поле Remote Groups необходимо выбрать удаленный сервер (он должен быть привязан к FortiGate), и в появившемся списке выбрать необходимую группу (или группы), щелкнуть по ней правой кнопкой мыши и нажать на появившееся окно “Add Selected”.

Рисунок 3. Использование удаленных пользователей.

Создание VPN туннеля

Приступаем к созданию самого VPN туннеля. Для этого воспользуемся IPsec Wizard’ом. Перейдем в меню VPN -> IPsec Wizard.

Первым шагом нам необходимо ввести название туннеля, выбрать его тип (в нашем случае — Remote Access) и выбрать тип удаленных устройств. В этом примере для подключения мы будем использовать ПО FortiClient, поэтому выбираем тип Client Based и FortiClient.

Рисунок 4. Создание VPN туннеля. Шаг 1.

Вторым шагом нам нужно выбрать интерфейс, на который будут приходить удаленные подключения. В нашем случае это port3. Дальше необходимо выбрать тип аутентификации — секретный ключ или сертификат. Мы выбираем секретный ключ. Дальше вводим значение секретного ключа в поле Pre-shared key. И в поле User Group выбираем группу, созданную ранее.

Рисунок 5. Создание VPN туннеля. Шаг 2.

Третий шаг заключается в конфигурации Policy & Routing. Нам необходимо указать локальный интерфейс, к которому будут подключаться удаленные пользователи. В поле Local Address необходимо выбрать подсети, к которым будут иметь доступ удаленные пользователи (их нужно предварительно настроить в меню Policy & Objects -> Addresses). Далее, нужно выбрать диапазон IP адресов, которые будут присваиваться удаленным пользователям при подключении. Важно проследить, чтобы эти адреса не пересекались с вашей внутренней адресацией.

Поле DNS Server позволяет выбрать DNS сервер, которым будут пользоваться удаленные пользователи при подключению к туннелю.

Опция Enable Split Tunnel позволяет давать доступ пользователям только к определенным подсетям, а не пускать весь их трафик через FortiGate.

Опция Allow Endpoint Registration позволяет получать различную информацию об удаленных точках, и на основании этой информации принимать решения (например разрешать подключаться удаленной точке или нет).

Рисунок 6. Создание VPN туннеля. Шаг 3.

Последний шаг — настройка клиентских опций. Можно активировать следующие опции: сохранения пароля, авто подключение и непрерывное подключение.

Рисунок 7. Создание VPN туннеля. Шаг 4

После данного шага создается туннель, а мы видим следующее “саммари”:

Рисунок 8. Итог.

Здесь перечислены все объекты, которые были созданы в процессе работы Wizard’а. Посмотрим, например, на созданную политику Remote to Local:

Рисунок 9. Созданная политика Remote to local.

Настройка VPN подключения с клиентской стороны

Теперь рассмотрим настройки с клиентской стороны. Для этого необходимо открыть FortiClient, перейти во вкладку Remote Access и создать новое подключение. В поле VPN необходимо выбрать тип подключения, в нашем случае IPsec VPN. В поле “Имя соединения” необходимо ввести понятное название туннеля.

В поле “Удаленный шлюз” необходимо ввести IP адрес внешнего интерфейса FortiGate, к которому мы будем подключаться. Если посмотреть выше, в нашем случае этот интерфейс — port3. Его IP адрес — 10.10.30.210. Метод аутентификации и сам ключ должны совпадать с тем, что мы настроили на FortiGate. Напоминаю — в качестве метода мы выбрали секретный ключ, а в качестве значения ключа — слово fortinet.

В поле “Аутентификация” нужно выбрать либо опцию “Запрашивать”, чтобы при каждом подключении FortiClient запрашивал имя пользователя и пароль, либо опцию “Сохранить логин”, чтобы при каждом подключении запрашивался только пароль. Соответственно, во втором случае в поле “Имя пользователя” необходимо ввести логин.

Рисунок 10. Настройки с клиентской стороны.

Больше ничего настраивать не нужно. Нажимаем сохранить. Теперь у нас есть доступное подключение. Вводим пароль и пробуем подключиться. Видим следующее окно:

Рисунок 11. Успешное подключение.

Оно говорит о том, что мы успешно подключились к сети нашего предприятия и теперь имеем защищенный доступ к его внутренним ресурсам.

Удаленный доступ и доступ через VPN : Техническая поддержка

В данной статье мы рассмотрим удаленный доступ к роутерам RTU.

Потребность удаленного подключения может появляться в силу необходимости изменить какие-либо настройки, проверить статистику по трафику, что-то разрешить или наоборот запретить.

Вариантов удаленного доступа может быть несколько, и топологий сетей, в которых работают данные роутеры, тоже может быть много.

Мы остановимся на двух вариантах, а также рассмотрим пункт, относящийся к безопасности при работе с удаленным доступом:

1. Простой удаленный доступ, используя статический IP на SIM карте роутера.

2. Удаленный доступ к роутеру, который находится за VPN сетью.

3. Безопасность при работе с удаленным доступом.

1. Простой удаленный доступ

Данный пункт, исходя из своего названия, является самым простейшим способом получения удаленного доступа к роутеру.

Всё, что вам необходимо, это иметь статический (постоянный) IP-адрес на SIM-карте. При установке GPRS соединения с оператором связи адресация (передача пакетов данных) происходит посредством IP-адресов.

Существуют следующие типы IP-адресов:

1. Динамический внутренний IP

2. Динамический внешний IP

3. Статический (постоянный) внешний IP

4. Статический внутренний IP

— Динамический внутренний IP (так называемый «серый») — IP-адрес, который изменяется с каждым подключением (“плавающий»). Внутренний IP-адрес предоставляет устройству доступ к ресурсам Интернета, однако доступ к самому устройству из внешней сети невозможен.

— Динамический внешний IP — публичный IP-адрес, доступ к которому можно получить из любой точки глобальной сети. Динамический внешний адрес меняется с каждым подключением, что в большинстве случаев не позволяет его использовать для удаленного подключения извне.

Более подробно рассмотрим интересующие нас пункты 3 и 4:

— Статический (постоянный) внешний IP — фиксированный публичный IP-адрес, неизменный при каждом подключении. Необходим в случаях, когда устройство требует удалённого подключения извне. Данный IP-адрес доступен из любой точки мира в сети Интернет.

— Статический внутренний IP — фиксированный адрес, используемый в локальной сети. Подключение статических локальных IP-адресов обычно применяется на корпоративных тарифах, специально предназначенных для беспроводной передачи данных между удалёнными устройствами. Такие тарифы называются «Телематика», «Управление Удаленными Объектами», «М2М» и т. д. (точное название Вы можете узнать у оператора связи). Из-за того, что данный IP-адрес используется в локальной сети, то при его использовании нет возможности получить доступ в глобальную сеть Интернет.

Оба варианта подойдут для простого получения удаленного доступа, но при использовании варианта со статическим внутренним IP-адресом Вам необходимо иметь ввиду, что Ваш ПК должен находиться в этой же локальной сети, что и IP-адрес, полученный на роутере.

При использовании статического внешнего IP-адреса данный IP-адрес будет доступен из любой точки мира, и Вам всего лишь необходимо наличие выхода в Интернет на ПК, с которого Вы хотите получить удаленный доступ к роутеру.

Для получения удаленного доступа к самому роутеру необходимо открыть порт на роутере. Если Вам необходим доступ по SSH, то необходимо открыть порт 22, если же необходимо получить доступ к WEB-интерфейсу роутера, то необходимо открыть порт 80.

Со способом открытия порта на роутере можно ознакомиться в дополнительной статье по ссылке: https://teleofis.freshdesk.com/support/solutions/articles/19000040061-Как-открывать-или-перенаправлять-tcp-udp-порты-

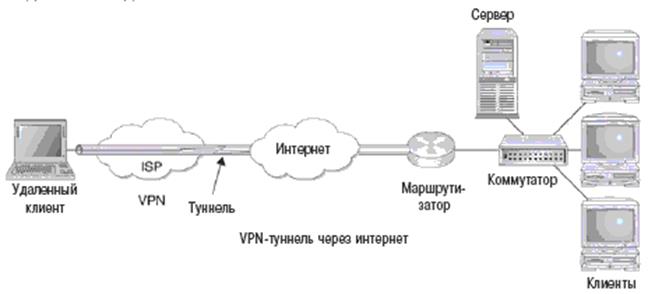

2. Удаленный доступ за VPN сетью

При построении определенной топологии сети бывают ситуации, когда необходимо объединить две локальные сети в одну(например, офисные филиалы) или осуществить закрытый канал связи между двумя объектами, и в таких случаях часто используют VPN-туннелирование.

Данный метод удобно использовать тогда, когда роутер выступает в режиме VPN «Клиента» и подключается к какому-либо статическому IP-адресу VPN «Сервера». В данном случае нет необходимости в использовании статического IP-адреса на роутере.

Существуют различные виды VPN-туннелирования: L2TP,PPTP,GRE,OpenVPN и другие. После построения туннеля бывает необходимость воспользоваться удаленной настройкой оборудования (роутера), находясь на другом конце существующего туннеля. В данном методе основой является организованный VPN-туннель, при этом необходимо понимать, что в каждом случае могут возникать индивидуальные нюансы при построении туннеля, из-за этого данный метод может вызывать трудности.

При успешной организации VPN-туннеля на Вашем ПК будет доступен локальный IP-адрес удаленного роутера. Всё, что Вам необходимо будет сделать — это произвести открытие необходимых портов роутера, о которых говорилось в пункте 1.

Со способом реализации можно ознакомиться в дополнительной статье по ссылке: https://teleofis.freshdesk.com/support/solutions/articles/19000040061-Как-открывать-или-перенаправлять-tcp-udp-порты-

3. Безопасность при работе с удаленным доступом

Необходимо понимать, что если Вы используете статический внешний IP-адрес, то данный IP-адрес доступен для всех пользователей сети Интернет в любой точке мира. Это может привести к сетевым атакам извне с помощью специальных утилит или бот-программ.

При использовании удаленного доступа к роутеру в открытой сети Интернет необходимо уделить большое значение настройкам безопасности.

3.1. Изменение пароля и имени пользователя.

Одним из обязательных пунктов защиты роутера является изменение пароля по умолчанию, а также в определенных ситуациях и логина.

Настоятельно рекомендуем изменить пароль для доступа по умолчанию на уникальный, желательно более 8 символов.

Со способом изменения пароля и логина к роутеру RTU можно ознакомиться в статье по ссылке: https://teleofis.freshdesk.com/support/solutions/articles/19000036906-Как-изменить-имя-пользователя-и-пароль-к-роутеру-

3.2. Защита роутера для работы по SSH.

Одним из наиболее часто встречающихся методов атаки со стороны глобальной сети является «брутфорс», т.е. перебор логина/пароля по заданному алгоритму.

Данный тип атаки приводит к тому, что рано или поздно злоумышленник может получить доступ к Вашей учетной записи роутера. Также это может привести к загруженности беспроводного канала и влиять на общее состояние связи!

В глобальной сети довольно много различных ботов и автоматизированных систем, которые проводят анализ открытых портов устройств на доступных IP-адресах. Зачастую на устройствах для удаленного доступа по SSH используется по умолчанию 22 порт, и большая часть «зловредов» анализирует именно данный порт.

Данный порт по умолчанию доступен в LAN-сети, но если Вы используете статический внешний IP-адрес и планируете воспользоваться данным портом для доступа из сети Интернет, то Вам необходимо открыть данный порт для WAN-интерфейса.

Для этого необходимо перейти в раздел «Сеть» -> «Межсетевой экран», далее в подпункт «Правила для трафика». В данном пункте необходимо выбрать нужный Вам порт(22 для SSH по умолчанию) и добавить новое правильно.

Одним из методов защиты роутера для доступа по SSH является изменение порта по умолчанию к службе SSH.

Для этого необходимо в WEB-интерфейсе перейти в раздел «Система» -> «Управление» и в разделе Dropbear изменить порт по умолчанию с 22 на другой(рекомендуем использовать порты больше 1024). Не забывайте, что при обращении из глобальной сети данный порт необходимо будет открыть для доступа по WAN-интерфейсу из пункта выше!

Также мы рекомендуем сделать перенаправление порта: при обращении на внешний порт из глобальной сети(например 5001), мы будем попадать на внутренний порт 22 (служба SSH для удаленного подключения). Тем самым порт 22 не будет открыт для доступа из глобальной сети, а будет открыт порт 5001, что поможет обеспечить защиту от сканирования Вашего IP-адрес по стандартным портам.

Для этого необходимо перейти в раздел «Сеть» -> «Межсетевой экран», далее в подпункт «Перенаправление портов».

Создаем новое правило:

— Внешняя зона — WAN

— Внешний порт — порт на который будет происходить обращение из глобальной сети(>1024).

— Внутренняя зона — LAN

— Внутренний IP-адрес — IP-адрес роутера( по умолчанию 192.168.88.1).

— Внутренний порт — по умолчанию порт 22(SSH), но если Вы ранее его изменили на другой, то тут необходимо указать измененный.

Мы рекомендуем воспользоваться как минимум данными методами защиты и считаем их «базовыми» для защиты роутера.

Но это не единственные варианты защиты, если Вы планируете более глубоко защитить Ваш роутер, то необходимо изучить более детально эту и другую информацию в сети Интернет.

Для более продвинутой защиты оборудования необходимо обладать достаточными знаниями в профильных направлениях сетевого администрирования.

Если Вы не обладаете подобными знаниями, рекомендуем обратиться к специалисту! В рамках технической поддержки данные услуги не оказываются.

Сопутствующие статьи:

Как подключиться к роутеру RTU?

Дополнительная информация:

Wiki на GITHUB

Страница роутера на сайте Teleofis

Контроллеры на платформе роутера RTU

VPN с удаленным доступом | Сервер доступа OpenVPN

Давайте поговорим об удаленном доступе и, в частности, о вашей VPN удаленного доступа.

В вашем офисе есть сеть. В этой сети вы можете получить доступ к принтерам, подключиться к ИТ-ресурсам, передать данные и многое другое. Это безопасно и защищает вашу команду от сомнительных веб-сайтов.

Но потом вы начинаете нанимать удаленных сотрудников.

Удаленных сотрудников:

- обошлось компании дешевле (на один стол меньше!)

- Они часто более продуктивны.

- И они счастливее!

Это победа для всех, поэтому предлагать удаленную работу нетрудно.

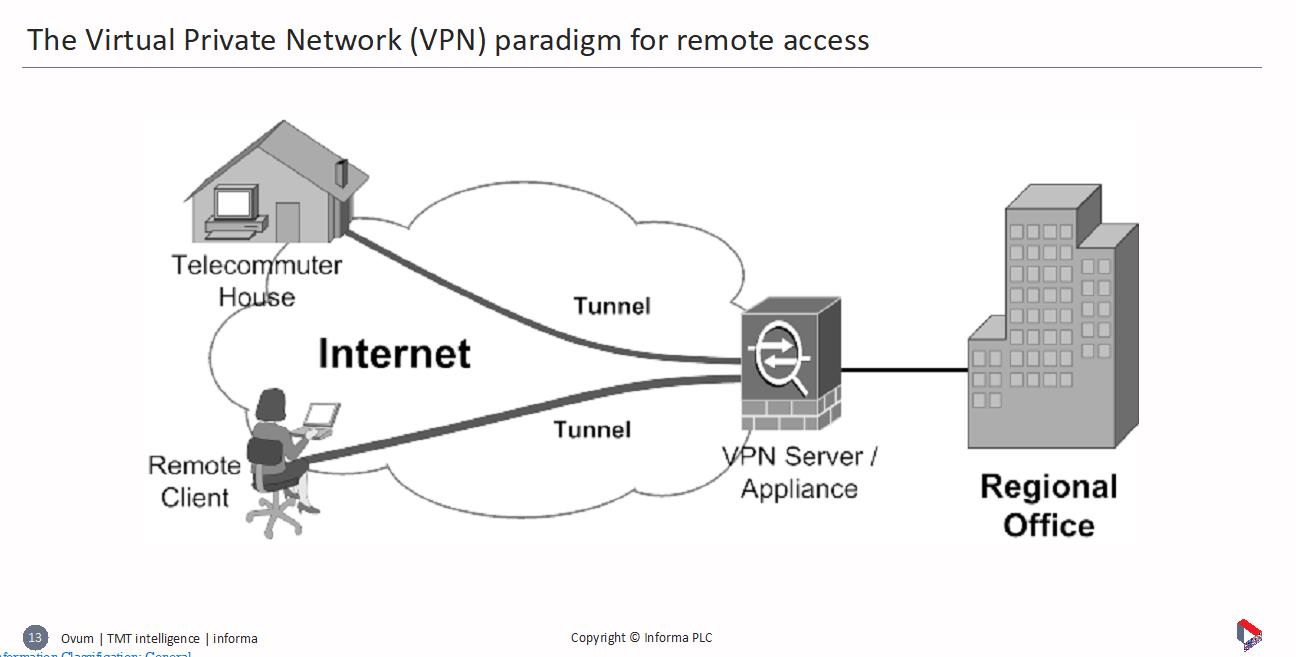

Проблема в том, что все члены вашей команды в офисе используют офисную сеть. Это дает им ресурсы, а компании — безопасность. Удаленных сотрудников нет для входа в систему, поэтому вам понадобится VPN для удаленного доступа.

VPN с удаленным доступом означает, что ваши удаленные сотрудники могут входить в вашу офисную сеть из любого места — дома, в дороге, в пути — где есть доступ к Интернету.После этого у них будет доступ ко всем ресурсам вашей компании, и каким-то образом ваши данные * по-прежнему * в безопасности, даже если они используют (ах!) Общедоступный Wi-Fi .

Как работает программное обеспечение VPN для удаленного доступа

Как именно это выполняет сервер доступа?

Принцип работы VPN с удаленным доступом заключается в следующем: вы начинаете с уже существующего соединения. Самый логичный и популярный способ передачи информации — это общедоступный Интернет, поэтому VPN передает информацию туда.Но все, что вы отправляете через Интернет, что не защищено, может быть видно другим людям, идущим по этому пути. Любой в вашей сети Wi-Fi может подслушивать то, что вы делаете. Единственный способ предотвратить это?

Шифрование.

Это то, что использует сервер доступа. Все, что вы отправляете по собственному Wi-Fi, в офисе или где-то посередине, шифруется. Это означает, что только ваше устройство и сервер доступа в вашем офисе умеют его читать. Для всех остальных это просто беспорядок.

Шифрование — это основа VPN. При подключении телефона к автономной системе любая информация, которую вы извлекаете, становится зашифрованной и нечитаемой — только после этого она легко распространяется через Интернет

Пока он там в пути, никто этого не понимает — это просто испорченная чушь. У сервера доступа, однако, есть ключи для его расшифровки, и именно так он может его прочитать. Любая информация, которая затем отправляется обратно на ваше устройство с сервера доступа, также зашифровывается, поэтому все, что проходит через это соединение в любом направлении, не может быть прочитано кем-либо еще.

Давайте посмотрим на пример.

Что такое VPN? Как это работает, типы VPN

VPN означает «Виртуальная частная сеть» и описывает возможность установить защищенное сетевое соединение при использовании общедоступных сетей. VPN шифруют ваш интернет-трафик и скрывают вашу личность в сети. Это затрудняет третьим лицам отслеживание ваших действий в Интернете и кражу данных. Шифрование происходит в реальном времени .

Как работает VPN?

VPN скрывает ваш IP-адрес, позволяя сети перенаправлять его через специально настроенный удаленный сервер, управляемый хостом VPN.Это означает, что если вы выходите в Интернет с помощью VPN, сервер VPN становится источником ваших данных. Это означает, что ваш интернет-провайдер (ISP) и другие третьи стороны не могут видеть, какие веб-сайты вы посещаете или какие данные вы отправляете и получаете в Интернете. VPN работает как фильтр, превращающий все ваши данные в «чепуху». Даже если бы кто-то получил ваши данные, это было бы бесполезно.

Каковы преимущества VPN-подключения?

VPN-соединение маскирует ваш трафик данных в сети и защищает его от внешнего доступа.Незашифрованные данные могут просматривать все, кто имеет доступ к сети и хочет их увидеть. С помощью VPN хакеры и киберпреступники не могут расшифровать эти данные.

Безопасное шифрование: Для чтения данных вам понадобится ключ шифрования . Без него компьютеру потребовались бы миллионы лет, чтобы расшифровать код в случае атака грубой силой . С помощью VPN ваши действия в сети будут скрыты даже в общедоступных сетях.

Скрытие вашего местонахождения : VPN-серверы, по сути, действуют как ваши прокси в Интернете.Поскольку данные о демографическом местоположении поступают с сервера в другой стране, ваше фактическое местоположение не может быть определено. Кроме того, большинство VPN-сервисов не хранят журналы ваших действий. Некоторые провайдеры, с другой стороны, записывают ваше поведение, но не передают эту информацию третьим лицам. Это означает, что любая потенциальная запись вашего поведения пользователя остается навсегда скрытой.

Доступ к региональному контенту: Региональный веб-контент не всегда доступен отовсюду.Сервисы и веб-сайты часто содержат контент, доступ к которому возможен только из определенных частей мира. Стандартные подключения используют локальные серверы в стране для определения вашего местоположения. Это означает, что вы не можете получить доступ к домашнему контенту во время путешествия, и вы не можете получить доступ к международному контенту из дома. С участием Подмена местоположения VPN , вы можете переключиться на сервер в другой стране и эффективно «изменить» свое местоположение.

Безопасная передача данных: Если вы работаете удаленно, вам может потребоваться доступ к важным файлам в сети вашей компании.По соображениям безопасности такая информация требует безопасного соединения. Чтобы получить доступ к сети, часто требуется VPN-соединение. VPN-сервисы подключаются к частным серверам и используют методы шифрования, чтобы снизить риск утечки данных.

Почему вам следует использовать VPN-соединение?

Ваш провайдер обычно устанавливает соединение, когда вы подключаетесь к Интернету. Он отслеживает вас через IP-адрес. Ваш сетевой трафик направляется через серверы вашего интернет-провайдера, которые могут регистрировать и отображать все, что вы делаете в сети.

Ваш интернет-провайдер может показаться заслуживающим доверия, но он может делиться вашей историей просмотров с рекламодателями, полицией или правительством и / или другими третьими лицами. Интернет-провайдеры также могут стать жертвами атак киберпреступников: если они будут взломаны, ваши личные и личные данные могут быть скомпрометированы.

Это особенно важно, если вы регулярно подключаетесь к публичным сетям Wi-Fi. Вы никогда не знаете, кто может отслеживать ваш интернет-трафик и что они могут у вас украсть, включая пароли, личные данные, платежную информацию или даже вашу личность.

Что должен делать хороший VPN?

Вам следует полагаться на свою VPN при выполнении одной или нескольких задач. Сама VPN также должна быть защищена от взлома. Вот те функции, которые вы должны ожидать от комплексного решения VPN:

- Шифрование вашего IP-адреса: Основная задача VPN — скрыть ваш IP-адрес от вашего интернет-провайдера и других третьих лиц. Это позволяет отправлять и получать информацию в Интернете, не опасаясь, что кто-либо, кроме вас и поставщика VPN, ее увидит.

- Шифрование протоколов: VPN также не позволяет вам оставлять следы, например, в виде вашей интернет-истории, истории поиска и файлов cookie. Шифрование файлов cookie особенно важно, поскольку оно предотвращает доступ третьих лиц к конфиденциальной информации, такой как личные данные, финансовая информация и другой контент на веб-сайтах.

- Kill switch: Если ваше VPN-соединение внезапно прерывается, ваше безопасное соединение также будет прервано.Хорошая VPN может обнаружить это внезапное время простоя и завершить заранее выбранные программы, уменьшая вероятность того, что данные будут скомпрометированы.

- Двухфакторная аутентификация: Используя различные методы аутентификации, надежная VPN проверяет всех, кто пытается войти в систему. Например, вам может быть предложено ввести пароль, после чего код будет отправлен на ваше мобильное устройство. Это затрудняет доступ незваных третьих лиц к вашему безопасному соединению.

История VPN

С тех пор, как люди начали пользоваться Интернетом, возникло движение за защиту и шифрование данных интернет-браузера.Министерство обороны США уже участвовало в проектах по шифрованию данных интернет-коммуникаций еще в 1960-х годах.

Предшественники VPN

Их усилия привели к созданию ARPANET (Advanced Research Projects Agency Network), сети с коммутацией пакетов, что, в свою очередь, привело к разработке протокола управления передачей / Интернет-протокола (TCP / IP).

TCP / IP имел четыре уровня: Link, Интернет, транспорт и приложение .На уровне Интернета локальные сети и устройства могут быть подключены к универсальной сети — и именно здесь риск заражения стал очевиден. В 1993 году команде из Колумбийского университета и AT&T Bell Labs наконец удалось создать своего рода первую версию современной VPN, известную как swIPe: программный протокол IP-шифрования.

В следующем году Вэй Сюй разработал сеть IPSec, протокол интернет-безопасности, который аутентифицирует и шифрует информационные пакеты, передаваемые в сети.В 1996 году сотрудник Microsoft по имени Гурдип Сингх-Полл создал протокол однорангового туннелирования (PPTP).

Ранние виртуальные частные сети

По мере того, как Сингх-Полл разрабатывал PPTP, популярность Интернета росла, и возникла потребность в готовых к потребителю сложных системах безопасности. В то время антивирусные программы уже были эффективны в предотвращении заражения компьютерных систем вредоносными и шпионскими программами. Однако люди и компании также начали требовать программного обеспечения для шифрования, которое могло бы скрыть их историю просмотров в Интернете.

Первые виртуальные частные сети появились в начале 2000-х годов, но почти полностью использовались компаниями. Однако после множества нарушений безопасности, особенно в начале 2010-х годов, потребительский рынок VPN начал расти.

VPN и их текущее использование

Согласно GlobalWebIndex , количество пользователей VPN во всем мире увеличилось более чем в четыре раза в период с 2016 по 2018 год. В таких странах, как Таиланд, Индонезия и Китай, где использование Интернета ограничено и подвергается цензуре , каждый пятый интернет-пользователь использует VPN.В США, Великобритании и Германии доля пользователей VPN составляет или около 5% от , но продолжает расти.

Одним из главных стимулов для внедрения VPN в последние годы был растущий спрос на контент с географическими ограничениями доступа. Например, сервисы потокового видео, такие как Netflix или YouTube, делают определенные видео доступными только в определенных странах. С помощью современных VPN вы можете зашифровать свой IP-адрес, чтобы вам казалось, что вы просматриваете страницы из другой страны, что дает вам доступ к этому контенту из любого места.

Вот как безопасный серфинг с помощью VPN

VPN шифрует ваше поведение в Интернете, которое можно расшифровать только с помощью ключа. Этот ключ известен только вашему компьютеру и VPN, поэтому ваш интернет-провайдер не может распознать, где вы находитесь. Разные VPN используют разные процессы шифрования, но обычно работают в три этапа:

- Как только вы подключитесь к сети, запустите VPN. VPN действует как безопасный туннель между вами и Интернетом. Ваш интернет-провайдер и другие третьи стороны не могут обнаружить этот туннель.

- Теперь ваше устройство находится в локальной сети VPN, и ваш IP-адрес может быть изменен на IP-адрес, предоставленный сервером VPN.

- Теперь вы можете выходить в Интернет по своему желанию, поскольку VPN защищает все ваши личные данные.

Какие бывают VPN?

Существует много различных типов VPN, но вы обязательно должны знать три основных типа:

SSL VPN

Часто не все сотрудники компании имеют доступ к корпоративным ноутбукам, которые они могут использовать для работы из дома.Во время коронного кризиса весной 2020 года многие компании столкнулись с проблемой нехватки оборудования для своих сотрудников. В таких случаях часто прибегают к использованию личного устройства (ПК, ноутбука, планшета, мобильного телефона). В этом случае компании прибегают к решению SSL-VPN , которое обычно реализуется через соответствующий аппаратный блок.

Предварительным условием обычно является браузер с поддержкой HTML-5, который используется для вызова страницы входа в систему компании. Браузеры с поддержкой HTML-5 доступны практически для любой операционной системы.Доступ защищен именем пользователя и паролем.

Site-to-site VPN

Site-to-site VPN — это, по сути, частная сеть, предназначенная для сокрытия частных интрасетей и предоставления пользователям этих защищенных сетей доступа к ресурсам друг друга.

VPN типа «сеть-сеть» полезна, если у вас есть несколько филиалов в вашей компании, каждое из которых имеет свою собственную локальную сеть (LAN), подключенную к WAN (глобальной сети). VPN-соединения типа «сеть-сеть» также полезны, если у вас есть две отдельные интрасети, между которыми вы хотите отправлять файлы без явного доступа пользователей из одной интрасети к другой.

VPN типа «сеть-сеть» в основном используются в крупных компаниях. Их сложно реализовать, и они не обладают такой же гибкостью, как SSL VPN. Однако они являются наиболее эффективным способом обеспечения связи внутри крупных отделов и между ними.

VPN «клиент-сервер»

Подключение через VPN-клиент можно представить, как если бы вы подключали домашний компьютер к компании с помощью удлинительного кабеля. Сотрудники могут подключаться к корпоративной сети из своего домашнего офиса через защищенное соединение и действовать так, как если бы они сидели в офисе.Однако сначала необходимо установить и настроить VPN-клиент на компьютере.

Это означает, что пользователь не подключен к Интернету через своего собственного провайдера, а устанавливает прямое соединение через своего провайдера VPN. Это существенно сокращает туннельную фазу пути VPN. Вместо использования VPN для создания туннеля шифрования, чтобы замаскировать существующее интернет-соединение, VPN может автоматически зашифровать данные, прежде чем они станут доступны пользователю.

Это все более распространенная форма VPN, которая особенно полезна для провайдеров небезопасных общедоступных WLAN.Он предотвращает доступ третьих лиц к сетевому соединению и его компрометацию, а также шифрует данные на всем пути до провайдера. Это также предотвращает доступ интернет-провайдеров к данным, которые по какой-либо причине остаются незашифрованными, и обходит любые ограничения на доступ пользователя в Интернет (например, если правительство этой страны ограничивает доступ в Интернет).

Преимущество этого типа VPN-доступа — большая эффективность и универсальный доступ к ресурсам компании. При наличии соответствующей телефонной системы сотрудник может, например, подключиться к системе с помощью гарнитуры и действовать так, как если бы он находился на рабочем месте в компании.Например, клиенты компании не могут даже сказать, работает ли сотрудник в компании или в их домашнем офисе.

Как мне установить VPN на свой компьютер?

Перед установкой VPN важно ознакомиться с различными методами реализации:

Клиент VPN

Для автономных клиентов VPN необходимо установить программное обеспечение. Это программное обеспечение настроено в соответствии с требованиями конечной точки. При настройке VPN конечная точка выполняет соединение VPN и подключается к другой конечной точке, создавая туннель шифрования.В компаниях этот шаг обычно требует ввода пароля, выданного компанией, или установки соответствующего сертификата. С помощью пароля или сертификата брандмауэр может распознать, что это авторизованное соединение. Затем сотрудник идентифицирует себя с помощью известных ему учетных данных.

Расширения браузера

Расширения VPN можно добавить в большинство веб-браузеров, таких как Google Chrome и Firefox. Некоторые браузеры, включая Opera, даже имеют собственные встроенные расширения VPN.Расширения упрощают пользователям быстрое переключение и настройку VPN во время работы в Интернете. Однако VPN-соединение действительно только для информации, доступной в этом браузере. Использование других браузеров и другое использование Интернета вне браузера (например, онлайн-игры) не может быть зашифровано с помощью VPN.

Хотя расширения браузера не так универсальны, как клиенты VPN, они могут быть подходящим вариантом для случайных пользователей Интернета, которым нужен дополнительный уровень безопасности в Интернете.Однако оказалось, что они более подвержены нарушениям. Пользователям также рекомендуется выбрать надежное расширение, поскольку сборщики данных могут попытаться использовать поддельные расширения VPN. Сбор данных — это сбор личных данных, например, о том, что делают маркетологи для создания вашего личного профиля. Рекламный контент подбирается индивидуально для вас.

Маршрутизатор VPN

Если несколько устройств подключены к одному и тому же Интернет-соединению, может быть проще реализовать VPN непосредственно на маршрутизаторе, чем устанавливать отдельную VPN на каждом устройстве.Маршрутизатор VPN особенно полезен, если вы хотите защитить устройства с подключением к Интернету, которые сложно настроить, например смарт-телевизоры. Они даже могут помочь вам получить доступ к географически ограниченному контенту через домашние развлекательные системы.

Маршрутизатор VPN прост в установке, всегда обеспечивает безопасность и конфиденциальность и предотвращает взлом вашей сети при входе в систему с небезопасных устройств. Однако управлять им может быть сложнее, если у вашего маршрутизатора нет собственного пользовательского интерфейса.Это может привести к блокировке входящих соединений.

Корпоративная VPN

Корпоративная VPN — это индивидуальное решение, требующее индивидуальной настройки и технической поддержки. VPN обычно создается для вас ИТ-командой компании. Как пользователь, у вас нет административного влияния со стороны самой VPN, и ваша деятельность и передача данных регистрируются вашей компанией. Это позволяет компании минимизировать потенциальный риск утечки данных. Основное преимущество корпоративной VPN — это полностью безопасное соединение с внутренней сетью и сервером компании, даже для сотрудников, которые работают за пределами компании, используя собственное подключение к Интернету.

Могу ли я также использовать VPN на своем смартфоне или других устройствах?

Да, есть несколько вариантов VPN для смартфонов и других устройств, подключенных к Интернету. VPN может оказаться незаменимым для вашего мобильного устройства, если вы используете его для хранения платежной информации или других личных данных или даже просто для серфинга в Интернете. Многие поставщики VPN также предлагают мобильные решения, многие из которых можно загрузить прямо из Google Play или Apple App Store, например Kaspersky VPN Secure Connection.

Неужели VPN настолько безопасен?

Важно отметить, что VPN не работают как комплексное антивирусное программное обеспечение.Хотя они защищают ваш IP-адрес и шифруют вашу историю интернета, VPN-соединение не защищает ваш компьютер от постороннего вторжения. Для этого вам обязательно стоит использовать антивирусное программное обеспечение, такое как Kaspersky Internet Security. Потому что использование VPN само по себе не защищает вас от троянов, вирусов, ботов и других вредоносных программ.

Как только вредоносная программа попала на ваше устройство, она может украсть или повредить ваши данные, независимо от того, используете вы VPN или нет. Поэтому важно использовать VPN вместе с комплексной антивирусной программой для обеспечения максимальной безопасности.

Выбор безопасного провайдера VPN

Также важно выбрать провайдера VPN, которому можно доверять. Хотя ваш интернет-провайдер не может видеть ваш интернет-трафик, ваш провайдер VPN может. Если ваш провайдер VPN скомпрометирован, вы тоже. По этой причине крайне важно, чтобы вы выбрали надежного поставщика VPN, чтобы обеспечить скрытие ваших действий в Интернете и обеспечить высочайший уровень безопасности.

Как установить VPN-соединение на вашем смартфоне

Как уже упоминалось, существуют также VPN-соединения для Android-смартфонов и iPhone.К счастью, VPN-сервисы для смартфонов просты в использовании и обычно включают в себя следующее:

- В процессе установки обычно загружается только одно приложение из iOS App Store или Google Play Store. Несмотря на то, что бесплатные поставщики VPN существуют, разумно выбрать профессионального поставщика, когда речь идет о безопасности.

- Настройка чрезвычайно удобна для пользователя, поскольку настройки по умолчанию уже в основном предназначены для среднего пользователя смартфона. Просто войдите в свою учетную запись. Большинство приложений затем проведут вас через ключевые функции служб VPN.

- Включение VPN буквально работает как выключатель для многих приложений VPN. Вы, вероятно, найдете эту опцию прямо на главном экране.

- Переключение серверов обычно выполняется вручную, если вы хотите подделать свое местоположение. Просто выберите желаемую страну из предложения.

- Расширенная настройка доступна для пользователей, которым требуется более высокая степень защиты данных. В зависимости от вашей VPN вы также можете выбрать другие протоколы для вашего метода шифрования. В вашем приложении также могут быть доступны диагностика и другие функции.Прежде чем оформить подписку, узнайте об этих функциях, чтобы найти подходящий VPN-сервис.

- Чтобы с этого момента безопасно пользоваться Интернетом, все, что вам нужно сделать, это сначала активировать VPN-соединение через приложение.

Но имейте в виду следующее: Безопасность VPN зависит от политик использования и хранения данных ее провайдера. Помните, что служба VPN передает ваши данные на свои серверы, и эти серверы подключаются через Интернет от вашего имени. Если они хранят журналы данных, убедитесь, что ясно, для каких целей они хранятся.Серьезные провайдеры VPN обычно ставят вашу конфиденциальность на первое место. Поэтому вам следует выбрать надежного поставщика, например Kaspersky Secure Connection .

Помните, что шифруются только интернет-данные. Все, что не использует сотовую связь или Wi-Fi, не будет передаваться через Интернет. В результате ваш VPN не будет шифровать ваши стандартные голосовые вызовы или тексты.

Заключение

VPN-соединение устанавливает безопасное соединение между вами и Интернетом.Через VPN весь ваш трафик данных направляется через зашифрованный виртуальный туннель. Это маскирует ваш IP-адрес, когда вы пользуетесь Интернетом, делая его местоположение невидимым для всех. VPN-соединение также защищено от внешних атак. Это потому, что только вы можете получить доступ к данным в зашифрованном туннеле — и никто другой не может, потому что у них нет ключа. VPN позволяет получать доступ к контенту с ограничениями по регионам из любой точки мира. Многие потоковые платформы доступны не во всех странах.Вы по-прежнему можете получить к ним доступ через VPN. Решения VPN от Kaspersky доступны как для ПК с Windows, так и для Apple Mac.

В настоящее время также существует множество поставщиков VPN-соединений для смартфонов, которые сохраняют анонимность мобильного трафика данных. Вы можете найти сертифицированных поставщиков в Google Play Store или iOS App Store. Однако помните, что только ваш трафик данных в Интернете анонимизируется и защищается с помощью VPN. VPN-соединение не защищает вас от хакерских атак, троянов, вирусов и других вредоносных программ.Поэтому вам следует полагаться на дополнительное надежное антивирусное программное обеспечение.

Какие решения безопасности включают защиту VPN?

Kaspersky VPN Secure Connection

Антивирус Касперского

Kaspersky Internet Security

Kaspersky Total Security

Kaspersky Security Cloud

Дополнительные статьи о VPN (виртуальная частная сеть)

Безопасная работа в Интернете в домашнем офисе

Общественная безопасность Сети Wi-Fi

Защита от атаки типа «злоумышленник посередине»

Доступ в Интернет — AWS Client VPN

Конфигурация для этого сценария включает один целевой VPC и доступ к Интернет.Мы рекомендуем эту конфигурацию, если вам нужно предоставить клиентам доступ к ресурсам. внутри единого целевого VPC и разрешить доступ в Интернет.

Если вы выполнили руководство «Начало работы с клиентом VPN», значит, вы уже реализовал этот сценарий.

Перед тем как начать, сделайте следующее:

Создайте или определите VPC как минимум с одной подсетью.Определите подсеть в VPC, который вы хотите связать с конечной точкой Client VPN, и запишите его CIDR IPv4. диапазоны. Для получения дополнительной информации см. VPC и подсети в Руководство пользователя Amazon VPC .

Определите подходящий диапазон CIDR для клиентских IP-адресов, которые не перекрываются с VPC CIDR.

Ознакомьтесь с правилами и ограничениями для конечных точек Client VPN в разделе Ограничения и правила Client VPN.

Для реализации данной конфигурации

Убедитесь, что группа безопасности, которую вы будете использовать для конечной точки VPN клиента, разрешает входящий и исходящий трафик в Интернет и из Интернета.Для этого добавьте входящие и исходящие правила, которые разрешают трафик от и до 0.0.0.0/0 для HTTP и HTTPS движение.

Создайте интернет-шлюз и подключите его к своему VPC.Для получения дополнительной информации см. Создание и подключение интернет-шлюза в Руководстве пользователя Amazon VPC .

Сделайте свою подсеть общедоступной, добавив маршрут к интернет-шлюзу в его таблицу маршрутов.В Консоль VPC, выберите Подсети , выберите подсеть, которую вы собираетесь подключиться к конечной точке Client VPN, выберите маршрут Таблица , а затем выберите идентификатор таблицы маршрутизации. Выбирать Действия , выберите Изменить маршруты и выбрать Добавить маршрут .Для Назначение , введите

0.0.0.0/0, а для Цель выберите интернет-шлюз из предыдущего шага.Создайте конечную точку VPN клиента в том же регионе, что и VPC.Для этого выполните шаги описано в разделе Создание клиентской конечной точки VPN.

Свяжите подсеть, которую вы определили ранее, с конечной точкой VPN клиента.К сделайте это, выполните шаги, описанные в Свяжите целевую сеть с клиентской VPN конечную точку и выберите VPC и подсеть.

Добавьте правило авторизации, чтобы предоставить клиентам доступ к VPC.Для этого выполните шаги, описанные в Добавить правило авторизации в клиентскую VPN конечная точка; и для Целевая сеть для включения , введите диапазон IPv4 CIDR VPC.

Добавьте маршрут, по которому трафик в Интернет.Для этого выполните описанные действия. в Создание маршрута конечной точки; для Назначение маршрута введите

0.0.0.0/0, а для Target VPC Subnet ID , выберите подсеть, которую вы связанный с конечной точкой VPN клиента.Добавьте правило авторизации, чтобы предоставить клиентам доступ в Интернет.Для этого выполните в шаги, описанные в разделе Добавление правила авторизации в клиентскую VPN конечная точка; для Целевая сеть введите

0.0.0.0/0.Убедитесь, что группа безопасности для ассоциации подсети на шаге 5 имеет исходящее правило, разрешающее доступ в Интернет (пункт назначения

0.0,0.0 / 0).

Узнайте разницу между VPN и общим доступом к удаленному рабочему столу

По мере того, как мы все больше полагаемся на аутсорсинг, компаниям приходится приглашать больше посторонних (продавцов, поставщиков, деловых партнеров) в свои сети и системы, чем когда-либо прежде. И хотя существует множество причин, по которым поставщику может потребоваться удаленный доступ, в основном это для оказания технической поддержки. Из-за этого растущего требования было разработано множество инструментов, позволяющих выполнять эту деятельность. Некоторые были разработаны на основе существующих инструментов, другие были созданы специально для того, чтобы позволить поставщикам подключаться к сетям .

VPN и совместное использование удаленного рабочего стола — два наиболее популярных и распространенных приложения, используемых для удаленной поддержки. Однако они сильно отличаются друг от друга и служат разным сценариям использования как в теории, так и на практике .Каждый из них имеет ограничения в своей полезности для определенных сценариев и таит в себе различные проблемы безопасности как при разработке, так и при неправильной реализации.

Давайте посмотрим на эти два класса инструментов и на различия между ними, чтобы понять, где каждый из них может подойти, а где нет.

VPN

Где и когда следует использовать VPN?

VPN, или виртуальные частные сети, были созданы из-за необходимости обеспечивать подключение удаленным сотрудникам, которое вело себя так же, как подключение по локальной сети. Этот «сетевой расширитель» был предназначен для использования в общедоступной сети, такой как Интернет, и использует шифрование для обеспечения безопасности и надежности сеанса. Технология работает на сетевом уровне и обычно предоставляет пользователю доступ к серверам и машинам, доступным только в рамках корпоративного брандмауэра. Для среднестатистического удаленного корпоративного пользователя это все, что им нужно. Их соединение воспроизводит то, что они имели бы, если бы они сидели за своим столом на работе, но не предоставляет дополнительных функций, кроме доступа.

Для внутреннего персонала службы поддержки, которому необходимо оказывать поддержку другим сотрудникам, этот тип подключения работает нормально, поскольку все ресурсы, к которым им нужен доступ, будут предоставлены как часть их сотрудника при регистрации (электронная почта, членство в группах, общие диски и т. Д. ).

Падения