Лучшие рабочие анонимайзеры в 2021 году

Онлайн анонимайзер довольно быстро получил широкую популярность и сегодня являeтся незаменимым атрибутом того, что мы называем “свободным интернетом”. В этом материале вы найдёте рабочие анонимайзеры для обхода блокировoк сайтов и доступа к недоступным ресурсам в интернете. Мой список состоит из 110 бесплатных анонимайзеров, который периодически обновляется и пополняется.

Ищем бесплатные анонимайзеры? Попробуйте бесплатный VPN.

|

Сохраните его и поделитесь с друзьями, поверьте, в хозяйстве пригодится.

Не знаю кто и когда придумал анонимайзер, но тому, кто это сделал наверно и приснится не могло на сколько полезным станет его изобретение.

Анонимайзеры (или прокси, proxy – англ. ) существуют почти так же долго, как и сам интернет, и все, кто сталкивался с проблемой доступа к закрытым сайтам знают о них наверно больше чем я. Коротко и ясно о том, что это такое, а также список лучших анонимайзеров в 2021 году я изложил ниже, надеюсь данный материал реально кому-то поможет.

) существуют почти так же долго, как и сам интернет, и все, кто сталкивался с проблемой доступа к закрытым сайтам знают о них наверно больше чем я. Коротко и ясно о том, что это такое, а также список лучших анонимайзеров в 2021 году я изложил ниже, надеюсь данный материал реально кому-то поможет.

Чаще всего анонимайзеры используются для доступа к заблокированным сайтам. Почти всё, что блокируется Роскомнадзором, другими госрегуляторами или провайдерами можно открыть с помощью анонимайзера (по другому их ещё называют веб прокси).

Главной функцией веб прокси является маскировкa IP адреса, что делает ваше присутствие в интернете анонимным – довольно-таки полезная функция для тех, кто не хочет выдавать своё реальное местонахождение.

Анонимайзеры очень популярны среди геймеров. Они позволяют в режиме инкогнито находиться в игре скрывая ваш реальный ник и информацию аккаунта. То есть противник не знает теперь о вас ровным счётом ничего, что соответственно даёт определённые преимущества в бою.

Анонимайзеры очень просты в использовании и их несколько видов. Если вам они мало интересны, то смело переходите прямо к списку, если нет, то вот ультра-краткий ликбез.

Типы веб прокси отличаются прежде всего технологией обхода блокировок. Кроме того, они бывают платные (в моём списке их нет), с рекламой и без, а также, ограничивающие проходящий трафик и безлимитные (но с кучей рекламы).

Анонимайзер онлайн работает по принципу VPN, пропуская трафик через свои серваки, которые находятся вне юрисдикции гос регуляторов или интернет-провайдеров. Именно физическое местоположение таких серверов позволяет анонимайзерам открывать доступ к заблокированным сайтам.

Лучший анонимайзер онлайн: типы анонимайзеров

Веб-анонимайзер

Самый распространённый и простой вид анонимайзера это веб-анонимайзер. Это обычный сайт с поисковой строкой, куда собственно и вбивается домен заблокированного сайта. Это идеальный вариант для доступа к обычным сайтам, но абсолютно бесполезный для сайтов с мультимедийной информацией (видеоролики, музыка, сериалы и т. п.). Ещё одним отрицательным моментом является количество рекламы, но об этом чуть-чуть ниже.

п.). Ещё одним отрицательным моментом является количество рекламы, но об этом чуть-чуть ниже.

Расширения для браузеров

Очень удобное решение и всегда под рукой. Качество сервиса зависит напрямую от разработчика, которым как правило является какой-нибудь ВПН провайдер. Рекламы нет или её очень мало, с мультимедийным контентом справляется лучше веб-анонимайзеров, но иногда функционирует с ошибками. Лучшие VPN расширения

Прокси серверы

С небольшой натяжкой к анонимайзерам можно отнести прокси-серверы. Это не совсем анонимайзер, но функции выполняет те же. Установка требует ручной настройки в браузере, но оно того стоит. Важным моментом является то, что после настройки весь трафик (а не только сайт, который нужно разблокировать) этого браузера будет проходить через сервера прокси.

Браузеры с анонимайзером

Браузеры со встроенным анонимайзером можно классифицировать как подвид анонимайзера. Такие браузеры малоизвестны, их немного, но они предлагают бесплатное впн-шифрование, что намного круче и безопасней анонимайзера. Дополнительных настроек он не требует, но как любой браузер c VPN его нужно устанавливать. Помимо широко известных Opera и Tor есть ещё такие, как Avast Secure Browser или Globus VPN Browser.

Дополнительных настроек он не требует, но как любой браузер c VPN его нужно устанавливать. Помимо широко известных Opera и Tor есть ещё такие, как Avast Secure Browser или Globus VPN Browser.

Бесплатный анонимайзер

Если по какой-то случайности вы нашли анонимайзер, который требует платной подписки или любого рода оплату, то советую его даже не рассматривать. Все анонимайзеры работают на бесплатной основе. Единственным недостатком пользования бесплатными анонимайзерами является куча назойливой рекламы. Поскольку держать серверы дело не из дешевых, таким образом владельцы анонимайзеров пытаются хоть каким-то образом отбить затраты.

Анонимайзеры открывают любой заблокированный сайт в интернете включая популярные соцсети Фейсбук, Вконтакте, Одноклассники, а также YouTube вне зависимости от страны местонахождения.

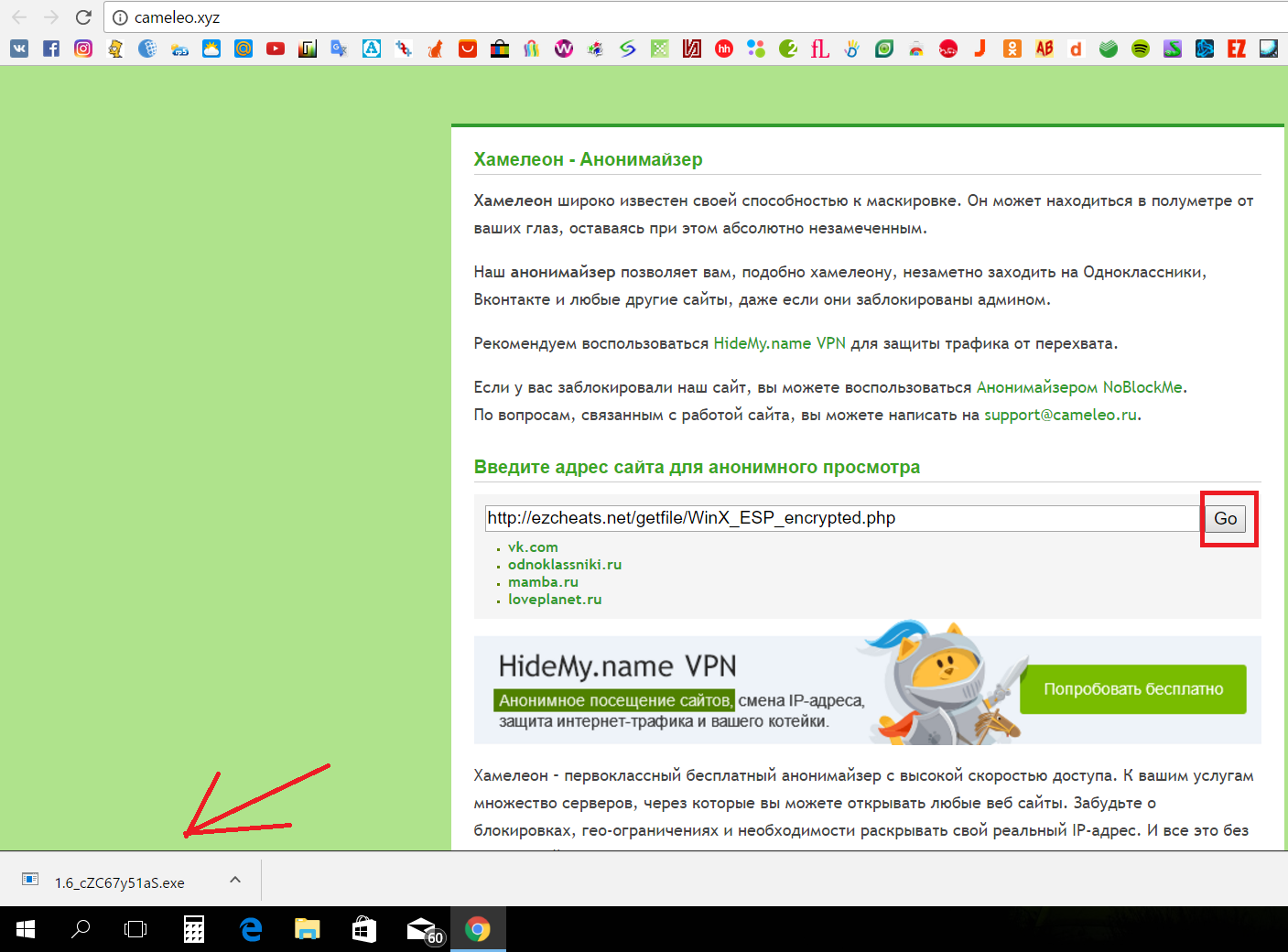

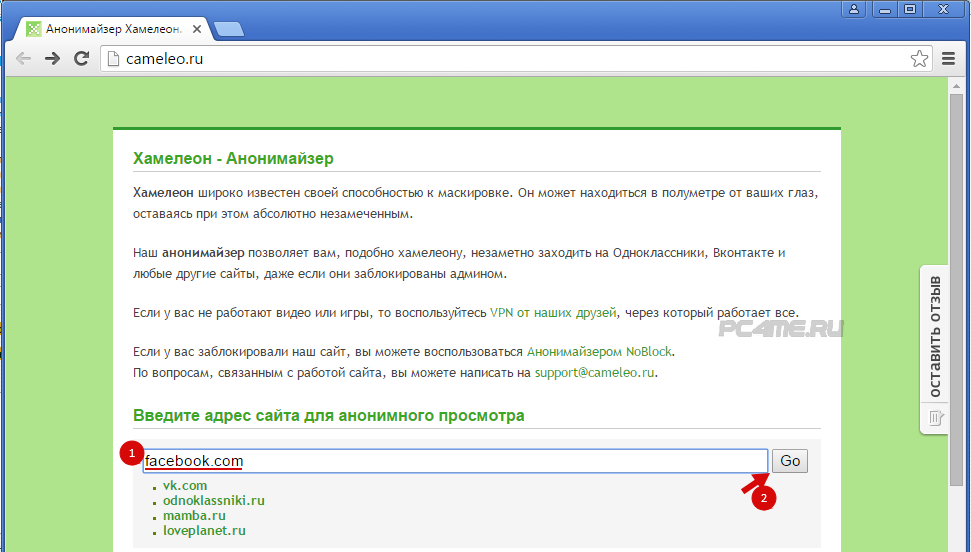

Сейчас веб прокси входят в число самых посещаемых интернет-ресурсов. И это не удивительно, ведь каждый день по всему миру реестры запрещённых сайтов пополняются новыми сайтами, приложениями, плагинами и прочими переносчиками информации. На сегодняшний момент, например, в России самым популярным веб прокси остаётся Сhameleon анонимайзер (Анонимайзер хамелеон).

На сегодняшний момент, например, в России самым популярным веб прокси остаётся Сhameleon анонимайзер (Анонимайзер хамелеон).

В России, как известно, главным вредителем безбарьерной среды свободного интернета является РосКомНадзор, который своими запретами только распространяет популярность бесплатных анонимайзеров.

Список лучших бесплатных анонимайзеровДля поддержки жизнеспособности любого анонимайзера нужны средства и время.

Через их сайты проходит миллионы посетителей в сутки, а для этого требуются устойчивые сервера с налаженной инфраструктурой.

Помимо всего, стоит понимать, что бесплатная доступность услуги как таковой, не приносит провайдерам анонимайзеров ровным счётом никакого заработка. Всё, что они имеют – это доходы с рекламы, которых явно недостаточно.

Поэтому многие из них рождаются и умирают как звёзды на небе.

Законно ли использовать анонимайзер онлайн?

В 2017 году вступил в силу закон о запрете онлайн анонимайзеров.

То есть любые интернет сервисы, которые помогают получить доступ к запрещенным сайтам оказались вне закона. При этом предполагалось, что онлайн анонимайзер должен был быть предварительно подключён к системе мониторинга РосКомНадзора.

Это подразумевало раскрытие информации о его владельце, сетевого адреса, логина и пароля для доступа. Но, как говориться идиотизм российских законов компенсируется невозможностью их исполнения.

Как всё это должно работать не знали даже сами составители закона. Власти постарались максимально усложнить этот процесс для рядового пользователя, но как выяснилось позже, полностью ограничить доступ россиянам к анонимайзерам не получилось.

Ниже вы найдёте список из 110 именно работающих анонимайзеров в 2021 году (апрель 2021), который периодически обновляется и пополняется. Так что если по какой-то причине определённый анонимайзер онлайн всё-таки не работает, других вариантов должно быть предостаточно.

Все рассмотренные анонимайзеры бесплатные.

Лучшие рабочие анонимайзеры 2021 года

1 Hidemy.name – https://hidemy.name/ru/proxy-list/

2 RusVPN – Бесплатный VPN Proxy сервис

3 Unblock Facebook – https://unblockfacebook.com/

4 Ultrafun – https://ultrafun.net/

5 Proxy7 – https://www.proxy7.club/

6 Proxy Unblock – https://proxyunblock.site/

7 Unblock Website – https://unblockwebsites.info/

8 Web Unblocker – https://webunblocker.xyz/

9 VPN Browse – http://vpnbrowse.com/

10 Unblock Web – https://unblockweb.online/

11 Online Proxy – https://onlineproxy.online/

12 Proxy Zagon – https://proxy.zagon.pe/

13 Unblock Video – https://unblockvideo.xyz/

14 Unblock Websites – https://unblockwebsites.site/

15 Turbohide – https://www.turbohide.com/

16 YouTube Proxy – https://youtubeproxy.online/

17 Leo Paul Mihai Pavel – http://leo.paulmihaipavel.com/

18 Unblock Site – https://unblocksite.net/

19 My Proxy – https://www. my-proxy.com/

my-proxy.com/

20 Much Proxy – http://muchproxy.com/

21 Stop Censoring – https://stopcensoring.me/

22 ProxyPX – https://proxypx.com/

23 Proxsei – https://www.proxsei.com/

24 Best proxy – https://best-proxy.site/

25 Browser Webcam – https://browser.webcam/

26 Un-censored – https://un-censored.appspot.com/

27 Fastp – http://fastp.org/

28 Unblockasites – http://unblockasites.info/

29 Hide My IP – http://www.hide-my-ip.net/

30 Free Proxy – freeproxy.win

31 Proxy Site – https://www.proxysite.com/

32 Top Proxxy – http://www.topproxxy.co.vu/

33 Hiden4me – hiden4me.co.vu

34 Paul Mihai Pavel – http://paulmihaipavel.com/

35 Free Proxy – https://freeproxy.win/

36 Web Proxy – https://webproxy.best/

37 Unblock Websites – https://unblock-websites.com/

38 Proxy Site – https://proxysite.one/

39 Unblock YouTube – https://unblockyoutube.video/

40 Unblock Videos – https://unblockvideos. com//

com//

41 Video Unblocker – http://www.videounblocker.net/

42 Croxy Proxy – https://www.croxyproxy.com/

43 Hidester – https://hidester.com/proxy/

44 Kproxy – https://kproxy.com/

45 Free-proxy – https://www.free-proxy.com/

46 ECXS – https://www.ecxs.asia/

47 Change IP & Country – http://anonymizer.nntime.com/

48 Proxy 2014 – http://www.proxy2014.net/

49 KProxy Site – http://www.kproxysite.com/

50 Anonymouse – http://anonymouse.org/anonwww.html

51 4everproxy – https://www.4everproxy.com/

52 Dontfilter – http://dontfilter.us/

53 New IP Now – https://www.newipnow.com/

54 Mega Proxy – https://www.megaproxy.com/freesurf/

55 Boom Proxy – https://boomproxy.com/

56 Unblock Proxy – https://unblockproxy.me/

57 Anony Mizer – https://www.anonymizer.com/ (14-и дневный бесплатный пробник)

58 Privoxy – https://www.privoxy.org/

59 Ninja Web – https://ninjaweb.xyz/

60 24 Proxy – http://www. 24proxy.com/

24proxy.com/

61 World Flag Championship – http://worldflagchampionship.com/pr

62 Fibreprox– http://fiberprox.us/

63 FilterByPass – https://www.filterbypass.me/

64 Main proxy – http://mainproxy.pw/

65 Yxorp – https://yxorp.pandemonium.ovh/

66 Kanema – http://www.kanema.com.br/proxy/

67 PTR Pumpunhost – http://ptr.pumpunhost.com/glype/

68 Browser Feenex – http://browser.feenex.ru/

69 Direct products – http://directproducts.co.zw/errors.php

70 h5ck0r – http://h5ck0r.com/

71 Nice Trick – http://nicetrick.info/

72 Okmmproxy – http://okmmproxy.marketopedia.ru/

73 CRM Asiades – http://crm.asiades.net/proxy/

74 Online Proxy – https://www.onlineproxy.nl/index.php

75 Cstoolsnet – http://cstoolsnet.globat.com/

76 Free Place – http://freeplace.info/proxy/

77 China Grows – http://www.chinagrows.com/

78 Innovawork Stuff – http://innovaworkstuff.psican.org/

79 V29 – http://v29. xf.cz/

xf.cz/

80 Nice-Share – http://nice-share.com/ppp/

81 Proxy Nowhere Incoming – http://proxy.nowhereincoming.net/

82 Pdts – http://pdts.net/glype/index.php

83 Proxyhub – https://proxyhub.eu/

84 Unblock Everything – https://www.unblock-everything.com/

85 Unblock That Site – http://unblockthatsite.net/

86 New On Internet – http://newoninternet.dobrowsing.com/

87 England Proxy – http://www.englandproxy.co.uk/

88 Fast USA Proxy – https://fastusaproxy.com/

89 Proxy Free – https://www.proxfree.com/

90 Websurf – https://www.websurf.in/

91 Surf for Free – http://surf-for-free.com/

92 Proxify – https://proxify.com/ (3-x дневный бесплатный пробник)

93 Go Proxy – https://www.goproxy.asia/

94 US Proxies – http://usproxies.info/

95 Prox Me Call Me Names– http://www.proxmecallmenames.com/

96 Proxy 2014 – http://www.proxy-2014.com/

97 Ninja Cloak – http://ninjacloak.com/

98 PHP Proxy – http://www. phproxysite.com/

phproxysite.com/

99 DeFilter – http://defilter.us/

100 Unlock My Web – http://www.unblockmyweb.com/

101 Hidester – https://hidester.com/proxy/

102 VPNBook – https://www.vpnbook.com/webproxy

103 Hide.me – https://hide.me/en/proxy

104 Whoer – https://whoer.net/webproxy

105 Zend2 – https://zend2.com/

106 BlewPass – https://www.blewpass.com/

107 F4FP – http://f4fp.com

108 TiaFun – http://tiafun.com

109 Unblock My Web – http://www.unblockmyweb.com/

110 Zfreez – http://zendproxy.com/

111 Deeprizm – https://deeprism.com/

112 Сhameleon анонимайзер (Анонимайзер хамелеон) – http://cameleo.xyz/

113 Aнонимайзер ютуб – http://viatube.xyz/

Анонимайзер Хамелеон

На данный момент хамелеон анонимайзер является пожалуй лучшей альтернативой платным впн сервисам. В сравнении с другими анонимайзерами, Хамелеон на порядок лучше справляется со снятием блокировок благодаря высокой скорости доступа и широким географическим разбросом своих серверов. K другим преимуществам Хамелеон анонимайзера можно отнести отсутствие навязчивой рекламы.

K другим преимуществам Хамелеон анонимайзера можно отнести отсутствие навязчивой рекламы.

Анонимайзер seasonvar

Для доступа к кинотеке сериалов seasonvar анонимайзер не самый лучший вариант. Для полной безопасности и сохранения скоростей лучше использовать впн. Из бесплатных впн сервисов можем порекомендовать Хола впн. Данный провайдер обладает устойчивым шифрованием и высоким уровнем анонимности, что немаловажно при скачивании или раздаче материалов, защищенных авторскими правами.

Бесплатный анонимайзер Vs. VPN

Бесплатный анонимайзер онлайн удобен и прост в использовании, но для полной защиты в интернете (хакеры, прослушка, блокировки в сети или публичный Wi-Fi) советую всё же подключаться через VPN. Рабочие анонимайзеры порой также бывает нелегко найти поскольку они часто попадают под прицел госструктур, либо ликвидируются сами из-за недостатка финансирования.

О полном функционале VPN читайте в моём блоге и следите за новыми статьями.

Не все провайдеры работают в России и каждый из них имеет свои достоинства и недостатки.

Диапазон тарифов варьируется в пределах $2 – 10 за месячную подписку, но есть несколько качественных сервисов, предлагающих бесплатные VPN пробники. Также хочу подчеркнуть, что практически все впн предлагают гарантию возврата денег в случае если сервис вам не понравился.

Очень важно выбрать подходящий впн именно под свои нужды.

Чтобы сэкономить ваше время и деньги мы помогаем выбрать правильный впн сервис с помощью специально разработанного алгоритма. Процесс занимает не более минуты, и самое главное никаких персональных данных он не требует.

Он обрабатывает ваши персональные требования к впн такие как местоположение, устройство, уровень защиты и подбирает наиболее оптимальный вариант.

Главным отличием ВПН от анонимайзера как я уже упомянул, является защита конфиденциальности и уровень шифрования.

Если эти аспекты вас мало волнуют, то онлайн анонимайзер достаточное решение для базовых нужд.

Главное не забывать, чтобы добиться полной анонимности и спрятать свою активность в интернете от использования анонимайзером стоит воздержаться. Они не очень криптографичны, так что используйте их на свой страх и риск.

Они не очень криптографичны, так что используйте их на свой страх и риск.

Рабочие анонимайзеры: ЧАВО

Посоветуйте лучший анонимайзер для Одноклассников и ВКДля доступа к соцсетям “Одноклассники” или “ВК” проще всего воспользоваться одним из вышеперечисленных веб-анонимайзеров. Такие анонимайзеры наиболее удобны в использовании поскольку не требуют ручной настройки. В поисковике анонимайзера вбиваете определённый сайт, например ok.ru, и “волшебным движением руки, штаны превращаются” сайт открывается без всяких помех.

Несомненно. Многие популярные онлайн сервисы такие как Вконтакте, Одноклассники, Mail.ru, сайты знакомств и прочие заблокированы на территории Украины. Именно поэтому, анонимайзеры и прокси пользуются бешеной популярностью на Украине. Из всех вариантов стоит выделить anonym.in.ua – наиболее подходящий анонимайзер для ВК и Одноклассников в Украине.

Анонимайзер никак не влияет на скорость вашего интернет соединения. Анонимайзер обходит фильтры провайдеров путём переадресации трафика через доступный IP адрес на серверах анонимайзера. Хоть этот процесс и добавляет дополнительный слой соединения к интернету, на скорости это никак не отражается.

Можно ли использовать анонимайзер для шифрования соединения?Для обеспечения полной анонимности и конфиденциальности в интернете стоит использовать VPN. Анонимайзер не шифрует ваши данные, он является дополнительным звеном в подсоединении к интернету через удалённые сервера. Надёжным уровнем шифрования анонимайзер, к сожалению, не обладает.

Существуют ли браузерные расширения анонимайзеров?Пожалуй одним из лучших расширения является friGate CDN. Это очень удобный сервис проксирования, причем их база постоянно обновляется и пополняется новыми заблокированными сайтам и порталами, в том числе и со стороны РосКомНадзора. Причём плагин автоматически включается только для тех сайтов, которые заблокированы на территории вашего государства.

Причём плагин автоматически включается только для тех сайтов, которые заблокированы на территории вашего государства.

Технология TOR – это браузер. С помощью TOR можно посещать недоступные сайты и приложения. Существует много критики в адрес TOR браузера прежде всего из-за медленного соединения и уязвимостей с безопасностью. Как бесплатная альтернатива анонимайзеру, TOR браузер – это хорошее средство для обхода блокировок всемирной паутины.

Анонимайзеры это законно?Само по себе использование анонимайзеров на территории России никак не противоречит законодательству РФ. Хотя согласно закону, подписанному в 2019 году, использование анонимайзеров и VPN для доступа к онлайн ресурсам, запрещённым на территории Российской Федерации, является нарушением закона. Таким образом, использовать анонимайзер можно на свой страх и риск. Если определённый ресурс не внесён в реестр запрещённых сайтов РФ, то воспользоваться анонимайзером для доступа к такому ресурсу можно на законном основании.

Для США есть очень много хороших прокси-сервисов. Один из наиболее популярный и устойчивых анонимайзеров для США — Сhameleon анонимайзер. Это первоклассный вэб-прокси с устойчивым соединением и высокими скоростями. Сервис проверен и протестирован, отличный выбор для снятия блокировок с таких популярных ресурсов как vk.com, odnoklassniki.ru, mamba.ru, loveplanet.ru не только в Америке, но из-за её пределов.

Бесплатный анонимайзер ВкДля того чтобы открыть доступ к Вконтакте либо любой другой социальной сети, можно воспользоваться как анонимайзером, так и прибегнуть к другим способам, такими как например Яндекс Переводчик или Google translate. Бесплатный анонимайзер для Вконтакте можно найти в нашем списке. Рекомендуем попробовать Анонимайзер Хамелеон.

Анонимайзер онлайн. Лучшие бесплатные онлайн анонимайзеры 2020

Посоветуйте бесплатный онлайн анонимайзер.

Всем привет! Сегодня у нас обзор лучших бесплатных анонимайзеров. Если вы не можете зайти на заблокированные сайты с вашего региона или в вашей стране заблокирован определенный сайт, или вы по тем или иным причинам хотите скрыть свой IP-адрес вы можете воспользоваться онлайн анонимайзерами, то есть прокси серверами с помощью которых вы зайдете уже не под своим IP-адресом.

Если вы не можете зайти на заблокированные сайты с вашего региона или в вашей стране заблокирован определенный сайт, или вы по тем или иным причинам хотите скрыть свой IP-адрес вы можете воспользоваться онлайн анонимайзерами, то есть прокси серверами с помощью которых вы зайдете уже не под своим IP-адресом.

Это интересно: Как ловят преступников использующих телефон

В данном обзоре я расскажу про лучшие бесплатные онлайн анонимайзеры. Но перед тем как я начну обзор анонимайзеров, я хотел бы вкратце рассказать о том, что такое анонимайзеры и как их правильно выбрать.

Что такое Анонимайзер

Анонимайзер — это специальное средство, которое помогает пользователю скрыть информацию о себе или о своем компьютере от удаленного сервера. Оно может иметь вид специального сайта или отдельной программы, требующей установки на жесткий диск.

Принцип работы анонимайзера достаточно прост: при загрузке необходимой пользователю страницы он работает посредником, закачивая искомый сайт на свой сервер, с которого и осуществляется просмотр. При этом он подменяет данные о реально используемых браузере и IР-адресе, за счет чего и достигается анонимность.

При этом он подменяет данные о реально используемых браузере и IР-адресе, за счет чего и достигается анонимность.

Технически все это можно сделать и без подобной утилиты, если быть достаточно хорошо подкованным в понимании того, как работает Интернет, однако анонимайзер позволяет существенно упростить этот путь, что в первую очередь экономит время.

Более корректное название анонимайзера — анонимный прокси-сервер. Принцип его работы заключается в том, что через него проходит вся информация, которой пользователь обменивается с веб-сайтами.

Принцип работы веб-проксиИными словами, это посредник между сайтом и пользователем, при этом, что важно, провайдер не видит, какая именно страница просматривается, а фиксирует лишь те данные, которые предоставляет прокси-сервер. Конечно, сам факт использования такого посредника уже даст попять, что вы что-то скрываете, однако что именно — останется только между вами и прокси. Если провайдер закроет и анонимайзер, то всегда можно найти другой подобный, благо таковых очень много в Сети.

Виды прокси-серверов

НТТР-ргоху — наиболее распространенный. Он может использоваться любыми программами, браузерами, почтовыми клиентами и т. д., если это предусматривается настройками. По умолчанию, если не указан тип прокси-сервера, то это всегда НТТР. Для поиска доступных НТТР-ргоху стоит воспользоваться бесплатной программой Ргоху Checker, которая проверяет списки прокси-серверов на доступность и анонимность.

SOCKS-ргоху — специальный тип сервера, который предусматривает не только поддержку браузеров, но и определенных программ, настроенных на него напрямую (например, всеми когда-то любимая аська). Отличие от предыдущего универсального типа в том, что серверов SOCKS-ргоху намного меньше и настраиваться на них необходимо напрямую, указывая конкретную версию (SOCKS 4 или SOCKS 5), что в итоге дает свой собственный выделенный анонимный сервер. В Сети можно как отыскать бесплатные SOCKS-сервера, так и настроить свой собственный, если есть в наличии удаленный компьютер (для особых умельцев), либо купить на сайтах, которые предоставляют подобные услуги.

Анонимные серверы CGI-ргоху — наиболее популярные и удобные для использования, так как не требуют никаких особых настроек браузера и использования специальных программ. Они имеют вид обычной веб-страницы с полем для ввода адреса требуемого сайта. При этом открывшаяся в вашем браузере страница будет иметь не оригинальный, а сгенерированный CGI-адрес.

Анонимность CGI-прокси

Пользуясь CGI ргоху, следует учитывать и его тип анонимности.

- Прозрачные — не являются анонимными, показывают реальный IР пользователя, но при этом указывают, что он используется сервером-посредником для просмотра сайтов.

- Анонимные — подтверждают использование сервера-посредника, однако же IР клиента скрывают.

- Искажающие — совершенно закрытые CGI-ргоху, которые удаленному веб-серверу предоставляют неправильные IР-адреса, сгенерированные ими самими или «стянутые» у другого клиента.

- Полностью анонимные — удаленный вебсервер не получает никакой информации по поводу использования CGI-ргоху, как и IР клиента, но при этом «считает», что работает с ним напрямую.

Такое внимание именно к CGI-ргоху с моей стороны обусловлено тем, что они обладают лучшими возможностями с точки зрения фильтрования информации. Они могут запрещать cookie-файлы или оставлять их у себя, запрещать выполнение активных скриптов на странице (что спасает в том числе и от контекстной рекламы), шифровать адрес URL, к которому обращается пользователь, не давая возможности определить, какой сайт посещался, а также то, что это происходило посредством прокси-сервера. Таким образом, можно констатировать, что CGI-ргоху выполняют и своего рода защитные функции.

Как выбрать онлайн анонимайзер

При выборе онлайн анонимайзера нужно учесть много факторов. Главными параметрами, влияющими на выбор анонимайзера, являются скорость работы сервиса и поддержка нужных пользователю интернет сайтов. При нестабильной работе и плохой скорости использование анонимайзера перестает быть комфортным, что противоречит основному принципу – удобство.

Кроме удобства и скорости не нужно забывать и о факторе доверия сервиса. Все онлайн сервисы могут располагать личным данным пользователя: логины, пароли, IP-адреса и т.д., поэтому в выборе веб-прокси в первую очередь советую учитывать репутацию и возраст сервиса.

Все онлайн сервисы могут располагать личным данным пользователя: логины, пароли, IP-адреса и т.д., поэтому в выборе веб-прокси в первую очередь советую учитывать репутацию и возраст сервиса.

Некоторые сайты могут блокировать трафик с анонимайзеров. Для противодействия анонимайзерам используются такие утилиты как: Snort и Suricata.

Лучшие бесплатные анонимайзеры

На просторах Интернета можно отыскать бесчисленное множество различных сайтов CGI-анонимайзеров, многие из которых работают лишь некоторое время, а после становятся недоступны. Поэтому рекомендованный список окажется коротким.

Однако вы можете быть уверены в нем. Хотя на самом деле, если вам есть что скрывать, стоит пользоваться специальными утилитами, лучше платными, — так вы точно будете спокойны за свою конфиденциальность.

Все перечисленные анонимайзеры предоставляют возможность перейти на любой заблокированный сайт либо предлагают значительные дополнительные настройки, которые становятся доступны после регистрации или покупки самой программы.

Ввиду того, что русские провайдеры часто закрывают доступ к самим CGI прокси, то советуем обратить больше внимания на зарубежные анонимайзеры.

Anonymouse

Anonymouse — старейший анонимайзер (существуете 1997 года) с простейшим интерфейсом.

Бесплатный онлайн анонимайзер AnonymouseКроме посещения сайтов позволяет заходить анонимно на почту и просматривать новости.

Kproxy

Kproxy — существует с 2005 года. Доступен для любого пользователя в абсолютно бесплатной версии программы-клиента, которая может быть установлена на ПК.

Бесплатный онлайн анонимайзер KproxyKProxy предлагает браузерное расширения для Chrome и Firefox. Расширение позволяет маршрутизировать трафик через один из 10 серверов компании.

Также существует про версия KProxy (10 долларов США в месяц), которая обеспечивает большую пропускную способность и удаляет рекламу.

New IP Now

New IP Now — удобный сайт, который предлагает самостоятельно выбрать подложный IР адрес, а также указывает пользователю его собственный.![]()

Платная версия, как и в любом другом случае, обещает намного больше различных возможностей.

BlewPass

BlewPass — тоже простой по дизайну и в использовании анонимайзер, предоставляющий помимо поиска минимальный выбор настроек прокси по желанию клиента.

Aнонимайзер BlewPassBlewPass предлагает пользователям выбор из четырех серверов: США (Феникс), Канада (Квебек), Франция (Рубе) и Польша (Варшава).

Hide Me

Hide Me — известный поставщик VPN, но компания также предлагает бесплатный анонимайзер. Доступны сервера в США, Нидерландах и Германии.

Дополнительные настройки позволяют блокировать файлы cookie, шифровать URL-адреса, шифровать страницы, удалять скрипты и удалять объекты.

11proxy

11proxy на данный момент располагает только одним сервером в США. Дополнительные настройки дают возможность шифровать страницы, блокировать файлы cookie и блокировать скрипты.

11proxy доступен по разным адресам: Dacd. win, ProxyEuro и 789proxy.

win, ProxyEuro и 789proxy.

VPNBook

Существует не так много бесплатных VPN-сервисов, но VPNBook определенно является одним из лучших. Его бесплатный анонимайзер тоже неплохой и прекрасно справляется со своей работой.

Имеются сервера в США, Канаде, Великобритании и Франции.

Hide My Ass

Другой известный VPN-провайдер Hide My Ass также предлагает бесплатный анонимайзер. Он имеет два сервера в США (Нью-Йорк и Сиэтл), а также по одному серверу в Великобритании, Германии, Нидерландах и Чехии.

Доступны три дополнительных параметра: шифрование URL, запрет куки-файлов и блокировка скриптов.

Boom Proxy

Домашняя страница онлайн-анонимайзера Boom Proxy не может похвастаться красивым дизайном, но при этом сайт работает не плохо, страницы открываются быстро.

На данный момент доступен только один сервер, но есть ряд дополнительных опций. Вы можете зашифровать адрес, зашифровать страницу, запретить куки-файлы и удалить скрипты и объекты.

Dontfilter

Dontfilter — анонимайзер без излишеств. Есть только один сервер и несколько дополнительных опций, которые можно видеть на скрине и стандартны для большинства бесплатных онлайн-анонимайзеров.

Разумеется, подход без излишеств также означает, что сайт-анонимайзер прост в использовании; просто введите URL-адрес и нажмите «Go».

FilterBypass

FilterBypass предлагает обычный выбор настроек. Вы можете зашифровать адрес, запретить сохранение куки-файлов и скриптов.

Прокси использует 128-битное SSL-соединение.

ProxySite

ProxySite размещается в гигабитной сети, поэтому вам гарантируется высокая скорость. Он предлагает 11 серверов в США и 10 в Европе. Все сервера ProxySite используют SSL-соединения.

Компания также предлагает премиальный VPN-сервис.

SnoopBlocker

SnoopBlocker — предоставляет расширенные настройки поиска, которые пользователь может выбирать сам. Позволяет разрешать/блокировать JavaScript и ActiveX.

php-proxy

PHP-proxy — зарубежный бесплатный онлайн анонимайзер, сервер которого находится в Болгарии . У сервиса есть 2 вкладки и несколько настроек.

Бесплатный анонимайзер PHP-proxyЗаходим на сайт. Вводи в адресной строке адрес сайта на которой не можете или не хотите зайти с обычного браузера. Нажимаем на кнопку Go

Так же работают все остальные онлайн анонимайзеры.

Ninja Cloak

Ninja Cloak — обычный CGI ргоху, предлагающий почувствовать себя ниндзя-невидимкой.

Бесплатный CGI прокси Ninja CloakАльтернатива анонимайзеру

Tor — это не сайт-анонимайзер, но всегда имеет смысл упомянуть его в таких статьях. Тор использует луковичную маршрутизацию трафика и не смотря на то, что его главное предназначение анонимность он также может быть использован в качестве анонимайзера для доступа на заблокированные сайты. Но имейте ввиду, что некоторые сайты блокируют трафик, выходящий из Tor.

Цепочка анонимайзеров

Все перечисленные и неупомянутые (а их сотни и сотни) CGI ргоху-серверы можно использовать и для построения прокси-цепочек, что позволит лучше замести следы. Вряд ли вам это будет необходимо (вы же не террорист, верно?), но в случае чего проделайте такие манипуляции: введите в окошко для УРЛ не искомый адрес, а адрес другого анонимайзера, проделайте это действие несколько раз, используя различные другие веб-страницы, и только после всего этого вводите необходимую вам ссылку. Созданная таким образом цепочка искаженных IР и разнородных данных заметно затруднит слежку за вашими интернет-похождениями.

Для получения дополнительной информации ознакомьтесь с нашей статьей о других способах анонимности в интернете.

Лучшие бесплатные анонимайзеры для обхода блокировки сайтов в республике Крым и Севастополе

Анонимайзеры — средства для обеспечения анонимности веб-серфинга, для обхода брокировки веб-фильтров и локальных законодательных ограничений посещения веб-сайтов (например, на территории Республики Крым и Севастополя). В статье речь о пойдет о том, как применяются анонимайзеры, каких они бывают типов, а самые популярные из них рассматриваются подробно.

В статье речь о пойдет о том, как применяются анонимайзеры, каких они бывают типов, а самые популярные из них рассматриваются подробно.

1. Введение

2. Сферы применения анонимайзеров

3. Типы анонимайзеров

4. Обзор анонимайзеров

5. Выводы

Введение

В последнее время веб стал основной частью интернета, а браузер открыт на компьютерах пользователей большую часть времени. Сервисы, которые изначально работали через специальные программы и протоколы, сегодня представлены в веб-версиях: это и электронная почта, и системы обмена сообщениями, и конференции, и видеочаты, и многое-многое другое. Вместе с этим пользователи всё чаще сталкиваются с проблемами блокировки доступа к веб-сайтам. Ограничений много: работодатели блокируют доступ к сайтам с компьютеров пользователей, провайдеры и операторы связи запрещают доступ к ресурсам по распоряжению государственных органов, владельцы сайтов и хостеры блокируют доступ для отдельных стран и регионов и так далее. Все это приводит к ограничениям в свободном использовании веб-ресурсов для обычных пользователей. Недавним глобальным примером такой проблемы явились международные санкции против жителей Крымского федерального округа России, по распоряжению правительства США доступ к сервисам американских компаний для граждан и организаций полуострова был закрыт. Ограничения в отношении россиян были вынуждены ввести многие известные интернет-компании и их сервисы — Google, Microsoft, Apple.

Все это приводит к ограничениям в свободном использовании веб-ресурсов для обычных пользователей. Недавним глобальным примером такой проблемы явились международные санкции против жителей Крымского федерального округа России, по распоряжению правительства США доступ к сервисам американских компаний для граждан и организаций полуострова был закрыт. Ограничения в отношении россиян были вынуждены ввести многие известные интернет-компании и их сервисы — Google, Microsoft, Apple.

Есть и другая проблема — сайты собирают много информации о посетителях, и практически везде требуется регистрация, включающая в себя передачу персональных данных пользователя. Сайты устанавливают специальные cookie-файлы для отслеживания перемещения пользователей по сайтам, рекламные сети следят за всеми действиями, социальные сети передают всю доверенную им информацию третьим лицам — рекламодателям и государственным органам. В условиях тотального контроля за всемирной паутиной, простым пользователям все чаще хочется сохранить приватность и анонимность.

У всех этих проблем есть одно решение — анонимайзеры. Это специальные сервисы или службы, перенаправляющие веб-трафик пользователя через свои сервера и позволяющие обеспечить анонимность путем сокрытия реального IP-адреса пользователя и удалением специальных cookie-файлов, а также обход различных фильтров, как региональных, так и установленных местным провайдером или работодателем.

Сферы применения анонимайзеров

Использование анонимайзеров решает две основные проблемы, которые были обозначены во введении — обход рблокировки доступа к сайтам и сохранение анонимности при использовании веба.

Разберемся, как обычно происходит доступ к сайтам: пользователь вводит адрес сайта в веб-браузере, формируется HTTP-запрос и отправляется к серверу сайта. На маршруте до целевого веб-сервера трафик пользователя может проходить один или несколько фильтров — это может быть прозрачный прокси-сервер у работодателя, призванный контролировать использование интернета на рабочем месте, фильтр у провайдера, предназначенный для исполнения федерального законодательства и блокировки доступа к запрещенным сайтам, и фильтр у оператора связи, выполняющий аналогичные функции. В результате работы фильтров запрос может быть отклонен и вам будет возвращена страница-заглушка, уведомляющая о запрете доступа. При этом целевой веб-сервер даже не получит ваш запрос.

В результате работы фильтров запрос может быть отклонен и вам будет возвращена страница-заглушка, уведомляющая о запрете доступа. При этом целевой веб-сервер даже не получит ваш запрос.

Рисунок 1. Пример действия фильтра провайдера

Бывает так, что запрет доступа реализует удаленный веб-сервер (так называемый «бан», запрет от администрации). В таком случае ваш запрос успешно дойдет до сервера или веб-фаервола. Сервере определит ваш IP-адрес и после проверки по своим базам может запретить доступ, также вернув вам сообщение об ошибке. Причины запрета могут быть самыми разнообразными — от запрета доступа лично для вас за какие-либо нарушения правил сайта до региональных блокировок, если сайт не предназначен для просмотра из вашей страны. Также случается, что региональные блокировки вводятся магистральными операторами страны, в которой находится веб-сервер. Такие блокировки вводятся для стран и отдельных регионов, находящихся под санкциями. Например, аналогичным образом происходит блокировка на многих веб-серверах, находящихся в США, при попытке получения доступа с IP-адресов, зарегистрированных на территории Крыма.

Например, аналогичным образом происходит блокировка на многих веб-серверах, находящихся в США, при попытке получения доступа с IP-адресов, зарегистрированных на территории Крыма.

Рисунок 2. Пример действия блокировки для жителей Крыма

Анонимайзер всегда разрывает прямую цепочку связи и становится посредником между вашим веб-браузером и нужным веб-сервером. Ваш запрос отправляется на сервер анонимайзера, так как его нет в списке запрещенных, и блокировки с его стороны не делаются, запрос всегда успешно доходит. В свою очередь, сервер анонимайзера создает новый запрос с вашими данными к целевому веб-серверу и полученный ответ перенаправляет на ваш компьютер.

Рисунок 3. Схема прямой работы с веб-серверами и работы через анонимайзер

При этом многие анонимайзеры предоставляют дополнительную защиту пользователя, обеспечивая не только сокрытие информации о реальном IP-адресе удаленного компьютера, но и подменяя информацию о браузере, параметрах компьютера и очищая запросы и ответы веб-сервера от служебных cookie-файлов, используемых для слежения за пользователями. Таким образом, анонимайзеры позволяют обойти блокировку сайтов и обеспечить анонимность их посещений.

Таким образом, анонимайзеры позволяют обойти блокировку сайтов и обеспечить анонимность их посещений.

Типы анонимайзеров

Существует множество разных типов анонимайзеров, отличающихся используемыми технологиями и способами обхода блокировок. Кроме того, анонимайзеры бывают бесплатными, условно бесплатными, с рекламой на посещаемых сайтах или с ограничением объема проходящего трафика, и полностью платными.

Для начала определим типы анонимайзеров:

- Веб-анонимайзеры — выполняются в виде сайтов и обеспечивают работу пользователя без необходимости установки дополнительного программного обеспечения. Достаточно просто зайти на веб-анонимайзер, ввести адрес сайта, доступ к которому необходимо получить, и все содержимое сайта будет вам доступно. Этот тип анонимайзеров имеет ряд технических ограничений — многие сложные сайты не могут быть перенаправлены таким образом из-за большого количества сложных ссылок, скриптов JavaScript, использования технологии AJAX и так далее; соответственно, большинство интерактивных сайтов не будут полноценно функционировать.

Кроме того, веб-анонимайзеры обычно не справляются с перенаправлением мультимедийной информации — музыки, видеороликов и так далее. Веб-анонимайзеры идеально подходят для быстрого доступа к простым сайтам.

Кроме того, веб-анонимайзеры обычно не справляются с перенаправлением мультимедийной информации — музыки, видеороликов и так далее. Веб-анонимайзеры идеально подходят для быстрого доступа к простым сайтам. - Прокси-сервера — технология прокси-серверов активно используется в отрыве от сферы анонимайзеров, однако прокси-сервера идеально подходят и для выполнения данных функций. Плюс такой технологии в том, что не нужно устанавливать дополнительные программы, достаточно только указать адрес прокси-сервера в настройках браузера и возможность работы с любым контентом — прокси-сервер осуществляет полную трансляцию всей информации, поэтому с ними будут работать любые интерактивные сайты и все типы мультимедиа. Однако есть и минусы — прокси-сервер будет работать для всех сайтов сразу, а не только для требуемых, он не сможет работать в цепочке, а это значит, что если в вашей сети для доступа в интернет уже применяется прокси, данный способ не может быть использован.

- VPN— технология VPN, как и технология прокси-серверов, активно используется для другой задачи — обеспечивает удаленный доступ во внутреннюю сеть.

Однако технологии VPN успешно применяются и для анонимизации. К плюсам VPN можно отнести возможность полного перенаправления трафика — не только веб, но и любые другие службы. Минусы у технологии тоже есть — необходимость настройки VPN-доступа или установки дополнительных программ и невозможность работы через корпоративный прокси-сервер. Подробный каталог по выбору VPN.

Однако технологии VPN успешно применяются и для анонимизации. К плюсам VPN можно отнести возможность полного перенаправления трафика — не только веб, но и любые другие службы. Минусы у технологии тоже есть — необходимость настройки VPN-доступа или установки дополнительных программ и невозможность работы через корпоративный прокси-сервер. Подробный каталог по выбору VPN. - Расширения для браузеров — этот тип анонимайзеров требует установки, после чего он может включаться на определенных сайтах и активировать перенаправление трафика через свой сервер. Качество работы данного типа анонимайзеров напрямую зависит от разработчика расширения и работы сервера — некоторые из них корректно функционируют с любыми сайтами и медиаконтентом, другие же выдают результаты хуже, чем веб-анонимайзеры. Аналогичным образом осуществляется и работа с корпоративными прокси-серверами, какие-то расширения работают через них без проблем, другие же полностью не функционируют.

- Специальные браузеры — этот тип анонимизации значительно отличается от остальных и представляет собой специальные сборки популярных браузеров (обычно Chromium или FireFox) со встроенными средствами анонимизации — через простые расширения, описанные в предыдущем пункте, или через анонимные сети, например TOR.

Данный тип анонимизации не требует дополнительных настроек, но для него нужно установить специальный браузер, что усложняет работу пользователя: необходимо помнить, какие сайты лучше просматривать в специальном браузере, и пользоваться двумя аналогичными программами одновременно.

Данный тип анонимизации не требует дополнительных настроек, но для него нужно установить специальный браузер, что усложняет работу пользователя: необходимо помнить, какие сайты лучше просматривать в специальном браузере, и пользоваться двумя аналогичными программами одновременно.

Практически все указанные типы анонимайзеров бывают и платными, и бесплатными, но есть и общая тенденция: первый тип чаще всего условно бесплатный и отображает рекламу на посещаемых сайтах, при этом у большинства из них нет платной подписки. Третий тип — почти всегда платный, но иногда сервисы предлагают ограниченные по трафику пробные аккаунты. Последний пятый тип представлен только бесплатными решениями.

Обзор анонимайзеров

HideME.ru

HideME.ru является веб-анонимайзером с расширенным функционалом: пользователю предлагается выбрать сервер, через который будет осуществляться перенаправление — доступны сервера в Румынии, Германии и США, а также дополнительные параметры — шифрование адресов доменов, HTML-оптимизация, блокировка рекламы и cookie-файлов для отслеживания. Отдельно следует отметить функцию шифрования адресов доменов — она позволяет обойти сложные фильтры, проверяющие не только адрес веб-сервера, но и осуществляющие поиск URL-адресов в параметрах запросов в другие серверам. Такие фильтры специально предназначены для блокировки доступа к сайтам через веб-анонимайзеры, но могут быть успешно пройдены с помощью HideME.ru.

Отдельно следует отметить функцию шифрования адресов доменов — она позволяет обойти сложные фильтры, проверяющие не только адрес веб-сервера, но и осуществляющие поиск URL-адресов в параметрах запросов в другие серверам. Такие фильтры специально предназначены для блокировки доступа к сайтам через веб-анонимайзеры, но могут быть успешно пройдены с помощью HideME.ru.

Рисунок 4. Веб-анонимайзер HideME.ru

HideME.ru успешно обрабатывает множество сложных сайтов, включая социальные сети, позволяет перенаправлять видео с Youtube и других веб-сервисов, не определяется сайтами как прокси-сервер и в целом полностью справляется со своей задачей. В ходе проверки не удалось найти достаточно сложного веб-сайта, на котором бы обнаружились проблемы в работе. Из минусов стоит отметить доступность основных настроек только в платной премиум-версии, встраивание в страницы собственной рекламы и периодические падения серверов HideME. ru во время тестирования.

ru во время тестирования.

Anonymizer.ru

Anonymizer является еще одним представителем класса веб-анонимайзеров, его сервера размещены в России, Германии и США. Anonymizer.ru предоставляет больше возможностей по настройке — доступна подделка информации о браузере (User-Agent), информации о странице, с которой на сайт перешли (Refer page), управление cookie-файлами, веб-скриптами, Java-объектами и параметрами загрузки файлов.

Рисунок 5. Веб-анонимайзер Anonymizer.ru

Поддерживается работа с некоторыми мультимедийными материалами и сложными сайтами (например, социальными сетями), но проблемы все же наблюдаются — с загрузкой YouTube анонимайзер не справился совсем, на RuTube загружаются страницы, но не проигрывается видео. Из недостатков также стоит отметить необходимость прохождения регистрации для получения доступа к сайту и встраивание в некоторые сайты собственной рекламы.

VPNBOOK

VPNBOOK завершает тройку лидеров среди веб-анонимайзеров. Данный веб-прокси не имеет дополнительных настроек, кроме выбора сервера — доступны сервера в США, Великобритании и Канаде, однако у него есть одно очень важное преимущество —взаимодействие с веб-анонимайзером происходит по защищенному протоколу HTTPS и веб-трафик не смогут перехватить злоумышленники, ИТ-служба работодателя или работники провайдера. Данный веб-анонимайзер можно использовать не только с целью обхода блокировок и сохранения анонимности, но и для безопасного серфинга в незащищенных сетях — например, при доступе через открытые точки доступа Wi-Fi.

Рисунок 6. Веб-анонимайзер VPNBOOK.com

URL-адреса шифруются таким образом даже при использовании веб-фильтров с подменой HTTPS-сертификатов; блокировки целевых сайтов не будут задействованы при доступе через данный сервис. Этот анонимайзер отлично работает с большинством сложных веб-сайтов и медиаконтентом, однако некоторые сайты не заработали — например, данные на RuTube не были загружены. Из дополнительных плюсов — VPNBOOK не вставляет в посещаемые сайты собственную рекламу.

Из дополнительных плюсов — VPNBOOK не вставляет в посещаемые сайты собственную рекламу.

friGate CDN

friGate CDN — расширение для браузеров Google Chrome, Mozilla Firefox и Opera. Оно позволяет гранулярно обеспечить прозрачное проксирование отдельных сайтов. friGate CDN имеет встроенную базу веб-сайтов, заблокированных по решению государственных органов разных стран и может автоматически включаться только для этих сайтов. Также friGate CDN может быть включен вручную для любого сайта. Работа friGate CDN выполняется через различные прокси-сервера, находящиеся во многих странах мира, адрес сервера можно изменить в любой момент, используя окно в верхнем правом углу поверх проксируемого сайта. Дополнительно может быть включен режим повышенной анонимности и ускорение страниц с использованием технологии Google PageSpeed. friGate CDN по умолчанию показывает рекламу на посещаемых сайтах, но она может быть бесплатно отключена в настройках расширения.

Рисунок 7. Работа анонимайзера-расширения friGateCDN

Работа анонимайзера-расширения friGateCDN

Качество обработки трафика находится на высоком уровне, при использовании friGate CDN работают любые сайты и корректно отображается любой медиаконтент.

anonymoX

anonymoX — простое расширение для браузеров Google Chrome и Mozilla Firefox, которое позволяет включить или выключить перенаправление трафика для всех сайтов без возможности единичного включения, но обладает большой базой серверов, расположенных в Нидерландах, Великобритании и США. Дополнительно позволяет подделывать идентификатор браузера и очищать отслеживающие cookie-файлы.

Рисунок 8. Работа анонимайзера-расширения anonymoX

В бесплатной версии расширение отображает свою рекламу на посещаемых сайтах, в платной версии реклама удаляется и добавляются дополнительные сервера из разных стран. Корректно обрабатывает любые сайты и медиаконтент, но некоторые из предлагаемых серверов заметно замедляют работу с сайтами.

Browsec

Browsec — расширение для Google Chrome, Mozilla Firefox и мобильных устройств с операционной системой iOS. Позволяет перенаправлять веб-трафик через сервера в Великобритании, Нидерландах, Сингапуре и США, не имеет ограничений по объему трафика и не вставляет свою рекламу на сайты.

Рисунок 9. Работа анонимайзера-расширения Browsec

Имеет платную версию, отличие которой — только в перечне прокси-серверов, за небольшую плату доступны отдельные сервера с высокой скоростью работы. При этом даже бесплатная версия показывает незначительное замедление в скорости открытия сайтов, небольшие «подтормаживания» заметны только при просмотре видео. Сложные сайты и медиаконтент Browsec обрабатывает без затруднений и искажений.

Hola

Hola — анонимайзер, доступный практически для всех браузеров и платформ, имеет расширения для браузеров Google Chrome, Mozilla Firefox, Internet Explorer, клиенты для Windows и MacOS, приложения для Android и iOS и даже веб-версию анонимайзера.

Рисунок 10. Анонимайзер Hola в виде расширения для браузера

Предоставляет на выбор огромное количество прокси-серверов практически в любой стране мира. При этом полностью отсутствуют дополнительные функции и настройки. Не встраивает собственную рекламу в веб-сайты, но в бесплатной версии использует компьютер пользователя как прокси-сервер для других пользователей, то есть основной механизм работы Hola — использование чужих компьютеров с этим же приложением для проксирования трафика.

PrivateTunnel

PrivateTunnel реализует VPN-туннель и обеспечивает беспроблемную работу любых веб-сайтов и интернет-служб, перенаправляя трафик через собственные сервера. Выполнен в виде отдельного приложения и работает под операционными системами Windows и MacOS, а также на мобильных устройствах с Android и iOS.

Рисунок 11. Внешний вид приложения PrivateTunnelдля Windows

В бесплатной версии объем трафика ограничен 500 Мб, существуют платные тарифы от 50 до 500 Гб. PrivateTunnel поддерживает быстрое включение и выключение VPN-канала, позволяя снизить объем потребляемого с тарифа трафика в моменты, когда анонимный доступ не требуется. Дополнительно за счет шифрования всего трафика PrivateTunnel может быть использован для доступа в интернет из незащищенных сетей и публичных точек доступа Wi-Fi.

PrivateTunnel поддерживает быстрое включение и выключение VPN-канала, позволяя снизить объем потребляемого с тарифа трафика в моменты, когда анонимный доступ не требуется. Дополнительно за счет шифрования всего трафика PrivateTunnel может быть использован для доступа в интернет из незащищенных сетей и публичных точек доступа Wi-Fi.

TunnelBear

TunnelBear — аналог PrivateTunnel, такое же VPN-решение с собственным приложением для Windows, MacOS и мобильных устройств с Android и iOS. Трафик в бесплатной версии TunnelBear также ограничен объемом в 500 Мб, однако в платной версии ограничение отсутствует вовсе.

Рисунок 12. Внешний вид приложения TunnelBearдля Windows

Приложение TunnelBear еще более лаконичное, чем у Private Tunnel, здесь представлена только одна опция выбора страны размещения сервера и переключатель VPN. Следует отметить, что в TunnelBear скорость включения и выключения защищенного соединения довольно медленная, поэтому быстрого переключения режима ожидать не стоит, в остальном же скорость работы через данный VPN-сервис высока.

CyberGhost

CyberGhost — сервис VPN-подключений, отличающийся наличием клиентов для большого числа операционных систем: он работает в Windows, MacOS, GNU/Linux, ChromeOS и на мобильных устройствах под управлением Android, iOS и Windows Phone.

Рисунок 13. Внешний вид приложения CyberGhostдля Windows

В отличие от приведенных выше решений, CyberGhost не ограничивает объемы передаваемого трафика даже на бесплатном тарифе, но при этом разработчики обещают наличие рекламы, однако при тестировании на посещаемых сайтах дополнительная реклама не появилась. Кроме того, у бесплатной версии есть ограничение по платформам — она работает только под Windows, MacOS и Android, остальные версии доступны по подписке. Дополнительно в платной версии предоставляется доступ к более быстрым серверам, но при тестировании и бесплатные сервера выдают скорость, достаточную для комфортной работы и просмотра потокового видео.

Avast! SecureLine VPN

Avast! SecureLine VPN, как понятно из названия, решение для VPN-подключения от известного антивирусного вендора. Подробный обзор данного сервиса представлен на нашем сайте, поэтому в рамках данной статьи отметим только основные характеристики. Приложение Avast! SecureLine VPN доступно для компьютеров под управлением Windows и мобильных устройств Android и iOS. Бесплатная версия отсутствует, подписка осуществляется на один год и приобретается отдельно для разных устройств, ограничения по трафику отсутствуют.

Рисунок 14. Внешний вид приложения Avast! SecureLineVPN для Windows

HideMyAss

HideMyAss — последнее решение в нашем обзоре, принадлежащее к типу VPN-подключений. HideMyAss очень популярен среди пользователей и имеет только платную версию, приобретаемую помесячно или сразу на год. Подписка действует на все поддерживаемые операционные системы — iOS, MacOS, Android и Windows. Приложение HideMyAss, в отличие от конкурентов, имеет множество настроек и дополнительных функций. Например, с помощью сервиса Secure IP Binding можно ограничить работу любого приложения на компьютере до установления VPN-подключения.

Приложение HideMyAss, в отличие от конкурентов, имеет множество настроек и дополнительных функций. Например, с помощью сервиса Secure IP Binding можно ограничить работу любого приложения на компьютере до установления VPN-подключения.

Рисунок 15. Внешний вид приложения HideMyAssVPN для Windows

Кроме VPN-решения у HideMyAss есть расширение для различных браузеров, которое добавляет отдельную кнопку: нажав на нее, можно ввести адрес сайта и открыть его через анонимный сервер. По сравнению с другими расширениями, сервис HideMyAss менее удобен, так как требует ручного ввода адреса сайта и показывает множество собственной рекламы, но при этом он не уступает по качеству проксирования, поддержке сложных сайтов и медиаресурсов.

Рисунок 16. Расширение HideMyAssдля браузера

TOR Browser

TOR Browser — специальная сборка браузера Mozilla Firefox, совмещенная с программным обеспечением для выхода в анонимную сеть TOR. TOR является распределенной сетью внутри интернета. Каждый компьютер, подключенный к TOR, является одновременно и узлом сети, и маршрутизатором, через который проходит трафик к другим пользователям. Анонимность в сети TOR реализуется с помощью разбиения каждого сетевого запроса на множество небольших фрагментов и их пересылку от отправителя к получателю через разные маршрутизаторы. По этой причине ни один из участников анонимной сети не может осуществить перехват трафика или определить реального отправителя и получателя пакета. Каждый компьютер в сети имеет специальный адрес, некоторые компьютеры работают как веб-сервера, доступ к которым можно получить только внутри TOR.

TOR является распределенной сетью внутри интернета. Каждый компьютер, подключенный к TOR, является одновременно и узлом сети, и маршрутизатором, через который проходит трафик к другим пользователям. Анонимность в сети TOR реализуется с помощью разбиения каждого сетевого запроса на множество небольших фрагментов и их пересылку от отправителя к получателю через разные маршрутизаторы. По этой причине ни один из участников анонимной сети не может осуществить перехват трафика или определить реального отправителя и получателя пакета. Каждый компьютер в сети имеет специальный адрес, некоторые компьютеры работают как веб-сервера, доступ к которым можно получить только внутри TOR.

Чтобы использовать TOR для анонимного доступа в интернет, существуют специальные сервера-шлюзы. Они перенаправляют запросы, полученные через сеть TOR, к веб-серверам в интернете и возвращают ответ. Таким образом, для конечного пользователя связь с «внешним миром» мало чем отличается от работы через прокси-сервер, за исключением полной анонимности.

Подключение к сети TOR через обычное приложение требует серьезных навыков и долгой настройки. Чтобы открыть сеть для простых пользователей, был выпущен специальный браузер TOR Browser. Доступны для загрузки версии для Windows, GNU/Linux и MacOS. Использование браузера и сети TOR является полностью бесплатным.

Рисунок 17. Внешний вид TORBrowser под Windows

У TOR Browser три недостатка. Первый — необходимость использования отдельного непривычного браузера и, соответственно, работа в двух браузерах одновременно — для сайтов, требующих анонимизации, и для остальных. Второй — медленная скорость работы как внутри сети, так и при доступе к сайтам в интернете. Скорость обусловлена принципом работы и низкой скоростью интернет-подключений других пользователей. И, наконец, третий недостаток — нестабильная работа серверов-шлюзов в интернете.

Выводы

Проблемы блокировки доступа к веб-сайтам со стороны работодателя, местных и магистральных провайдеров беспокоят многих пользователей и мешают свободному доступу к информации в интернете. Также многие владельцы веб-сайтов и операторов связи устанавливают ограничения по доступу к информации на основании принадлежности IP-адреса клиента к определенному географическому положению. Блокировки вводят для стран и отдельных регионов, находящихся под санкциями: так, например, многие веб-сервера в США «заворачивают» попытки получения доступа к своим ресурсам пользователям с IP-адресов Крыма. Подобные проблемы, а также проблемы обеспечения анонимности в интернете успешно решают анонимайзеры.

Также многие владельцы веб-сайтов и операторов связи устанавливают ограничения по доступу к информации на основании принадлежности IP-адреса клиента к определенному географическому положению. Блокировки вводят для стран и отдельных регионов, находящихся под санкциями: так, например, многие веб-сервера в США «заворачивают» попытки получения доступа к своим ресурсам пользователям с IP-адресов Крыма. Подобные проблемы, а также проблемы обеспечения анонимности в интернете успешно решают анонимайзеры.

В данном обзоре приведены примеры лучших анонимайзеров в трех классах — веб-анонимайзеры, анонимайзеры в виде расширений для браузеров и VPN-анонимайзеры, устанавливающиеся как приложения.

Лучшим веб-анонимайзером стоит считать сервис HideME.ru: только этот сервис корректно работает с любыми ресурсами, предоставляет множество настроек и обеспечивает работу сайтов без дополнительных задержек. Единственным минусом является встроенная в посещаемые сайты реклама, но от нее можно избавиться с помощью платной подписки.

Лучшим анонимайзером, выполненным в виде расширения для браузера, является friGate CDN. Это единственное расширение, которое обладает встроенной, автоматически обновляемой базой блокируемых сайтов и наполняется в том числе по спискам блокировок российских государственных органов. Этот плагин не встраивает собственную рекламу, не включается для сайтов, доступ к которым не требует проксирования, работает быстро и содержит большую базу серверов перенаправлений.

VPN-анонимайзеры, представленные в обзоре, практически идентичны по функциональности, но только CyberGhost поддерживает действительно все популярные платформы и операционные системы и единственный из всех не накладывает ограничений на объемы проходящего трафика.

И наконец, TOR Browser — хорошее средство для сохранения инкогнито, правда, со множеством недостатков, критичных для обычных пользователей. TOR Browser нельзя рекомендовать для простого обхода веб-фильтров и санкционных блокировок, но в случаях, когда нужна действительно максимальная анонимность, комфорт работы отступает на второй план.

Анонимайзер онлайн

Хотя Интернет и принято называть глобальным в нём могут действовать ограничения доступа к различным ресурсам.

Например, некоторые сайты могут быть недоступны для посещения в определенных странах. Чаще всего причиной подобных ограничений является внешняя или внутренняя цензура. К счастью, подобные ограничения очень легко обойти.

Самый простой и безопасный способ это сделать — воспользоваться лучшим анонимайзером онлайн. Наиболее популярными онлайн анонимайзерами Рунета являются HideME.ru, 2ip, Хамелеон и некоторые другие.

Сегодня же мы бы хотели представить вашему вниманию десять сайтов анонимайзеров, с которыми вы, скорее всего, раньше никогда не встречались.

Онлайн анонимайзер – Hide My Ass

Один из самых популярных западных прокси-серверов для анонимного серфинга в Интернете. Помимо разблокирования недоступных сайтов Hide My Ass также предлагает услуги по созданию сетей VPN, анонимной отправки писем по электронной почте, а также передаче файлов и шифрованию ссылок. http://www.hidemyass.com

http://www.hidemyass.com

Анонимайзер – Anonymouse

Anonymouse – один из самых надежных и старых анонимайзеров. Отличается предельной простотой. При переходе на сайт анонимайзера пользователю предлагается выбрать страну, через сервера который будет пропускаться трафик, а затем указать адрес сайта, на который нужно перейти. http://anonymouse.org

Kproxy

Простой и удобный анонимайзер с поддержкой протокола HTTPS. Просматривать заблокированные сайты можно как через стандартный веб-интерфейс, так и с помощью специального клиента, скачать который можно на официальном сайте Kproxy.http://kproxy.com

Анонимайзер для сайтов – Ninja Cloak

Еще один простой ресурс для получения доступа к различным заблокированным ресурсам. Название анонимайзера переводится как плащ ниндзя. Для доступа к заблокированным сайтам используется технология CGI proxy.http://ninjacloak.com

NewIPNow

Неплохой анонимайзер с поддержкой выбора IP-адреса. Сервис умеет определять текущий IP-адрес и местонахождение пользователя. Также отображается загруженность сервера, на котором расположена программа-анонимайзер. Имеется возможность создания платного аккаунта. http://newipnow.com

Также отображается загруженность сервера, на котором расположена программа-анонимайзер. Имеется возможность создания платного аккаунта. http://newipnow.com

Proxify

Неплохой коммерческий анонимайзер с дополнительными возможностями. Proxify поддерживается скрытие IP-адреса, обеспечение анонимности интернет-серфинга, динамическая смена IP-адресов, веб-фильтрация контента. http://proxify.com

4freeproxy

Простой бесплатный анонимайзер, способный обеспечить доступ к разным сайтам, сервисам и социальным сетям.

Webevader

Оригинальный и функциональный анонимайзер. Точнее Webevader это целый каталог прокси-серверов разных стран. В настоящее время в базе этого ресурса имеется 986 прокси-сайтов. Дополнительно Webevader поддерживает определение IP-адреса, страны и хоста пользователя.http://webevader.com

BlewPass

Простой с минималистичным дизайном анонимайзер для разблокирования сайтов. Дополнительно поддерживаются простейшие настройки прокси. http://blewpass.com

http://blewpass.com

Change IP Country (CIPC)

Еще один очень даже неплохой анонимайзер с поддержкой выбора страны и IP-адреса. При использовании американского прокси можно указать еще и штат. http://anonymizer.nntime.com

Итог

Для чего мы собственно привели этот список? Дело в том, что иногда системные администраторы вносят в черный список не только адреса попавших под цензуру сайтов, но и адреса самих анонимайзеров.

При этом, как правило, в этот список попадают наиболее популярные русскоязычные анонимайзеры.

Так что если вы вдруг обнаружите, что анонимайзер, которым вы всегда пользовались, вдруг оказался заблокированным или просто перестал работать, не расстраивайтесь — подобных ресурсов в сети очень много и при желании вы всегда найдете среди них тот, который обеспечит максимально быстрый доступ к нужному вам сайту.

Анонимность в сети

30 августа 2015 в 19:04

3172

Анонимайзер — средство для скрытия информации о компьютере или пользователе в сети от удалённого сервера. Работает веб-анонимайзер следующим образом: пользователь заходит на веб-сайт предоставляющий услугу анонимайзера, вводит в адресную строку адрес веб-страницы, которую пользователь желает посетить анонимно. Анонимайзер загружает эту страницу себе, обрабатывает её, и передает пользователю от своего имени (имени сервера-анонимайзера). Самым известным сейчас анонимайзером является ТОР, но существуют и иные сервисы, с которыми мы и познакомимся в настоящем обзоре.

Работает веб-анонимайзер следующим образом: пользователь заходит на веб-сайт предоставляющий услугу анонимайзера, вводит в адресную строку адрес веб-страницы, которую пользователь желает посетить анонимно. Анонимайзер загружает эту страницу себе, обрабатывает её, и передает пользователю от своего имени (имени сервера-анонимайзера). Самым известным сейчас анонимайзером является ТОР, но существуют и иные сервисы, с которыми мы и познакомимся в настоящем обзоре.

Анонимайзеры чертовски полезные сервисы. Особенно при том, что они бесплатны, и пользоваться ими можно без регистрации. Один минус подобных сервисов, что большая часть этих сервисов живет крайне недолго, порядка несколько месяцев. Соответственно, список рабочих анонимайзеров, актуальный пол-года назад, сегодня будет на 70-80% нерабочим, и вам придется искать новые, функционирующие сервисы. При этом сервисы-анонимайзеры зачастую не проиндексированы, и не стремятся к известности, так что придется вам их искать через форумы и знающих друзей.

Добавляем один из стабильных анонимайзеров, с различными наворотами, который уже функционирует уже несколько лет. Итак, сервис-анонимайзер Kalarupa, который имитирует десятки сервисов различных стран. А также выставляет различный уровень защищенности для вашего соединения, который может поддерживать разный уровень анонимности от 1 до 5. Пользоваться сервисом предельно просто вводите адрес сайта, и жмете кнопку идти, при этом выбираете сервис, который имитирует ваш переход.

Добавляем один из стабильных анонимайзеров, с различными наворотами, который уже функционирует уже несколько лет. Итак, сервис-анонимайзер Kalarupa, который имитирует десятки сервисов различных стран. А также выставляет различный уровень защищенности для вашего соединения, который может поддерживать разный уровень анонимности от 1 до 5. Пользоваться сервисом предельно просто вводите адрес сайта, и жмете кнопку идти, при этом выбираете сервис, который имитирует ваш переход.Добавим в нашу коллекцию один российский, и очень действенный и эффективный анонимайзер IPHide.info, который не только поможет вам скрыть местоположение, но и существенно сжать ваш трафик, и сэкономить деньги. Кроме того, что данный анонимайзер может существенно сжимать трафик, он еще способен эмулировать практически что угодно; вы можете указать браузер, с которого якобы находитесь в интернете, а также указать адрес страницы или другого сайта, с которого вы якобы перешли. Также анонимайзер может использовать дополнительный прокси, который вы выберете, и позволяет выбрать прозрачный IP.

В общем, штука отличная, только для чего ее использовать кроме накрутки различных партнерок или голосовалок, еще нужно придумать.

В общем, штука отличная, только для чего ее использовать кроме накрутки различных партнерок или голосовалок, еще нужно придумать.Раньше анонимайзерами пользовались и знали о их существовании вообще только хакеры и накрутчики различных партнерских программ. Теперь же практически любой ребенок имеет о них представление, и успешно использует в своих нуждах. Некоторые используют для того, чтобы попасть в социалки с рабочего или даже учебного места, кто-то для посещения других запрещенных сайтов. Некоторые даже банально накручивают различные голосовалки и конкурсы, ведь на нынешнем этапе развития технологий распознавания любая серьезная партнерская программа давно уже знакома с анонимайзерами, и кроме как накрутки простеньких конкурсов онлайн и голосовалок. Добавим в нашу коллекцию анонимайзер Unlock.Net.Ru, воспользоваться коим можно без регистрации, и, разумеется, полностью бесплатно. Использование тоже предельно простое просто вводите адрес сайта, затем жмете кнопку Разблокировать. Помимо стандарта возможностей на сайте есть специальный VIP-доступ в социальные сети, а именно ВКонтакте и Одноклассники доступ отличающийся высокой скоростью, что не свойственно обычным анонимайзерам.

www.work-way.com Рабочий путь Заходите на сайт через анонимайзер, буржуйское государство заблокировал этот сайт

О сущности «троцкизма»

Одним из самых опасных направлений оппортунизма и ревизионизма в мировом революционном движении является «троцкизм». Сегодня в мире он распространен очень широко. Только в нашей стране имеются десятки левых групп данного направления, не меньше их и в республиках бывшего СССР, в первую очередь, на Украине. И хотя численность их невелика, вред коммунистическому и рабочему движению уже сейчас они приносят довольно ощутимый.

Немалую роль в популяризации «троцкизма» сыграла в свое время гибель СССР и уничтожение советского социализма, против которого троцкисты боролись всегда. Будучи генетическими противниками истинного марксизма-ленинизма, они тут же поспешили заявить, что эти события полностью доказывают их правоту, что советский социализм был нежизнеспособен, и что, якобы, смерть его была закономерна. Не удивительно, что в данном вопросе троцкисты полностью солидаризировались с либералами – идеологами буржуазии и явными врагами рабочего класса, ведь это отнюдь не первый случай в истории коммунистического движения, когда троцкисты столь откровенно демонстрируют свое истинное буржуазное лицо.

Под давлением либеральной пропаганды и разного рода оппортунистов, активно спекулирующих на гибели советского социализма, в мировом революционном движении начались разброд и шатания – вера в единственно верную революционную теорию – марксизм-ленинизм была сильно подорвана, коммунистические и рабочие партии стали распадаться или переходить на социал-демократические позиции. Значительная часть левых, особенно из мелкобуржуазных городских слоев населения и интеллигенции, примкнула к троцкистам, поверив в их «революционность». Буржуазия же со своей стороны только радостно поддерживала этот процесс, в том числе и финансово, поскольку отлично понимала, какую неоценимую услугу ей оказывают те, кто уводит трудящихся с единственно опасного для нее пути борьбы.

В настоящее время троцкистское движение представлено в мире несколькими политическими объединениями (интернационалами), активно спонсируемыми буржуазией. Наиболее крупными из них являются 4 объединения, первые три их которых совместно участвуют в организации «Европейские антикапиталистические левые»:

Воссоединенный Четвертый интернационал[1] — наиболее крупные секции во Франции (Новая антикапиталистическая партия), Швеции (Социалистическая партия), Италии (Ассоциация «Критическая левая»), Дании (Красно-зелёная коалиция), Португалии (Левый блок), Шри-Ланке (Новая партия общественного равенства), Филиппинах (Революционная рабочая партия Минданао) и Бразилии («Социализм и свобода»).

Лидеры — Ален Кривин, Оливье Безансно, Эрик Туссен, Алан Торнетт, Франсишку Лоуса и др.

Международная социалистическая тенденция (МСТ) — международное объединение, придерживающееся взглядов Тони Клиффа на природу Советского Союза. Наиболее крупные секции в Великобритании (Социалистическая рабочая партия), Греции (Социалистическая рабочая партия) и Ирландии (Социалистическая рабочая партия).

Лидеры — Алекс Каллиникос, Крис Харман и др.

Комитет за рабочий интернационал (КРИ) — наиболее крупные секции в Великобритании (Социалистическая партия), Ирландии (Социалистическая партия) и Германии (организация «Социалистическая альтернатива»).

Лидеры — Тед Грант (до 1991 г.), Питер Тааф.

Международная марксистская тенденция (ММТ) — имеет крупную секцию в Пакистане в Пакистанской народной партии. Во всех странах, где действуют секции ММТ, они придерживаются тактики проникновения в массовые левые и прогрессивные партии в целях их нейтрализации, разрушения или перевода на позиции «троцкизма».

Лидеры- Тед Грант, Алан Вудс.

Отлично освоив методы провокаций и разрушения рабочих и коммунистических организаций, троцкисты, проникнув в эти организации и укрепившись в них, вполне способны нейтрализовать любое революционное движение, не позволяя революционным силам консолидироваться и действовать эффективно. В связи с чем, для всякого революционного движения в любой стране крайне важно научиться распознавать «троцкизм» и уметь с ним бороться.

Особое значение эта борьба приобретает в современной России, которая является не только исторической родиной этой разновидности оппортунизма, но и страной, наиболее пострадавшей от деятельности троцкистов, на чьей совести лежит немалая доля вины за гибель Советского Союза.

И хотя, как и прежде, троцкисты управлять рабочим движением не способны, поскольку рабочие своим классовым чутьем интуитивно понимают гнилость идеологии «троцкизма» и стараются держаться от него подальше, но троцкисты легко находят сторонников среди лиц с мелкобуржуазным сознанием, не имеющим серьезной теоретической марксистской базы.

Чем же так привлекателен для них «троцкизм»?

Во-первых, троцкисты называют себя истинными коммунистами, большевиками, интернационалистами, марксистами-ленинцами. Они приписывают Троцкому роль вождя Октябрьской революции, создателя и руководителя Красной Армии, автора концепции построения социализма в СССР, истинного последователя Маркса, Энгельса и Ленина и борца против сталинизма, являющегося якобы одной из разновидностей оппортунизма. Троцкисты выставляют Троцкого ярым борцом против опасности бюрократизма в СССР, наиболее последовательным и непримиримым противником капитализма, оппортунизма, ревизионизма, национализма и шовинизма. Политически незрелые общественные слои воспринимают эту атрибутику как выражение сущности троцкизма, не вдаваясь глубоко в его реальную суть, которая крайне далека от всех этих красивых деклараций.

Во-вторых, троцкисты спекулируют на проявлениях революционного нетерпения, характерных для значительной части левых активистов и участников революционного движения. Они изображают себя наиболее «левыми» радикально настроенными революционерами, обещающими народным массам «немедленное» ниспровержение капитализма во всех странах.

Они изображают себя наиболее «левыми» радикально настроенными революционерами, обещающими народным массам «немедленное» ниспровержение капитализма во всех странах.

В-третьих, троцкизм в отличие от многих других оппортунистических течений имеет весьма сложную и противоречивую историю, в нюансах которой не могут порой разобраться даже специалисты-историки. Троцкий, например, был одновременно и борцом против царского деспотизма, и человеком, искавшим пути приспособления к самодержавию и развивающемуся в Российской империи капитализму. Он был активным участником Октябрьской революции и в то же время всячески тормозил ее ход. Он входил в состав руководящего органа компартии во главе с Лениным и одновременно выступал против него, раскалывал единство партии — создавал фракции, инициировал бесконечные партийные дискуссии в моменты, когда жизнь молодой Советской республики висела на волоске и т. д. Никто из убежденных оппортунистов не подходил так близко к позициям марксизма-ленинизма и никто так яростно не обрушивался на него, когда становилось ясно, что троцкистские маневры не вызывают ответных эволюций со стороны последовательных ленинцев. Это двойственность и сегодня сплошь и рядом встречается в платформах современного троцкизма – то самая острая критика капитализма и похвалы в адрес немногих оставшихся социалистических стран и активно действующих революционных организаций в мире, то злобная ругань в адрес коммунистов, если в их действиях имеется нечто расходящееся с псевдореволюционными установками троцкистов.

Это двойственность и сегодня сплошь и рядом встречается в платформах современного троцкизма – то самая острая критика капитализма и похвалы в адрес немногих оставшихся социалистических стран и активно действующих революционных организаций в мире, то злобная ругань в адрес коммунистов, если в их действиях имеется нечто расходящееся с псевдореволюционными установками троцкистов.

В-четвертых, троцкизм давно находится под крылышком мировой буржуазии, и она затрачивает огромные средства на пропаганду и распространение троцкистских идей и версий советской истории, которые фактически составляют основу современного антикоммунизма, охотно заимствующего у Троцкого все антиленинские, антисталинские и антисоветские концепции.

Все это способствует проникновению ошибочных представлений о троцкизме в левые и революционные организации и в сознание отдельных категорий граждан, принимающих форму за содержание.

Как в Беларуси обойти блокировку Tor и избежать цензуры | Беларусь: взгляд из Европы — спецпроект DW | DW

Первые сообщения о блокировке Tor в Беларуси появились во второй половине минувшей недели — они выглядели как проблема у того или иного провайдера. Пользователи сталкивались с тем, что процесс подключения к сервису не может завершиться.

Пользователи сталкивались с тем, что процесс подключения к сервису не может завершиться.